Microsoft ha rilasciato un aggiornamento di emergenza per risolvere un problema critico nel Windows Recovery Environment (WinRE), che impediva l’utilizzo di mouse e tastiere USB cablati dopo gli aggiornamenti di sicurezza di ottobre 2025. Contemporaneamente, oltre 75.000 dispositivi WatchGuard Firebox risultano esposti a una vulnerabilità di esecuzione di codice remoto (RCE), identificata come CVE-2025-9242, che colpisce il processo iked di Fireware OS durante le negoziazioni VPN IKEv2. Le due emergenze mettono in luce la necessità di interventi tempestivi e aggiornamenti costanti, a tutela della continuità operativa e della sicurezza infrastrutturale.

Il bug USB nel Windows Recovery Environment

Il difetto rilevato da Microsoft disabilitava mouse e tastiere USB cablati in WinRE, impedendo agli utenti di navigare nel menu di ripristino del sistema operativo. Il problema è stato causato dall’aggiornamento KB5066835, incluso nel ciclo di patch di ottobre 2025, e colpiva Windows 11 24H2 e 25H2, oltre a Windows Server 2025. Gli utenti, dopo un errore critico o una schermata blu (BSOD), non potevano selezionare opzioni di recupero, pur potendo utilizzare i dispositivi USB una volta avviato Windows. Il bug non interessava touchscreen né periferiche PS/2, ma bloccava i sistemi durante l’avvio in modalità di riparazione.

La soluzione KB5070773 di Microsoft

Per correggere il difetto, Microsoft ha distribuito l’aggiornamento KB5070773 come patch out-of-band il 20 ottobre 2025, appena una settimana dopo la scoperta del bug. L’aggiornamento ripristina la piena funzionalità dei dispositivi di input USB in WinRE e viene integrato nei futuri rilasci cumulativi. La società ha raccomandato installazioni immediate per tutte le piattaforme coinvolte, includendo sia i sistemi client che quelli server. Gli amministratori di rete possono distribuire la patch tramite Windows Update, WSUS o Configuration Manager, garantendo la continuità operativa e la protezione contro possibili blocchi in fase di recupero. La correzione include inoltre miglioramenti di sicurezza e compatibilità, assicurando un comportamento stabile del sistema e l’eliminazione di conflitti segnalati nei precedenti aggiornamenti.

Sistemi interessati e sintomi del problema USB

Il difetto ha colpito Windows 11 nelle versioni 24H2 e 25H2, nonché Windows Server 2025. Dopo l’installazione della KB5066835, i dispositivi USB cablati risultavano disattivati solo all’interno dell’ambiente WinRE. Gli utenti non riuscivano a selezionare opzioni di ripristino, a navigare nei menu o a completare procedure di riparazione post-crash. La problematica si attivava in seguito a errori critici, con WinRE caricato automaticamente all’avvio. Microsoft ha confermato che il bug non influenzava porte PS/2 o interfacce touch, e ha invitato gli utenti a verificare la versione installata prima di procedere con aggiornamenti manuali.

Workaround per dispositivi non avviabili

In attesa della patch, Microsoft ha pubblicato alcune soluzioni temporanee per i dispositivi non avviabili. Gli utenti dotati di touchscreen potevano utilizzare la tastiera virtuale integrata in WinRE per navigare tra le opzioni. I sistemi con porte PS/2 potevano impiegare tastiere e mouse PS/2, non affetti dal bug. Per i casi più complessi, Microsoft ha raccomandato la creazione di unità di ripristino USB tramite il Windows Assessment and Deployment Kit (ADK) o il Preinstallation Environment add-on, consentendo l’avvio diretto di un ambiente WinRE funzionante. Gli amministratori enterprise potevano distribuire la KB5070773 in remoto utilizzando Configuration Manager o soluzioni PXE, riducendo l’impatto sui sistemi produttivi.

Vulnerabilità critica in WatchGuard Firebox

Parallelamente, WatchGuard ha confermato la presenza della CVE-2025-9242, una vulnerabilità critica con punteggio CVSS 9.3, che permette l’esecuzione di codice remoto non autenticato. La falla, individuata nel processo iked di Fireware OS, consente ad attaccanti remoti di inviare pacchetti IKEv2 appositamente creati per provocare scritture fuori dai limiti di memoria (out-of-bounds write). Il difetto interessa le versioni da 11.10.2 fino a 11.12.4_Update1, da 12.0 fino a 12.11.3, e la release 2025.1. Le versioni 11.x, ormai fuori supporto, non ricevono più aggiornamenti di sicurezza, rendendo urgente la migrazione a release più recenti.

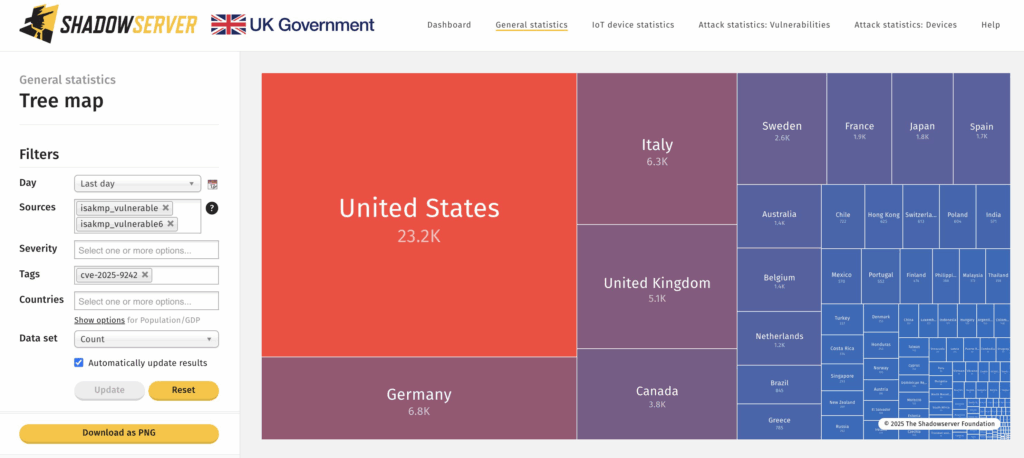

Distribuzione globale dei dispositivi vulnerabili

Secondo la Shadowserver Foundation, al 19 ottobre 2025 risultano 75.835 dispositivi Firebox vulnerabili in tutto il mondo. Gli Stati Uniti guidano la classifica con 24.500 endpoint esposti, seguiti da Germania (7.300), Italia (6.800), Regno Unito (5.400), Canada (4.100) e Francia (2.000). Le appliance Firebox, usate per gestione policy, VPN e monitoraggio del traffico, rappresentano componenti chiave in molte infrastrutture critiche, rendendo la vulnerabilità particolarmente sensibile. WatchGuard ha pubblicato aggiornamenti di sicurezza che includono le versioni 2025.1.1, 12.11.4, 12.5.13 e 12.3.1_Update3 (build B722811), raccomandando patch immediate e la disabilitazione temporanea delle VPN IKEv2 con peer dinamici.

Dettagli tecnici della CVE-2025-9242

La falla deriva da un errore di gestione della memoria nel modulo iked, responsabile delle negoziazioni VPN IKEv2. In presenza di peer gateway dinamici, un pacchetto IKEv2 manipolato può sovrascrivere aree di memoria non destinate alla scrittura, consentendo l’esecuzione di codice arbitrario nel contesto del processo vulnerabile. L’exploit non richiede autenticazione, rendendo la vulnerabilità altamente sfruttabile da remoto. Sebbene al momento non risultino casi confermati di exploitation attiva, WatchGuard considera la minaccia critica e invita le organizzazioni a monitorare i log di rete, applicare filtri IKEv2 restrittivi e pianificare l’aggiornamento immediato delle versioni affette.

Raccomandazioni di sicurezza e patching

Microsoft e WatchGuard ribadiscono l’importanza di applicare le patch senza ritardi, poiché entrambe le problematiche impattano sulla disponibilità operativa e sulla sicurezza infrastrutturale. Gli amministratori devono verificare che WinRE sia aggiornato con KB5070773 e che tutti i dispositivi Firebox siano aggiornati a versioni non vulnerabili. Le due emergenze mostrano come difetti software e vulnerabilità di rete, pur diversi, condividano un tratto comune: l’urgenza di aggiornamenti tempestivi come unico baluardo contro malfunzionamenti e intrusioni critiche.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.