Nel primo giorno di Pwn2Own Ireland 2025, i ricercatori di sicurezza hanno dimostrato 34 vulnerabilità zero-day su dispositivi consumer e industriali, guadagnando complessivamente 479.137 euro in premi. L’evento organizzato da Zero Day Initiative (ZDI) a Cork conferma il ruolo cruciale di queste competizioni nel rilevare falle prima che vengano sfruttate da attori malevoli. Parallelamente, Microsoft affronta problemi di autenticazione in Windows 11 e Server 2025 dovuti a Security Identifier duplicati, mentre la CISA pubblica dieci advisory su sistemi industriali, Oracle corregge una vulnerabilità SSRF attivamente sfruttata e TP-Link segnala due gravi flaw nei gateway Omada.

Ricercatori dimostrano exploit su QNAP, Synology e Canon

Durante il primo giorno di gara, team come Summoning Team, DDOS, STARLabs e Synacktiv hanno ottenuto riconoscimenti per exploit multipli su dispositivi QNAP, Synology, Canon, Sonos e Philips Hue. Bongeun Koo ed Evangelos Daravigkas di Team DDOS hanno concatenato otto vulnerabilità diverse per compromettere un router QNAP Qhora-322 e un NAS TS-453E, conquistando 91.700 euro. Con otto punti si sono classificati secondi, dietro il Summoning Team guidato da Sina Kheirkhah e McCaulay Hudson, che ha totalizzato 93.770 euro e 11,5 punti, ottenendo l’accesso root su Synology ActiveProtect Appliance DP320.

Confirmed! Team DDOS (@kiddo_pwn & @freddo_1337) used an octo-symphony of 8(!) different bugs to complete their SOHO Smashup of the QNAP Qhora-322 + TS-453E. They earn themselves $100,000 and 10 Master of Pwn points. #Pwn2Own #P2OIreland

— Trend Zero Day Initiative (@thezdi.bsky.social) 21 ottobre 2025 alle ore 12:09

[image or embed]

Le dimostrazioni hanno incluso compromissioni di stampanti Canon imageCLASS MF654Cdw, speaker Sonos Era 300 e bridge Philips Hue, con premi tra 36.680 e 45.850 euro. L’evento si concentra su dispositivi reali connessi e segmentati in otto categorie, dai router domestici agli smartphone come iPhone 16, Galaxy S25 e Pixel 9, fino a dispositivi indossabili come Ray-Ban Meta e Quest 3. Per la prima volta ZDI introduce una categoria dedicata agli exploit USB su telefoni bloccati, oltre a offrire un milione di euro per un exploit zero-click su WhatsApp in grado di eseguire codice remoto senza interazione dell’utente.

Microsoft affronta errori di autenticazione in Windows

Mentre a Cork si celebravano le vittorie dei ricercatori, Microsoft ha confermato un grave problema di autenticazione emerso dopo gli aggiornamenti del 29 agosto 2025. L’errore, legato alla duplicazione dei Security Identifier (SID), impedisce login tramite Kerberos e NTLM su Windows 11 24H2, 25H2 e Server 2025, con messaggi come “tentativo di login fallito” e “credenziali non funzionano”. Il problema nasce da installazioni clonate senza l’uso di Sysprep, che genera SID unici. Microsoft consiglia di ricostruire i sistemi con procedure supportate e offre una policy Group Known Issue Rollback temporanea tramite supporto tecnico. Gli utenti colpiti segnalano anche errori nei log di sicurezza come SEC_E_NO_CREDENTIALS e mismatch machine ID, sintomo di sessioni non allineate o ticket manipolati. L’azienda ha già risolto in passato anomalie simili, come gli errori di autenticazione smart card su Windows 10 e 11 e i problemi sui domain controller emersi con gli aggiornamenti di aprile 2025.

Bug Outlook corretto via Exchange Online

Infine, Microsoft ha risolto un bug critico in Outlook classico che impediva l’avvio del client, con messaggi come “impossibile aprire finestra Outlook” o “tentativo login Microsoft Exchange fallito”. L’azienda ha distribuito la correzione tramite Exchange Online, con monitoraggio attivo per la conferma completa della soluzione. Come workaround, Microsoft suggerisce di utilizzare Outlook Web Access o il nuovo Outlook, oltre a procedure di ripristino come l’avvio in safe mode, la disattivazione di add-in o la ricostruzione del profilo utente. Negli ultimi mesi, Microsoft aveva già risolto bug che coinvolgevano drag-and-drop, consumo CPU anomalo e crash durante la composizione dei messaggi, evidenziando come i problemi software continuino a intrecciarsi con la crescente complessità dell’ecosistema Windows e Microsoft 365.

CISA segnala exploit attivo su Oracle e vulnerabilità industriali

La CISA ha pubblicato dieci advisory riguardanti vulnerabilità nei sistemi di controllo industriali, inclusi PLC Siemens e software SCADA utilizzati in infrastrutture critiche. L’agenzia statunitense ha inoltre confermato che attaccanti sfruttano attivamente la falla CVE-2025-61884 in Oracle E-Business Suite, una server-side request forgery (SSRF) che consente di inviare richieste arbitrarie da server compromessi verso risorse interne non esposte pubblicamente. La vulnerabilità è stata aggiunta al catalogo KEV (Known Exploited Vulnerabilities), imponendo alle agenzie federali di correggere entro le scadenze previste.

- ICSA-25-294-01 Rockwell Automation 1783-NATR

- ICSA-25-294-02 Rockwell Automation Compact GuardLogix 5370

- ICSA-25-294-03 Siemens SIMATIC S7-1200 CPU V1/V2 Devices

- ICSA-25-294-04 Siemens RUGGEDCOM ROS Devices

- ICSA-25-294-05 CloudEdge Online Cameras and App

- ICSA-25-294-06 Raisecomm RAX701-GC Series

- ICSMA-25-294-01 Oxford Nanopore Technologies MinKNOW

- ICSA-25-035-07 Schneider Electric Pro-Face GP-Pro EX and Remote HMI (Update A)

- ICSA-24-354-07 Schneider Electric Modicon Controllers (Update A)

- ICSA-25-140-08 Schneider Electric Modicon Controllers (Update B)

Oracle ha già distribuito patch correttive per E-Business Suite, mentre la CISA invita tutte le organizzazioni a dare priorità alle mitigazioni per ridurre la superficie d’attacco. L’agenzia continua ad aggiornare il proprio catalogo con vulnerabilità confermate come attivamente sfruttate nel mondo reale.

TP-Link corregge due flaw critiche nei gateway Omada

Parallelamente, TP-Link ha pubblicato un avviso su due vulnerabilità injection critiche che colpiscono i gateway Omada, consentendo esecuzione di comandi remoti e compromissione completa del sistema. Le vulnerabilità CVE-2025-6542 e CVE-2025-6541, con punteggi CVSS rispettivamente di 9,3 e 8,6, riguardano modelli come ER8411, ER7412-M2 e ER605, con firmware fino alle build 20251016. La prima falla può essere sfruttata senza autenticazione, mentre la seconda richiede accesso al pannello web.

| Modello del Prodotto Interessato | Versione Vulnerabile | Versione Corretta |

|---|---|---|

| ER8411 | < 1.3.3 Build 20251013 Rel.44647 | ≥ 1.3.3 Build 20251013 Rel.44647 |

| ER7412-M2 | < 1.1.0 Build 20251015 Rel.63594 | ≥ 1.1.0 Build 20251015 Rel.63594 |

| ER707-M2 | < 1.3.1 Build 20251009 Rel.67687 | ≥ 1.3.1 Build 20251009 Rel.67687 |

| ER7206 | < 2.2.2 Build 20250724 Rel.11109 | ≥ 2.2.2 Build 20250724 Rel.11109 |

| ER605 | < 2.3.1 Build 20251015 Rel.78291 | ≥ 2.3.1 Build 20251015 Rel.78291 |

| ER706W | < 1.2.1 Build 20250821 Rel.80909 | ≥ 1.2.1 Build 20250821 Rel.80909 |

| ER706W-4G | < 1.2.1 Build 20250821 Rel.82492 | ≥ 1.2.1 Build 20250821 Rel.82492 |

| ER7212PC | < 2.1.3 Build 20251016 Rel.82571 | ≥ 2.1.3 Build 20251016 Rel.82571 |

| G36 | < 1.1.4 Build 20251015 Rel.84206 | ≥ 1.1.4 Build 20251015 Rel.84206 |

| G611 | < 1.2.2 Build 20251017 Rel.45512 | ≥ 1.2.2 Build 20251017 Rel.45512 |

| FR365 | < 1.1.10 Build 20250626 Rel.81746 | ≥ 1.1.10 Build 20250626 Rel.81746 |

| FR205 | < 1.0.3 Build 20251016 Rel.61376 | ≥ 1.0.3 Build 20251016 Rel.61376 |

| FR307-M2 | < 1.2.5 Build 20251015 Rel.76743 | ≥ 1.2.5 Build 20251015 Rel.76743 |

TP-Link raccomanda agli utenti di aggiornare il firmware e disattivare la gestione remota fino all’applicazione della patch. Sono state inoltre corrette due ulteriori vulnerabilità, CVE-2025-8750 e CVE-2025-7851, che permettevano injection autenticata e accesso root limitato. L’azienda invita a verificare le configurazioni post-upgrade per prevenire persistenze o accessi non autorizzati.

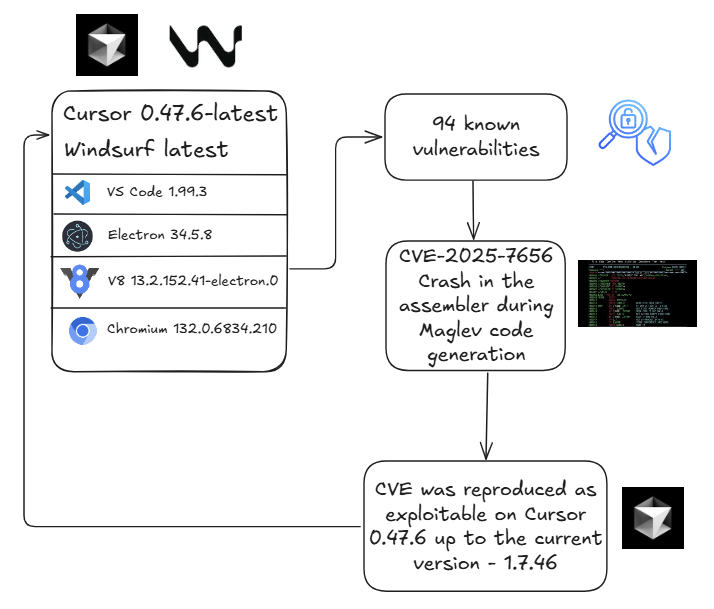

Electron obsoleto espone IDE Cursor e Windsurf a 94 vulnerabilità Chromium

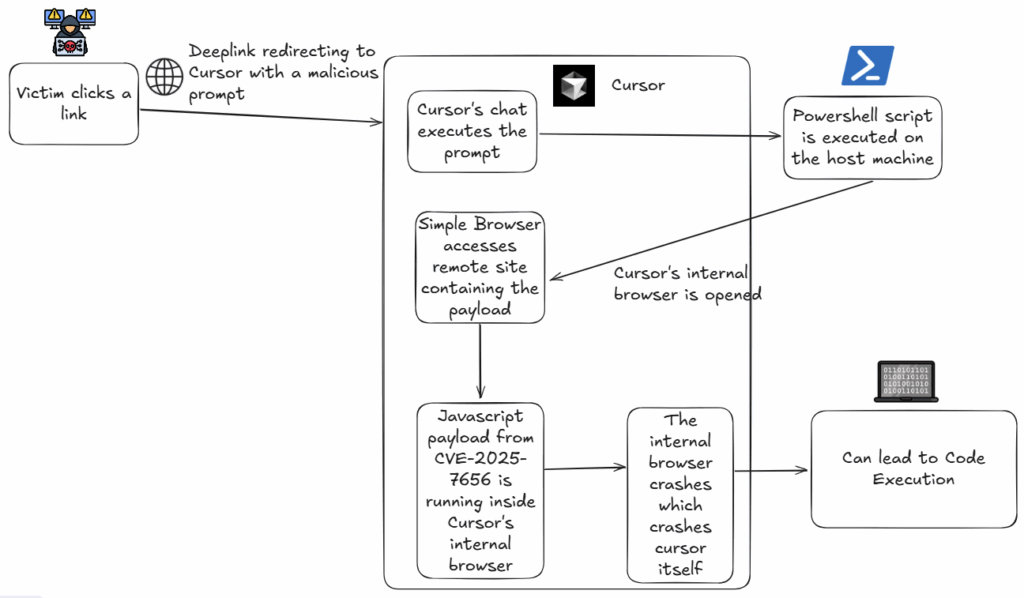

Un’altra area critica riguarda le vulnerabilità n-day rilevate negli IDE basati su Electron, come Cursor e Windsurf, che contengono oltre 94 falle ereditate da Chromium. Secondo Ox Security, gli sviluppatori di questi ambienti hanno integrato versioni obsolete del motore V8, permettendo exploit come CVE-2025-7656, che causa denial of service e potenziale esecuzione di codice arbitrario. Gli attaccanti possono sfruttare deeplink malevoli o repository avvelenati per iniettare JavaScript dannoso, attivando overflow di memoria tramite anteprime README o documentazione interna.

Cursor ha dichiarato il problema “fuori scope”, mentre Windsurf non ha fornito risposte ufficiali. L’assenza di patch immediate espone circa 1,8 milioni di utenti a rischi di phishing, estensioni infette e infezioni supply-chain, mentre progetti come Visual Studio Code restano sicuri grazie agli aggiornamenti regolari di Electron.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.