Il gruppo UNC6229, un cluster di attori vietnamiti motivati da obiettivi finanziari, ha lanciato una campagna globale di ingegneria sociale basata su false offerte di lavoro pubblicate su piattaforme legittime. L’operazione, monitorata da Google Threat Intelligence Group fin dall’inizio del 2025, mira in particolare ai settori del marketing digitale e della pubblicità online, sfruttando la fiducia dei professionisti freelance e dei lavoratori part-time per ottenere dati sensibili e credenziali aziendali.

La campagna di ingegneria sociale

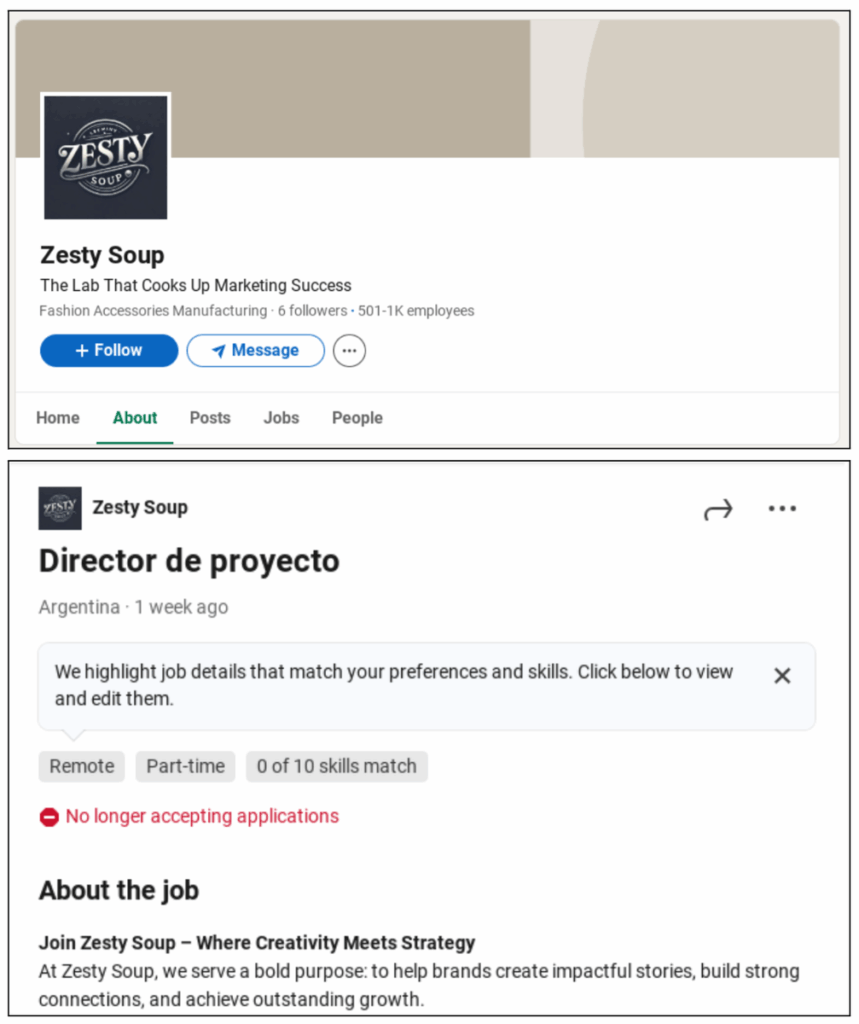

Gli attaccanti creano profili aziendali falsi su siti di ricerca lavoro e marketplace per freelance, spesso completi di logo, sede e descrizioni credibili. Le offerte promettono ruoli remoti nel settore dell’advertising o del digital marketing, con compensi sopra la media e contratti flessibili. Una volta che la vittima invia il curriculum, gli attori avviano un contatto personalizzato via email o messaggistica, fingendosi reclutatori legittimi.

Per costruire fiducia, gli aggressori menzionano il ruolo per cui la vittima ha effettivamente applicato, utilizzano nomi reali e si mostrano professionali. Questo approccio, che ribalta il paradigma tradizionale del phishing — dove è l’attaccante a cercare la vittima — funziona perché è la vittima a iniziare volontariamente il contatto.

Nel corso della comunicazione, i membri di UNC6229 sfruttano strumenti CRM legittimi, come Salesforce o AppSheet, per inviare email massive che aggirano i filtri antispam aziendali. Questi messaggi provengono da domini fidati e vengono spesso veicolati tramite Google Groups, un elemento che rafforza la credibilità della comunicazione.

Le false offerte di impiego e i siti compromessi

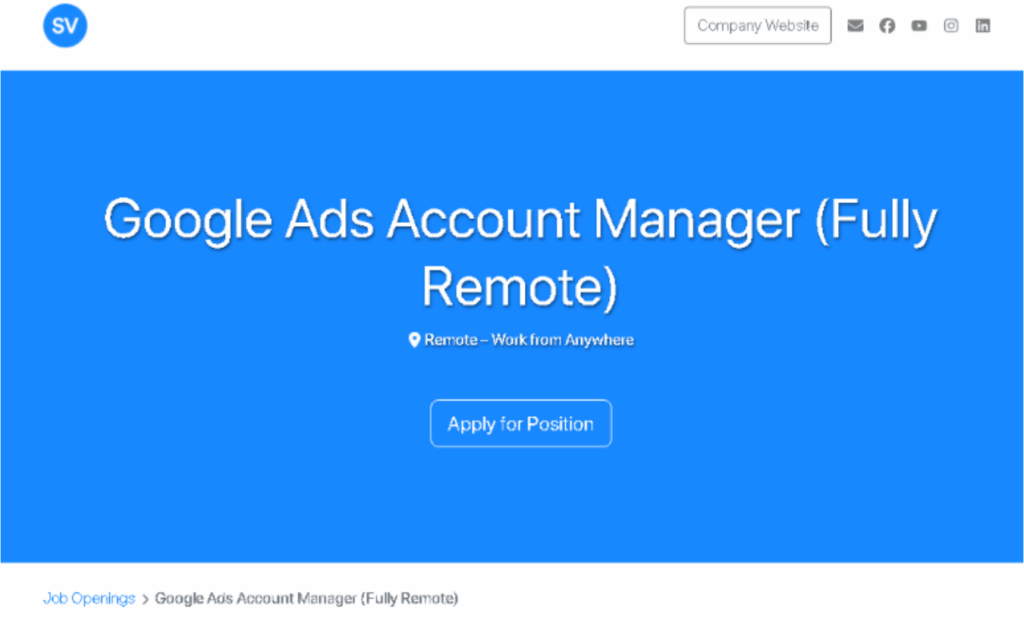

Molti degli annunci fraudolenti vengono pubblicati su LinkedIn, Indeed e Upwork, ma il gruppo ha anche sviluppato siti web dedicati per simulare vere agenzie di recruiting. Tra questi emerge staffvirtual.website, una piattaforma clone che replica l’aspetto dei portali di assunzione internazionali. Attraverso questi canali, gli attori raccolgono informazioni personali, numeri di telefono, email e account social delle vittime. I dati vengono poi utilizzati per successive campagne di spear phishing o venduti su forum clandestini. Il target preferito resta quello dei professionisti del marketing, che gestiscono account pubblicitari o social aziendali, asset preziosi per operazioni di monetizzazione.

Il contatto e la consegna del payload

Dopo il primo scambio, gli aggressori inviano allegati ZIP protetti da password o link che rimandano a moduli di candidatura o test di valutazione falsi. Questi file contengono malware RAT (Remote Access Trojan) o script per il furto di credenziali, mascherati da documenti PDF o fogli Excel. Le email seguono uno schema coerente: riferimenti alla posizione lavorativa, istruzioni per “completare il processo di selezione” e, talvolta, un calendario per fissare un colloquio. Una volta aperto l’allegato o visitato il link, il dispositivo della vittima viene compromesso. Gli attori ottengono l’accesso remoto, rubano password salvate nei browser, token di autenticazione e dati sensibili aziendali. Altri vettori includono kit di phishing ospitati su domini temporanei che imitano le pagine di login di Google, Microsoft, Okta o Slack, capaci di gestire anche sessioni MFA (Multi-Factor Authentication). Questo permette agli attaccanti di hijackare account pubblicitari o social media, rivendendoli poi sul mercato nero o utilizzandoli per diffondere ulteriori campagne di spam.

Tattiche tecniche e strumenti usati

UNC6229 si distingue per un uso sistematico di servizi SaaS e infrastrutture cloud legittime. Gli attaccanti impiegano CRM commerciali, URL shortener e file hosting noti per mascherare le proprie attività. Il traffico malevolo si confonde così con quello aziendale, rendendo la rilevazione particolarmente complessa. I malware RAT utilizzati garantiscono accesso remoto persistente, con capacità di keylogging, screenshot, esfiltrazione di file e download di ulteriori payload. In altri casi, vengono impiegati kit phishing preconfigurati in grado di acquisire le credenziali aziendali e token OAuth, successivamente rivenduti o riutilizzati per frodi pubblicitarie.

La cooperazione tra gli attori vietnamiti

Secondo Google Threat Intelligence, le attività di UNC6229 sono attribuite con alta confidenza al Vietnam. I membri del gruppo condividono tattiche, tool e risorse attraverso forum privati e canali chiusi, suggerendo l’esistenza di una rete collaborativa specializzata in monetizzazione di account digitali. La motivazione è puramente economica: gli attori rivendono account compromessi a operatori che gestiscono campagne pubblicitarie fraudolente o botnet di traffico fittizio, generando profitti rapidi e difficilmente tracciabili. La persistenza della campagna, attiva da tutto il 2025, e l’adattamento a mercati locali indicano una struttura ben organizzata e scalabile.

Indicatori di compromissione

Le indagini hanno individuato diversi indicatori di compromissione (IOC) legati alla campagna:

- Dominio principale: staffvirtual.website

- Hash di file maligni:

- 137a6e6f09cb38905ff5c4ffe4b8967a45313d93bf19e03f8abe8238d589fb42

- 33fc67b0daaffd81493818df4d58112def65138143cec9bd385ef164bb4ac8ab

- 35721350cf3810dd25e12b7ae2be3b11a4e079380bbbb8ca24689fb609929255

- bc114aeaaa069e584da0a2b50c5ed6c36232a0058c9a4c2d7660e3c028359d81

- e1ea0b557c3bda5c1332009628f37299766ac5886dda9aaf6bc902145c41fd10

Questi IOC sono ora inclusi nelle collezioni di Google Threat Intelligence e possono essere utilizzati per attività di threat hunting e blocco preventivo.

Evoluzione e prospettive future della minaccia

La campagna di UNC6229 mostra una tendenza chiara: l’abuso delle piattaforme SaaS e dei processi HR digitali come vettori di infezione. La linea tra interazione professionale e truffa digitale si assottiglia, e la fiducia nelle piattaforme legittime diventa il punto debole sfruttato dagli aggressori. Gli esperti prevedono che gli attori vietnamiti continueranno a raffinare le tecniche di social engineering, ampliando i settori colpiti e sfruttando nuove piattaforme di recruiting decentralizzate. Parallelamente, Google e le principali aziende tecnologiche stanno rafforzando i controlli su annunci sospetti e flussi di dati associati a CRM anomali. La crescente sofisticazione di queste operazioni impone una revisione profonda delle procedure di assunzione online, con verifiche più rigorose dei datori di lavoro e un’educazione continua dei candidati sui rischi di phishing professionale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...