La fine di ottobre 2025 segna una settimana intensa per la cybersicurezza globale, con tre eventi distinti ma collegati da un filo comune: la fragilità delle infrastrutture digitali pubbliche e private. Da un lato, hacktivisti prendono di mira i sistemi ICS (Industrial Control Systems) esposti su Internet, compromettendo la sicurezza di infrastrutture critiche. Dall’altro, la società di consulenza EY subisce una massiccia esposizione di un database SQL da 4TB, mentre il governo britannico avvia la ricerca di un nuovo Chief Technology Officer per guidare la trasformazione digitale nazionale e rafforzare la resilienza cyber.

Abuso di sistemi ICS da parte di hacktivisti

Il Canadian Centre for Cyber Security ha emesso l’avviso AL25-016 per segnalare un aumento di abusi nei sistemi di controllo industriale accessibili via Internet. Gli hacktivisti, spinti da motivazioni ideologiche e obiettivi di visibilità mediatica, sfruttano credenziali di default e vulnerabilità note per accedere a PLC e SCADA, i dispositivi che controllano processi fisici in settori come energia, manifattura, acqua e trasporti. Una volta infiltrati, gli attaccanti modificano parametri di controllo e alterano le impostazioni operative, provocando malfunzionamenti e downtime. In diversi casi, gli aggressori pubblicano online screenshot e prove delle intrusioni, alimentando campagne di propaganda e amplificando l’impatto mediatico. Le intrusioni, spesso condotte tramite scansioni automatizzate con Shodan o strumenti simili, evidenziano una grave carenza di segmentazione di rete. Molti sistemi ICS restano connessi direttamente a Internet senza firewall adeguati, rendendo possibile l’accesso remoto non autorizzato.

Il centro canadese raccomanda alle organizzazioni di:

- Isolare i sistemi industriali dalle reti pubbliche, implementando VPN e controlli di accesso rigorosi.

- Cambiare immediatamente le password predefinite e monitorare costantemente i log.

- Condurre audit di sicurezza periodici e aggiornare regolarmente il firmware dei dispositivi.

L’avviso sottolinea anche l’emergere di tecniche automatizzate basate su intelligenza artificiale, che permettono agli attaccanti di identificare vulnerabilità ICS in tempo reale. Questa evoluzione amplifica il rischio di sabotaggi digitali con impatti fisici, come blackout o interruzioni nei sistemi idrici. Gli hacktivisti del 2025 operano sempre più come gruppi semi-professionali, capaci di combinare strumenti open-source e tecniche di social engineering. L’obiettivo non è il profitto, ma la disruption politica e simbolica. Tuttavia, la conseguenza è la stessa: interruzioni costose e danni alla reputazione delle vittime.

Esposizione del database EY da 4TB

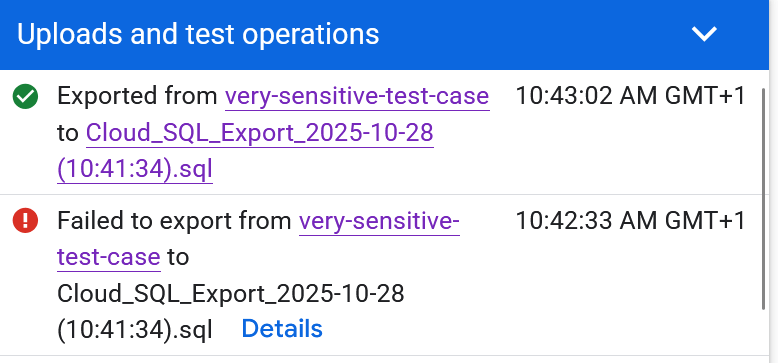

Nel frattempo, la società olandese Neo Security ha scoperto un grave incidente che coinvolge EY (Ernst & Young). Un file di backup SQL da oltre 4 terabyte è rimasto esposto su un bucket cloud pubblico a causa di una misconfigurazione. Il file, non crittografato e accessibile via Internet, conteneva chiavi API, token di autenticazione e password in chiaro, rendendo possibile l’accesso a informazioni altamente sensibili. Il ricercatore ha confermato la natura del file scaricando i primi byte e identificando il formato SQL Server .BAK, poi ha avvisato EY, che ha risposto rapidamente e risolto l’esposizione entro una settimana. Tuttavia, la durata dell’accesso pubblico resta sconosciuta, e gli esperti ipotizzano una compromissione immediata da parte di bot automatici che scansionano i bucket pubblici.

Neo Security ha definito l’incidente “una cassaforte lasciata aperta”, sottolineando come un singolo clic errato in un’interfaccia cloud possa esporre terabyte di dati. Il file conteneva connection string, credenziali di servizio e sessioni cached, informazioni che, in mani malevole, potrebbero consentire ulteriori attacchi o movimenti laterali verso ambienti interni. EY ha confermato di aver aggiornato le policy di sicurezza, abilitato la crittografia automatica dei backup e avviato training interni per il personale IT. L’incidente, tuttavia, si aggiunge a una lunga lista di errori umani e configurazioni errate che, nel 2025, rappresentano la principale causa di violazioni nei sistemi cloud. Le autorità europee valuteranno la conformità dell’evento con il GDPR, poiché l’esposizione di credenziali e dati aziendali potrebbe comportare sanzioni multimilionarie.

Ricerca di un nuovo CTO per il governo britannico

Sul fronte istituzionale, il governo del Regno Unito ha aperto la selezione per un nuovo Chief Technology Officer (CTO) del Government Digital Service (GDS), dopo le dimissioni di David Knott. Il ruolo, con una retribuzione base di 119.048 euro (fino a 193.452 euro per profili senior), prevede la guida della trasformazione digitale del settore pubblico britannico e la supervisione delle politiche di sicurezza informatica. Il nuovo CTO dovrà ridurre la dipendenza da sistemi legacy, responsabili di costi aggiuntivi stimati in 3,57 miliardi di euro, e coordinare un piano nazionale per potenziare le competenze digitali nella pubblica amministrazione. Attualmente, solo il 4,5% della forza lavoro governativa opera in ruoli digitali, contro l’8-12% del settore privato. Il governo britannico punta a raddoppiare queste percentuali entro tre anni, introducendo programmi di formazione e collaborazione con università e startup. Il CTO avrà il compito di rafforzare la resilienza cyber, modernizzare i servizi pubblici online e integrare AI, cloud e blockchain nei processi governativi. Questo nuovo approccio mira a colmare il divario tra pubblico e privato, rendendo il Regno Unito un modello di governance digitale avanzata.

Uno scenario complesso per la sicurezza digitale

Dalle intrusioni negli ICS alle esposizioni cloud, fino alla ricerca di leadership nel settore pubblico, emerge un quadro coerente: il rischio cyber è sempre più distribuito e trasversale. Gli hacktivisti testano i confini delle infrastrutture critiche, le aziende globali cadono per errori di configurazione, e i governi faticano a tenere il passo con la modernizzazione tecnologica. La sfida, nel 2025, è duplice: tecnica e culturale. Senza competenze adeguate e una governance solida, ogni innovazione digitale può trasformarsi in un nuovo punto di vulnerabilità.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...