SonicWall ha confermato di aver subito una violazione di sicurezza a settembre, attribuita a attori sponsorizzati da uno stato, che hanno ottenuto accesso non autorizzato a una porzione dei file di backup cloud delle configurazioni firewall. L’attacco, condotto tramite brute-force sull’API del servizio MySonicWall, ha coinvolto meno del 5% dei dispositivi globali, ma ha esposto dati sensibili contenuti in snapshot cifrati. L’indagine indipendente condotta da Mandiant ha confermato che l’incidente è stato isolato e senza impatti diretti su prodotti, firmware o reti dei clienti. SonicWall ha reagito immediatamente attivando i propri protocolli di emergenza, rafforzando la sicurezza cloud e notificando partner e clienti in tutto il mondo.

Indagine completa sull’incidente di backup cloud

L’attività sospetta è stata rilevata all’inizio di settembre. SonicWall ha mobilitato il proprio team di risposta interna e ha incaricato Mandiant di eseguire un’analisi forense approfondita. L’indagine ha confermato che gli aggressori hanno sfruttato un endpoint API vulnerabile per condurre un attacco brute-force mirato, riuscendo ad accedere a una quantità limitata di file di backup.

Questi file contenevano configurazioni firewall cifrate, con algoritmo AES-256 per i modelli Gen7 e 3DES per i Gen6. Non sono stati individuati segni di ransomware, né compromissioni del codice sorgente o dei sistemi operativi SonicWall. Mandiant ha escluso la presenza di esfiltrazioni di dati dai dispositivi dei clienti e ha certificato che l’attacco è rimasto confinato al servizio cloud interessato.

Durante l’indagine, SonicWall ha mantenuto una comunicazione trasparente, pubblicando aggiornamenti regolari e organizzando sessioni Q&A con i partner. L’azienda ha inoltre distribuito strumenti di remediation personalizzati per analizzare le configurazioni dei firewall e verificare la presenza di anomalie.

Natura dell’attacco e attori coinvolti

Secondo Mandiant, l’incidente è riconducibile a un gruppo APT statale che ha preso di mira infrastrutture occidentali legate alla sicurezza IT. Gli attaccanti hanno condotto un’operazione silenziosa e prolungata, cercando di ottenere snapshot di configurazioni firewall per analizzarne le impostazioni interne e potenziali chiavi di rete. I file sottratti contenevano dati come indirizzi IP, parametri VPN, credenziali amministrative e token d’accesso, tutti comunque cifrati localmente e in transito via HTTPS. Gli aggressori hanno sfruttato un meccanismo di autenticazione debole dell’API, utilizzando un approccio “account-by-account” fino a identificare credenziali vulnerabili. SonicWall ha rilevato l’attività anomala e bloccato immediatamente il traffico malevolo, interrompendo il flusso di download dei file. Le autorità competenti e le agenzie di cybersicurezza sono state informate, mentre le forze dell’ordine hanno avviato un’indagine parallela. Mandiant ha definito l’attacco “sofisticato ma circoscritto”, chiarendo che gli hacker non hanno avuto accesso ai sistemi interni o alle reti clienti. SonicWall, nel frattempo, ha aggiornato i protocolli di accesso API e introdotto nuovi controlli di autenticazione multifattore e rate limiting per prevenire tentativi futuri.

Impatto sui clienti e dispositivi coinvolti

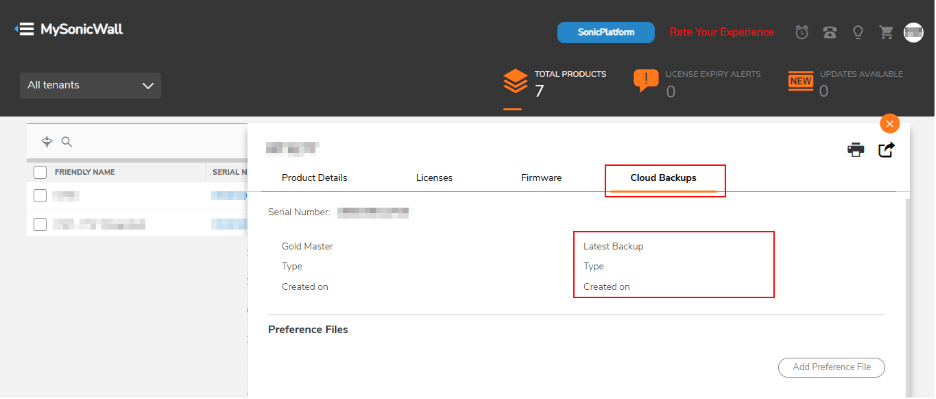

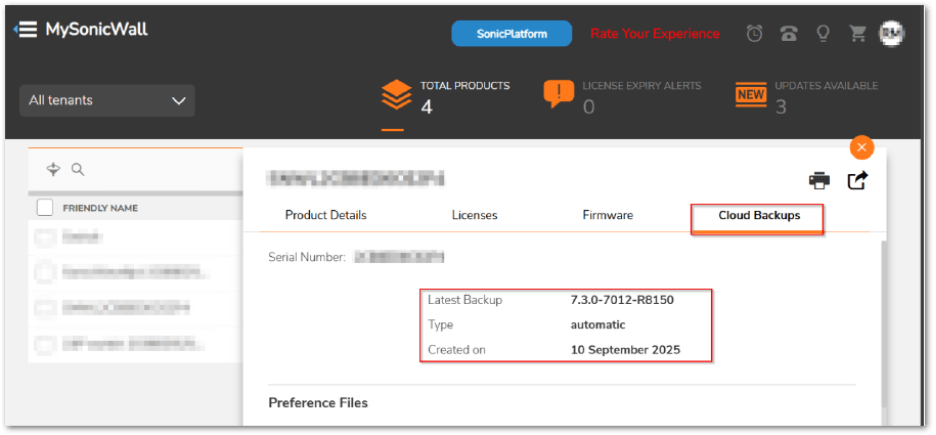

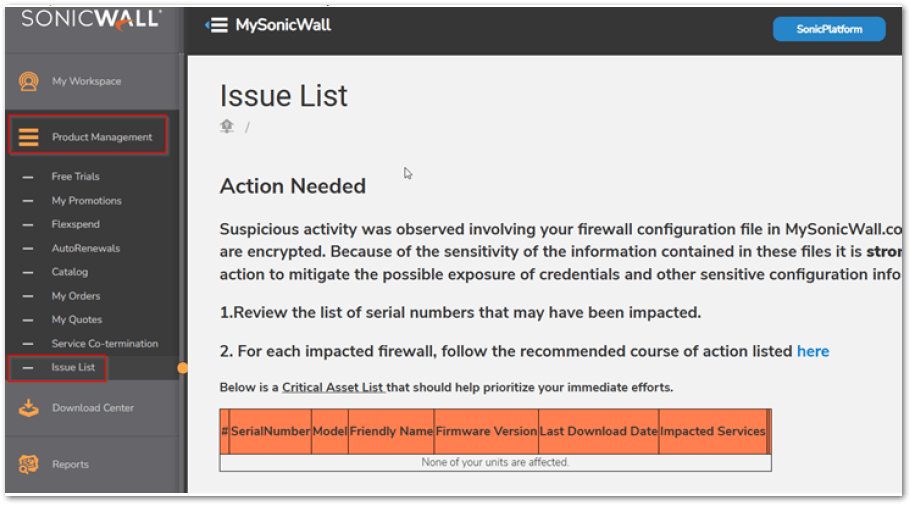

L’incidente ha riguardato meno del 5% dei firewall SonicWall con funzione di backup cloud attiva. Gli utenti possono verificare l’eventuale esposizione accedendo al portale MySonicWall, dove sono elencati i seriali dei dispositivi impattati e le relative priorità di intervento. I file di configurazione scaricati contenevano token e credenziali cifrate, che in casi isolati potrebbero consentire l’identificazione di account o servizi di rete associati. SonicWall consiglia pertanto ai clienti di resettare immediatamente le credenziali legate ai dispositivi e di aggiornare i segreti IPSec, GroupVPN, LDAP e RADIUS. Gli strumenti forniti dall’azienda permettono di analizzare automaticamente le configurazioni sospette, generando report e checklist di sicurezza. Gli utenti con dispositivi esposti su Internet devono dare priorità all’hardening e, se necessario, disabilitare temporaneamente i servizi WAN fino al completamento della remediation.

Misure di risposta e rafforzamento infrastrutturale

SonicWall ha adottato un approccio immediato e coordinato. Dopo la rilevazione dell’attacco, l’azienda ha interrotto le connessioni malevole, coinvolto Mandiant per l’analisi indipendente e notificato partner e clienti a livello globale. Sono stati sviluppati playbook di risposta personalizzati, con istruzioni dettagliate su reset delle credenziali, aggiornamenti dei firmware e gestione dei backup. SonicWall ha inoltre rilasciato un tool di reset automatico per semplificare la procedura sui dispositivi interessati. Parallelamente, l’azienda ha rafforzato i sistemi di monitoraggio cloud e ha nominato un nuovo Chief Information Officer (CIO) con il compito di accelerare la trasformazione digitale e implementare il programma Secure by Design, che punta a una revisione complessiva dell’architettura interna. SonicWall ha anche aumentato gli investimenti nei team CSIRT e PSIRT, ampliando la cooperazione con vendor esterni e con i principali partner MSSP. Tutte le raccomandazioni formulate da Mandiant sono state implementate, includendo controlli più severi sugli accessi API e procedure di auditing continuo.

Raccomandazioni per i clienti SonicWall

L’azienda invita tutti i clienti a:

- Accedere al portale MySonicWall e verificare i dispositivi eventualmente inclusi nella lista d’impatto.

- Eseguire reset immediato di password e chiavi condivise, soprattutto per servizi connessi a Internet.

- Aggiornare i firmware dei firewall e abilitare autenticazione a più fattori (MFA) per tutti gli account amministrativi.

- Monitorare i log di rete per individuare comportamenti anomali o connessioni sospette.

- Applicare le checklist di hardening fornite da SonicWall per la configurazione sicura dei servizi VPN e cloud.

L’azienda raccomanda infine una vigilanza costante sulle minacce statali, che rappresentano una delle principali sfide del 2025 per le infrastrutture di sicurezza perimetrale. Le informazioni aggiornate sull’incidente e sui nuovi strumenti di analisi sono disponibili nella knowledge base ufficiale di SonicWall.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...