Le minacce cyber internazionali si intensificano con una serie di eventi che intrecciano geopolitica, cybersecurity e infrastrutture critiche. Il National Computer Virus Emergency Response Center cinese accusa un attore statale statunitense di aver rubato oltre 127.000 Bitcoin dal pool minerario LuBian nel 2020, mentre l’Australian Security Intelligence Organisation (ASIO) avverte di possibili sabotaggi digitali da parte di regimi autoritari contro le infrastrutture essenziali. Allo stesso tempo, la Nord Corea evolve le proprie tattiche di spionaggio abusando dei servizi Google, e il Regno Unito indaga sui rischi di accesso remoto nei bus elettrici cinesi Yutong. Sul fronte americano, il Senato USA riattiva i fondi federali per la cybersecurity dopo lo shutdown più lungo della storia, evitando un blocco prolungato delle difese informatiche nazionali.

Accuse Cina-USA su furto Bitcoin e attacchi statali

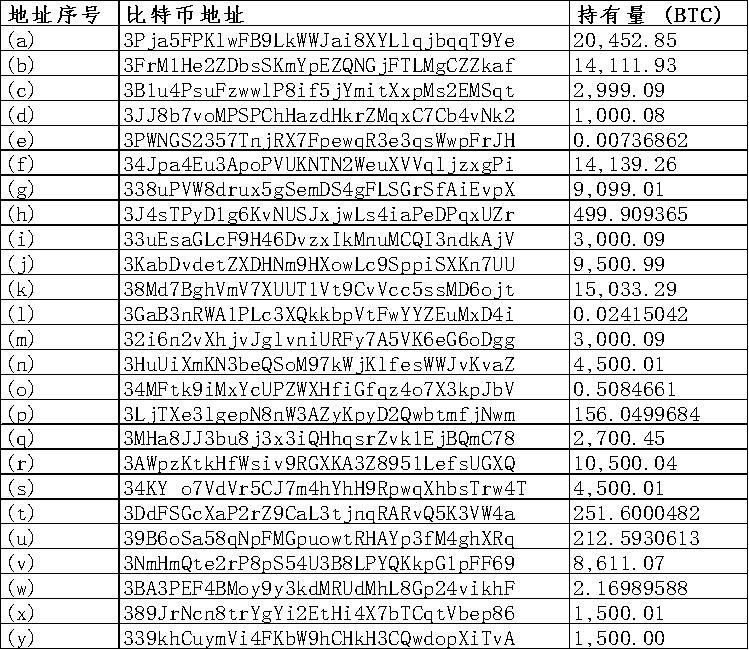

La controversia tra Cina e Stati Uniti esplode dopo la pubblicazione di un report ufficiale del National Computer Virus Emergency Response Center di Pechino, che attribuisce agli USA un attacco condotto nel 2020 contro il pool di mining LuBian, operativo tra Iran e Cina. L’attacco avrebbe portato al furto di 127.272 Bitcoin, appartenenti a Chen Zhi, chairman del Prince Group cambogiano, per un valore stimato di 106,5 milioni di euro all’epoca e oltre 11 miliardi di euro oggi.

Il report sostiene che i fondi siano rimasti inattivi per quattro anni, dettaglio che indicherebbe un controllo da parte di entità statali e non criminali comuni. Tuttavia, il Dipartimento di Giustizia degli Stati Uniti nega qualsiasi coinvolgimento e replica con un atto d’accusa contro lo stesso Chen Zhi per frode, lavoro forzato e riciclaggio, sostenendo che i Bitcoin fossero proventi di truffe internazionali condotte da compound in Cambogia. Gli asset, sequestrati il 14 ottobre 2025, vengono classificati come strumenti di crimine finanziario. Le due versioni divergono radicalmente: Pechino parla di operazione di intelligence mascherata, mentre Washington descrive una confisca legittima contro attività criminali. Nonostante il ban cinese sul mining del 2021, il rapporto consiglia ai player del settore blockchain di rafforzare la sicurezza dei wallet e di evitare infrastrutture non controllate, evidenziando un paradosso politico in cui la Cina difende un settore formalmente illegale. Allo stesso tempo, il governo cinese sospende fino al 2026 le restrizioni sull’esportazione di materiali strategici come gallio, germanio e grafite, interpretata da analisti come una mossa di distensione temporanea nelle tensioni commerciali con gli Stati Uniti.

Allerta ASIO: rischio sabotaggi cyber contro infrastrutture critiche

Il direttore dell’Australian Security Intelligence Organisation (ASIO), Mike Burgess, lancia un avvertimento diretto: regimi autoritari starebbero passando dallo spionaggio alla distruzione. Le nuove strategie includono l’uso combinato di intelligenza artificiale e strumenti di automazione per attacchi coordinati contro reti di telecomunicazioni, sistemi energetici e approvvigionamenti idrici. Burgess cita l’outage delle telecom australiane che nel 2025 causò tre decessi indiretti come esempio di vulnerabilità sistemica, e avverte di scenari potenzialmente devastanti come blackout energetici durante ondate di calore o manomissioni delle reti idriche. I gruppi Salt Typhoon e Volt Typhoon, affiliati a intelligence cinese, vengono indicati come attivi nel sondare infrastrutture australiane in preparazione di future disruption. Salt Typhoon punta al furto di dati sensibili e credenziali amministrative, mentre Volt Typhoon, già noto per intrusioni in reti americane, si concentra su persistenza silenziosa e accesso strategico a reti critiche. Secondo ASIO, il rischio cyber per l’Australia crescerà nei prossimi cinque anni, imponendo alle aziende di adottare una governance digitale proattiva, abbandonando approcci reattivi basati sul silos.

Spionaggio nordcoreano con abuso dei servizi Google

Un rapporto di Genians rivela che il gruppo Konni, affiliato all’intelligence nordcoreana, ha sfruttato il servizio Google Find My Device per resettare remotamente i dispositivi Android compromessi e cancellare le prove delle proprie operazioni di spionaggio. Gli attaccanti ottengono le credenziali Google tramite spear-phishing o pagine di login false, accedendo quindi alla funzione di factory reset. Le campagne, condotte contro funzionari governativi e think tank sudcoreani, iniziano con file infetti inviati tramite KakaoTalk, che installano RAT come RemcosRAT e QuasarRAT per rubare credenziali. Quando le vittime risultano inattive, gli hacker attivano la cancellazione dei dispositivi, eliminando foto, messaggi e tracce digitali. Genians raccomanda autenticazione multifattore o biometrica per mitigare gli abusi di Find My Device e sottolinea come il caso rappresenti un’evoluzione tattica nell’uso di strumenti legittimi per scopi malevoli, un paradigma sempre più diffuso nelle operazioni nordcoreane.

Indagine britannica su bus elettrici cinesi

Nel Regno Unito, il Department for Transport (DfT) e il National Cyber Security Centre (NCSC) avviano un’indagine sui bus elettrici Yutong, prodotti in Cina, dopo che test condotti in Norvegia da Ruter hanno rivelato la possibilità di accesso remoto ai sistemi di batteria e alimentazione. Circa 700 veicoli Yutong operano sul territorio britannico, concentrati a Nottingham, nel Galles meridionale e a Glasgow, gestiti da Stagecoach e First Bus. Secondo Ruter, la rimozione della SIM card disconnette i bus da internet, ma i rischi di accesso remoto restano concreti. Yutong, con sede a Zhengzhou, e il suo importatore britannico Pelican, negano qualsiasi controllo remoto, dichiarando la piena conformità agli standard UN R155/R156 e ISO 27001/27701. I dati telemetrici, affermano, vengono archiviati su server AWS in Germania accessibili solo con autorizzazione del cliente. Tuttavia, il governo britannico valuta potenziali implicazioni per la sicurezza nazionale e la sovranità tecnologica, in un contesto di crescente diffidenza verso i fornitori cinesi di hardware connesso.

Ripristino fondi federali USA per la cybersecurity

Dopo 40 giorni di shutdown, il Senato statunitense approva una risoluzione temporanea che ripristina i finanziamenti federali per la cybersecurity fino al 21 novembre 2025, garantendo il pagamento degli stipendi arretrati e la riattivazione dei programmi chiave, tra cui il Cybersecurity Information Sharing Act (CISA) e il Federal Cybersecurity Enhancement Act. Il blocco aveva interrotto i contratti per l’aggiornamento dei sistemi di difesa contro minacce AI e quantum-based, lasciando scoperti settori strategici come la protezione delle reti energetiche e la gestione delle identità federali. La ripresa dei fondi consente la riattivazione dei centri di risposta e la riapertura dei canali di collaborazione pubblico-privato, ma la stabilità resta fragile: nuovi scontri politici a dicembre potrebbero riaccendere lo spettro di un ulteriore shutdown.

Prospettive globali e rischio sistemico

La simultaneità di questi eventi mostra come le tensioni geopolitiche e tecnologiche stiano convergendo in un rischio sistemico globale. Dalle accuse tra superpotenze per furti crypto alla manipolazione di infrastrutture smart, la superficie d’attacco digitale si espande oltre i confini nazionali. La cybersecurity diventa sempre più strumento di diplomazia e potere, con Stati e aziende costretti a navigare un equilibrio precario tra collaborazione, controllo e deterrenza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.