La sintesi settimanale del CERT-AgID relativa all’8-14 novembre 2025 evidenzia un quadro di minacce caratterizzato da campagne phishing pervasive, distribuzioni malware mirate e vulnerabilità actively exploited che colpiscono infrastrutture pubbliche e private. Il monitoraggio costante dell’agenzia italiana conferma un aumento della pressione su pubblica amministrazione, imprese e utenti privati, con un’ampia diffusione di phishing a tema fiscale, bancario e logistico, una presenza significativa di malware come Remcos RAT, AgentTesla e Formbook, oltre a tre vulnerabilità sfruttate in attacchi reali. La settimana riflette la centralità degli indicatori di compromissione, che il CERT-AgID diffonde per permettere a organizzazioni e cittadini di attuare misure preventive rapide. Il report mette in luce come phishing, malware e vulnerabilità costituiscano rispettivamente il 60 per cento, il 30 per cento e il 10 per cento delle attività malevole rilevate, segnalando una minaccia persistente che coinvolge l’intero ecosistema digitale nazionale.

Phishing in Italia

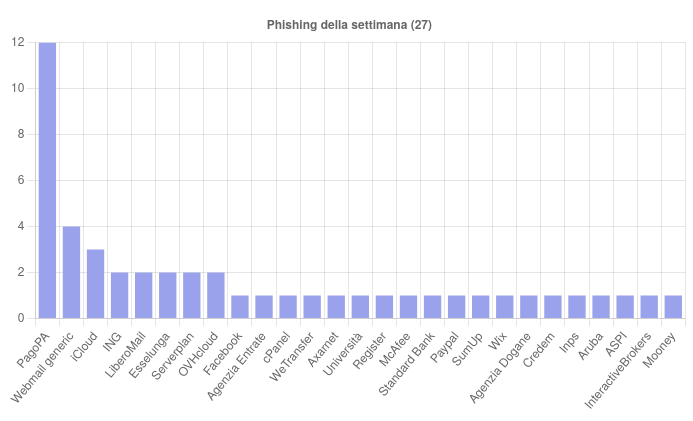

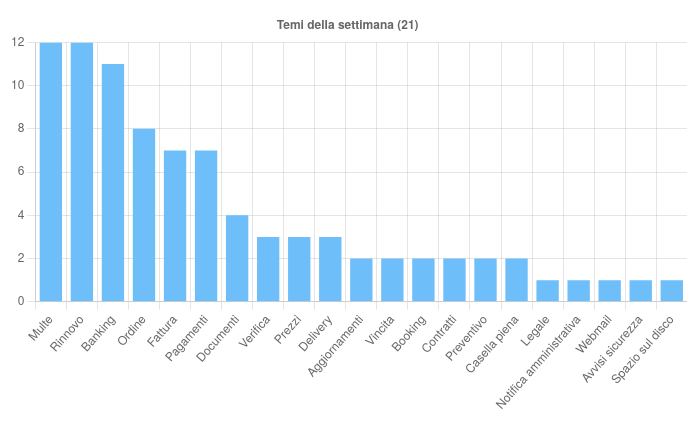

Il report settimanale indica una crescita del phishing come componente dominante della minaccia, con dodici campagne attive che sfruttano temi fiscali, bancari e logistici per ingannare gli utenti. Le email che impersonano l’Agenzia delle Entrate promettono falsi rimborsi fiscali tramite link fraudolenti che sottraggono credenziali. Analogamente, quelle che imitano comunicazioni di Intesa Sanpaolo richiedono una verifica dell’account, indirizzando le vittime verso pagine di raccolta dati abilmente costruite. Le campagne che sfruttano il tema delle spedizioni, come quelle che simulano notifiche GLS, inducono gli utenti a cliccare su link malevoli che possono portare all’installazione di malware.

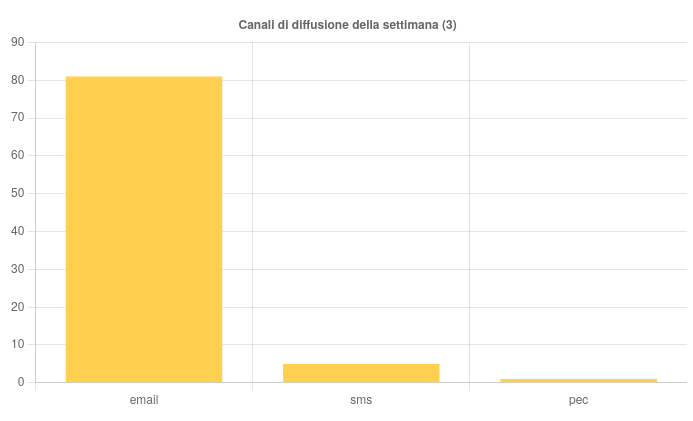

Il CERT-AgID rileva che otto campagne circolano tramite email, tre utilizzano SMS phishing e una avviene tramite social engineering su LinkedIn, coinvolgendo in particolare privati e PMI. Gli indicatori di compromissione forniti includono URL fraudolenti, email sospette e domini registrati di recente. Il report osserva un incremento del phishing generato tramite AI, con messaggi più personalizzati che riducono gli errori linguistici tipici delle campagne meno sofisticate. Il CERT-AgID evidenzia l’importanza della verifica dei mittenti, dell’adozione dell’autenticazione multi-fattore e della formazione continua dei dipendenti pubblici e privati.

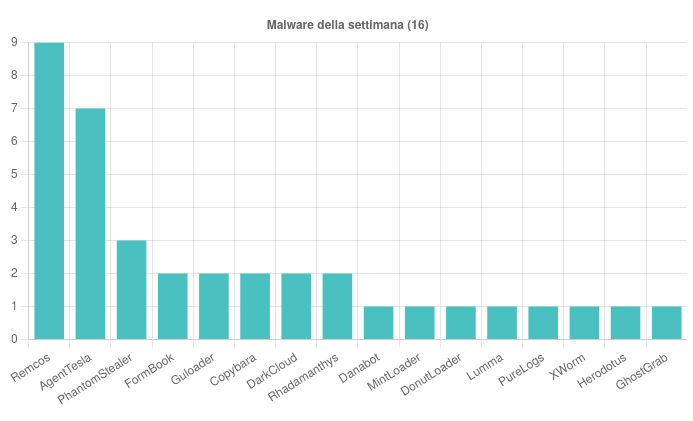

Distribuzione malware

La settimana è caratterizzata da cinque campagne malware, con una forte presenza di Remcos RAT, diffuso attraverso la campagna ClickFix a tema GLS. Gli utenti vengono indotti a eseguire comandi finger che scaricano un payload Python infostealer. Il malware punta al furto di credenziali del browser e di wallet crypto, ampliando l’orizzonte delle minacce economiche. AgentTesla compare in due campagne distinte, veicolato da allegati Excel con macro attive e contenuti relativi a finte fatture. Il malware esfiltra informazioni tramite SMTP, facilitando il trasferimento dei dati a server remoti. Formbook circola tramite campagne che imitano comunicazioni di Poste Italiane, con capacità di catturare keystroke e sottrarre informazioni sensibili.

Il CERT-AgID osserva anche una nuova comparsa di Quakbot come banking trojan utilizzato per colpire conti correnti. Le infrastrutture di comando e controllo risultano collocate prevalentemente nell’Europa dell’Est, confermando trend storici delle botnet finanziarie. L’agenzia fornisce hash maligni, indirizzi IP e indicatori tecnici utili a bloccare rapidamente le infezioni. Le varianti Android in crescita indicano un’espansione delle campagne verso dispositivi mobili, mentre imprese e organizzazioni vengono invitate ad adottare EDR e mantenere una strategia di patching continua.

Vulnerabilità sfruttate

Il CERT-AgID segnala tre vulnerabilità sfruttate attivamente nel periodo. La CVE-2025-12345 su Microsoft Exchange consente esecuzione di codice da remoto tramite email appositamente costruite, offrendo agli attaccanti un accesso diretto ai server. La CVE-2025-67890, una variante di Apache Log4j, rende possibile l’injection di codice e la successiva distribuzione di ransomware. La CVE-2025-45678 su router Cisco permette attacchi Denial of Service che colpiscono la disponibilità della rete.

Queste vulnerabilità impattano infrastrutture critiche, richiedendo interventi urgenti come patch immediate, aggiornamenti di firmware e attività di monitoraggio intensivo. Gli indicatori comprendono signature exploit, pattern nei log e segnali di attività anomale. La stima di 200 exploit in Italia per la settimana riflette la pervasività della minaccia. L’agenzia ribadisce l’importanza dei programmi di vulnerability management, della condivisione di intelligence tra organizzazioni e della sorveglianza costante delle catene di attacco, incluse le combinazioni di vulnerabilità note come vulnerability chaining.

Indicatori di compromissione e risposta operativa

Il CERT-AgID elenca un set completo di indicatori di compromissione come domini, IP, hash di file e allegati utilizzati dai malware per eludere i controlli. Per il phishing vengono evidenziati domini come hxxps://gls-fake[.]delivery o indirizzi email provenienti da mittenti credibili ma compromessi. Per Remcos RAT sono indicati hash e indirizzi IP utilizzati dai server di controllo, mentre per AgentTesla vengono forniti dettagli su allegati Excel con macro attive e modalità di esfiltrazione dei dati.

L’agenzia sottolinea l’importanza dell’utilizzo di YARA rules, di sistemi SIEM e della segnalazione di email sospette, promuovendo un approccio coordinato e basato sulla condivisione. La collaborazione con entità europee e internazionali permette di tracciare i trend globali, evidenziando un 70 per cento di attacchi con origine nell’Europa dell’Est e un aumento degli infostealer rispetto alle campagne ransomware tradizionali. Il report settimanale informa anche sulle attività di takedown, sugli aggiornamenti delle piattaforme MISP e sulle iniziative formative rivolte a imprese e cittadini. Questa panoramica contribuisce a rafforzare la resilienza digitale nazionale, offrendo strumenti e conoscenze che riducono significativamente l’esposizione alle minacce emergenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.