Elastic Security Labs svela RoningLoader, un malware loader multistadio che segna un salto evolutivo nelle operazioni del gruppo DragonBreath, noto anche come APT-Q-27, uno degli attori più sofisticati nel panorama cyber cinese. Nel primo periodo compaiono tutte le parole chiave principali: RoningLoader, malware loader, DragonBreath, gh0st RAT, abuso PPL, cybersecurity, IOC. L’indagine di Elastic ricostruisce una catena di infezione estremamente complessa, basata su installer NSIS trojanizzati, driver kernel firmati, abusi di Protected Process Light per disabilitare Microsoft Defender, politiche WDAC manomesse, iniezioni in processi di sistema, phantom DLL, thread-pool injection e un payload finale costituito da una variante profondamente modificata di gh0st RAT, arricchita con crittografia RC4 bidirezionale e funzioni estese di raccolta informazioni. La campagna colpisce prevalentemente utenti di lingua cinese, sfruttando debolezze nei software di sicurezza più diffusi nella regione, come Qihoo 360 e Huorong Security, che il loader neutralizza attraverso policy e driver malevoli. Il risultato è una delle infrastrutture APT più avanzate dell’ultimo anno, capace di evadere difese endpoint consolidate, aggirare protezioni del kernel e ottenere persistenza profonda.

Cosa leggere

Catena di infezione multistadio

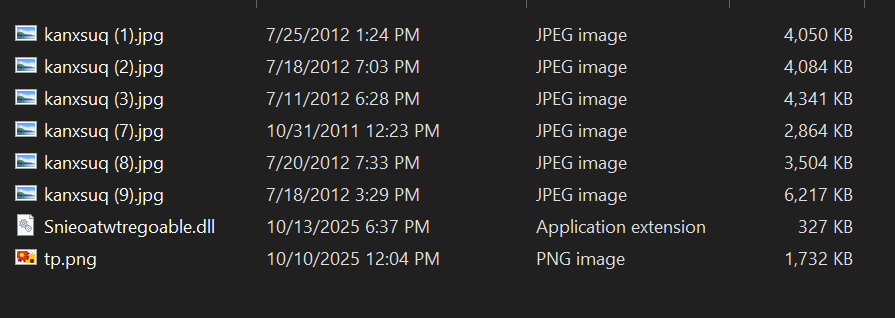

L’analisi di Elastic rivela che RoningLoader costruisce la propria efficacia su una catena di infezione stratificata, caratterizzata da passaggi progettati per eludere strumenti EDR e confondere l’analisi forense. Tutto inizia con installer NSIS trojanizzati, spesso distribuiti come versioni contraffatte di software comuni, come Google Chrome o Microsoft Teams. Un file MSI come klklznuah.msi scarica ed esegue componenti come Snieoatwtregoable.exe e Snieoatwtregoable.dll, che preparano un ambiente controllato per la successiva esecuzione del malware. Gli aggressori creano directory dedicate in C:\Program Files, depositano file criptati come tp.png e utilizzano funzioni interne come DllRegisterServer per decriptarli con schemi combinati di ROR e XOR, liberando in memoria il primo strato di shellcode.

Questo shellcode opera in modalità completamente fileless, allocando memoria tramite NtAllocateVirtualMemory, avviando thread remoti via NtCreateThreadEx, rimuovendo hook userland caricando una nuova copia di ntdll.dll e risolvendo le API Win32 tramite hash per evitare monitoraggi. RoningLoader verifica i privilegi disponibili con GetTokenInformation e, se trova un utente standard, eleva diritti attraverso runas o bypass UAC. Segue una scansione dei processi antivirus presenti nel sistema, inclusi MsMpEng.exe, HipsTray.exe e 360tray.exe, preparando la loro eliminazione.

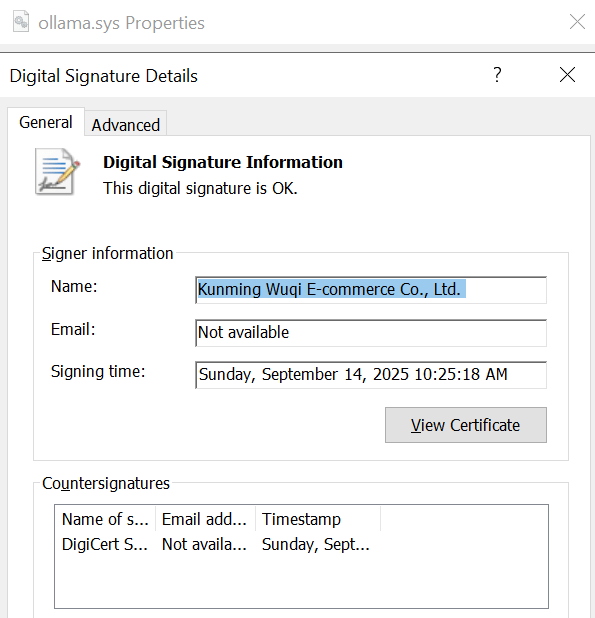

In questa fase interviene il passaggio più critico: l’uso di un driver kernel firmato, identificato come ollama.sys, che permette all’attore APT di terminare processi protetti, incluse componenti di Microsoft Defender che normalmente non possono essere interrotte neppure con privilegi amministrativi.

L’infrastruttura si estende con la creazione di un servizio temporaneo che carica il driver, l’individuazione di processi target e l’uso di API come ZwTerminateProcess per eliminare protezioni del sistema. L’intera procedura garantisce un abbattimento mirato del sistema di sicurezza locale, aprendo la strada ai successivi livelli della catena.

Tecniche evasive avanzate e neutralizzazione degli antivirus

Il comportamento più impressionante di RoningLoader emerge nella sua capacità di aggirare e disattivare simultaneamente più livelli di difesa, sfruttando tecniche PPL, iniezioni avanzate e policy manipolate. DragonBreath utilizza policy WDAC alterate, caricate come file .cip, che bloccano l’esecuzione di applicazioni legittime di Qihoo 360 e Huorong Security. Per farlo impiega una Unsigned System Integrity Policy, progettata appositamente per bypassare i controlli sulle firme digitali e imporre regole che favoriscono il malware. Il loader applica anche modifiche al registro per disabilitare completamente UAC, inserisce file batch come 1.bat e fhq.bat per isolare gli antivirus dalla rete, bloccare notifiche firewall e tagliare connessioni TCP sospette. Esegue iniezioni phantom DLL, dove file come 1.dll vengono caricati in processi WOW64 affinché possano eseguire chiamate di terminazione senza apparire sospetti. Inietta shellcode in servizi come vssvc.exe usando tecniche di thread-pool injection, note dal 2023 per la loro capacità di eludere i modelli comportamentali dei moderni EDR. Il malware sfrutta driver firmati per eliminare processi protetti, mentre l’abuso di Protected Process Light consente di sovrascrivere MsMpEng.exe, il cuore di Microsoft Defender, riducendolo a un file inutilizzabile. Attraverso il comando ClipUp.exe -ppl, RoningLoader trasferisce dati corrotti all’interno del binario originale, ottenendo una neutralizzazione totale. L’operazione continua con l’uso di link simbolici che deviano directory e aggiornamenti di Defender, rendendo il ripristino quasi impossibile senza reinstallazione. Una volta eliminate le difese, il loader stabilisce persistenza nei processi ad alto privilegio come TrustedInstaller.exe, iniettando file come trustinstaller.bin e Enpug.bin tramite VirtualAllocEx e CreateRemoteThread. La campagna crea inoltre servizi come MicrosoftSoftware2ShadowCop4yProvider, che eseguono librerie malevole come goldendays.dll tramite regsvr32.exe, mascherando ulteriormente la presenza del loader.

Capacità del payload finale: una variante avanzata di gh0st RAT

Il payload finale distribuito da RoningLoader è una variante modificata di gh0st RAT, uno dei trojan di accesso remoto più longevi e diffusi nel panorama cinese. DragonBreath rielabora profondamente il codice originale, introducendo crittografia RC4 bidirezionale, gestione avanzata degli eventi e una struttura di comandi potenziata. La RAT effettua beacon TCP criptati, inviando informazioni sul sistema come indirizzi IP locali, nome host, versione di Windows, parametri CPU, flag di amministrazione, elenco dei processi antivirus rilevati e dati relativi ai wallet crypto monitorati. Il malware è in grado di registrare il contenuto della clipboard, tracciare keystroke tramite DirectInput8, monitorare finestre attive, eseguire shell remota, scaricare file, iniettare shellcode e manipolare registry. Implementa funzioni per hijacking della clipboard, mirate spesso al furto di indirizzi crypto o credenziali sensibili. La RAT scrive log in percorsi come %ProgramData%\microsoft.dotnet.common.log, mentre la struttura dei comandi supporta operazioni come terminazioni, esecuzioni, pulizia registri, modifica tag della vittima e controllo di servizi come Telegram. La gestione dei comandi avviene tramite una struttura C2 particolarmente sofisticata, con messaggi che contengono lunghezza, chiave RC4, comando e parametri. Il malware randomizza i tempi di sleep per evitare rilevamenti comportamentali e impiega un mutex globale per impedire istanze duplicate.

Struttura del command and control e infrastruttura C2

DragonBreath utilizza un dominio primario, qaqkongtiao[.]com, per orchestrare comunicazioni C2. Il protocollo si basa su socket TCP diretti, con strutture di messaggi criptate e parametri progettati per nascondere il traffico all’interno di flussi legittimi. Il loader decripta le informazioni di configurazione usando metodi combinati di XOR e RC4, ottenendo valori come porta, dominio e parametri di autenticazione. I beacon includono una grande quantità di dati di contesto, strutturati in blocchi fissi con padding che raggiunge 0x308 byte, utile per mantenere uniformità e rendere più difficile la profilazione del traffico. Il C2 accetta decine di comandi, che vanno dal semplice spegnimento del sistema alla modifica dei registry, dall’esecuzione invisibile di programmi al controllo remoto avanzato tramite reflective injection. La flessibilità del protocollo evidenzia la maturità operativa raggiunta da APT-Q-27.

Indicatori di compromissione e artefatti tecnici

Elastic documenta una lunga serie di indicatori di compromissione, inclusi hash SHA-256 di file MSI, DLL, driver, script batch, librerie di persistenza e componenti RAT. Questi artefatti, posizionati in directory come C:\ProgramData\Roning, AppData\Local\Temp o C:\Windows\System32, permettono ai team di sicurezza di eseguire threat hunting mirati. RoningLoader utilizza anche archivi interni con magic bytes particolari, crea servizi temporanei, modifica chiavi registry critiche come EnableLUA, inietta codice in processi come TrustedInstaller.exe e sfrutta directory come Wow64Log.dll per l’iniezione phantom. Tutti questi artefatti costituiscono segnali chiave per l’analisi forense e la risposta agli incidenti.

Impatto sulla cybersecurity globale

La campagna RoningLoader evidenzia una tendenza preoccupante: l’uso sistematico di driver firmati, abusi PPL, manipolazioni WDAC e iniezioni avanzate diventa sempre più comune nei gruppi APT. Ciò impone alle aziende un ripensamento delle strategie di, detections basate unicamente su firma o modelli statici. La potenza evasiva del loader dimostra che i livelli del kernel sono diventati un terreno centrale dello scontro tra difensori e attaccanti. L’abuso di driver autorizzati spinge Microsoft a rivedere le proprie politiche di trust, mentre la complessità delle campagne incentiva EDR e vendor AV a implementare controlli più rigorosi sui servizi protetti e sulle chiamate di sistema. L’impatto più rilevante riguarda la possibilità che lo schema tecnico utilizzato da DragonBreath venga adattato a contesti internazionali. La modularità del loader, l’uso di shellcode generici e la capacità di manipolare più endpoint security suggeriscono che future varianti potrebbero estendersi oltre la regione cinese. L’indagine di Elastic fornisce un modello fondamentale per comprendere come gli APT moderni utilizzano elevazione, stealth e manipolazione del kernel per ottenere accessi persistenti.

Evoluzione delle tattiche di APT-Q-27

DragonBreath mostra un’evoluzione rapida, integrando nuove tecniche a ogni iterazione. L’infrastruttura attuale unisce installer infetti, driver firmati, varianti RAT open-source personalizzate, iniezioni riflessive, policy WDAC compromesse, bypass UAC, hijacker clipboard e strutture C2 criptate, costruendo un profilo tecnico coerente con gli APT asiatici più aggressivi. Elastic prevede che le prossime versioni di RoningLoader possano ampliare i vettori d’infezione, includere moduli per targeting Mac o Linux e introdurre nuove tecniche per eludere sistemi EDR europei e statunitensi.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.