L’analisi di Google sulle attività del gruppo iraniano UNC1549 delinea un quadro articolato di minacce persistenti, sofisticate e orientate allo spionaggio industriale, fattori che emergono nel primo periodo insieme a phishing mirato, pivot via terze parti, malware custom, abuso di tool legittimi, tunneling su Azure, estrazione credenziali, accesso tramite fornitori, obiettivi aerospace e defense, VDI breakout, IOC operativi, raccomandazioni di mitigazione e una chiara evoluzione tattica tra il 2023 e il 2025. L’insieme di queste informazioni mostra come UNC1549 operi con continuità contro ecosistemi tecnici ad alta sensibilità, sfruttando falle nelle supply chain e una combinazione di tecniche avanzate per ottenere accessi persistenti e invisibili.

Panoramica del gruppo e dei suoi obiettivi strategici

UNC1549 viene attribuito a un attore di spionaggio sponsorizzato dall’Iran che conduce operazioni continuative dal tardo 2023 al 2025. Gli obiettivi prioritari includono organizzazioni nei settori aerospace, aviation e defense, con interesse specifico verso proprietà intellettuale, documenti tecnici e informazioni su infrastrutture IT. Il gruppo impiega una strategia opportunistica che sfrutta relazioni con fornitori compromessi per ottenere accessi iniziali o privilegi elevati all’interno di reti mature. Questa tecnica permette all’attore di superare barriere tipiche dei settori più protetti, ampliando la superficie di attacco senza attirare l’attenzione. UNC1549 colleziona dati su email, infrastrutture, dispositivi e reti interne, seguendo un obiettivo di spionaggio strategico coerente con interessi statali. Le operazioni osservate mostrano pattern simili a campagne precedenti, con una progressiva evoluzione delle tattiche per aggirare soluzioni difensive avanzate, incluse quelle adottate da grandi contractor e aziende internazionali del settore.

Tecniche di accesso iniziale e vettori d’ingresso sofisticati

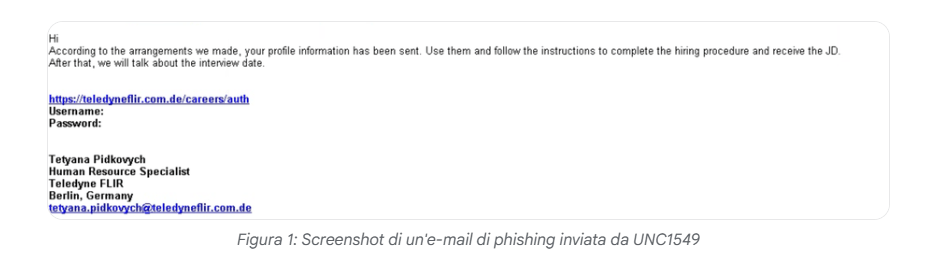

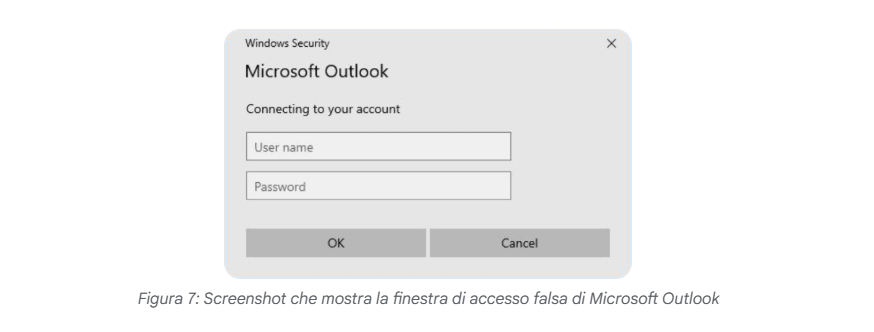

L’accesso iniziale rappresenta una delle fasi più critiche ed elaborate nelle operazioni di UNC1549. Il gruppo utilizza spear-phishing mirato con email che imitano lures aziendali, come notifiche di reset password o comunicazioni job-related per attirare amministratori e personale tecnico. UNC1549 abusa inoltre di fornitori fidati o partner tecnologici, sfruttando credenziali legittime ottenute tramite compromissioni indirette. Gli ingressi avvengono anche tramite piattaforme Citrix, VMware o ambienti di Azure Virtual Desktop, dove il gruppo esegue breakout verso gli host sottostanti. UNC1549 utilizza tool remoti come AWRC e PowerShell Remoting, insieme a tecniche quali password spraying, Kerberoasting e attacchi DCSync tramite il tool custom DCSYNCER.SLICK, progettato per estrarre hash NTLM in modo dinamico e furtivo. Il componente TRUSTTRAP consente di raccogliere credenziali attraverso un finto prompt, mentre l’eliminazione degli artefatti RDP contribuisce a cancellare tracce operative. Questa combinazione di strumenti rende particolarmente difficile identificare i primi stadi dell’intrusione.

Movimento laterale ed escalation dei privilegi

Una volta ottenuto l’accesso iniziale, UNC1549 esegue un movimento laterale rapido ed efficace sfruttando strumenti come RDP, SCCMVNC, PowerShell e piattaforme ZEROTIER per connessioni persistenti. Il gruppo raggiunge escalation dei privilegi tramite DCSYNCER.SLICK, ottenendo capacità di replicare directory e accedere a hash NTLM critici per l’intera infrastruttura. Le credenziali vengono raccolte anche tramite CRASHPAD, che estrae dati dai browser, mentre tool come SIGHTGRAB permettono di catturare screenshot di informazioni sensibili. Per comunicazioni furtive, UNC1549 utilizza backdoor custom come TWOSTROKE, che opera via C2 cifrati su TCP/443, strumenti di tunneling come LIGHTRAIL, basato su WebSocket Azure, e componenti Golang come DEEPROOT e GHOSTLINE, che garantiscono shell remote e trasferimenti file con meccanismi multiplexing. Il gruppo impiega anche tecniche di DLL search order hijacking su software diffusi per ottenere persistenza e usa NGROK per canali di emergenza. Ogni fase del movimento laterale è orchestrata per ridurre la visibilità e aumentare la durata della compromissione.

Malware custom e tool specialistici sviluppati dal gruppo

UNC1549 si distingue per l’impiego di un arsenale diversificato di malware custom, progettati per operare in ambienti eterogenei e superare barriere di sicurezza impegnative. TWOSTROKE, scritto in C++, agisce come backdoor con supporto a esecuzione DLL e gestione file; LIGHTRAIL usa WebSocket e yamux per multiplexing avanzato; DEEPROOT, in Golang, agisce come backdoor Linux per enumerazione e shell; GHOSTLINE fornisce tunneling stealth su connessioni miste; POLLBLEND offre un canale C2 C++ con server hardcoded; CRASHPAD, SIGHTGRAB e TRUSTTRAP costituiscono componenti per l’esfiltrazione di credenziali e dati visivi.

L’integrazione di questi strumenti permette al gruppo di mantenere presenza multi-piattaforma, sfruttando al contempo tool di amministrazione legittimi per confondersi con traffico ordinario. Le tecniche di evasion includono cancellazione dinamica di artefatti, uso di certificati legittimi per firmare i binari e risoluzione dinamica delle API per ridurre i pattern rilevabili dai sistemi EDR.

Infrastruttura C2 e tecniche di evasione

UNC1549 mantiene una infrastruttura C2 distribuita, con un uso esteso di Azure Web Apps per garantire traffico mimetizzato e difficilmente rilevabile. Il gruppo si affida inoltre a tunnel SSH inversi, ZEROTIER e NGROK come ridondanze, mentre abusa di domini Azure e IP specifici per mantenere canali C2 stabili e nascosti. Le tecniche di evasione comprendono eliminazione sistematica dei log, cancellazione delle history RDP, mascheramento delle DLL hijacked e un uso esteso di tool nativi Windows per evitare la generazione di segnali anomali. L’abilità di pivot attraverso fornitori compromessi, insieme alla capacità di monitorare la maturità difensiva delle vittime, consente al gruppo di adattare tattiche e strumenti per resistere a contromisure avanzate. Il risultato è una strategia C2 resiliente, flessibile e progettata per operazioni di lunga durata.

Obiettivi operativi e impatti sulle supply chain critiche

Le missioni di UNC1549 mirano alla raccolta di segreti tecnici, documentazione IT interna, email sensibili e dati sulle infrastrutture. Il gruppo evita l’esfiltrazione massiva per mantenere operativo il canale C2 e prevenire rilevamenti, privilegiando quantità contenute ma altamente sensibili. Gli impatti sulle supply chain defense risultano tangibili: credenziali elevate possono compromettere sistemi upstream e downstream, mentre dettagli tecnici rubati supportano obiettivi statali in termini di vantaggio tecnologico. L’attore agisce in modo persistente, monitora le attività interne e utilizza screenshot per ottenere insights su processi e sistemi. Le campagne del 2024 e 2025 mostrano una continua adattabilità, con attacchi più sofisticati per aggirare ambienti sempre più protetti e resilienti.

Raccomandazioni operative per mitigare la minaccia

Google Cloud fornisce raccomandazioni orientate alla mitigazione strategica. Le organizzazioni devono rafforzare il monitoraggio delle terze parti, applicare politiche di least privilege, integrare EDR avanzati e adottare controlli su DLL hijacking. L’abilitazione MFA per account critici, la segmentazione delle reti, il monitoraggio costante del traffico per reverse SSH e C2 su Azure, l’audit continuo di Active Directory e la protezione contro Kerberoasting figurano tra le misure più efficaci. La formazione anti-phishing sui lures job-related è essenziale per prevenire ingressi iniziali. L’adozione di IOC aggiornati permette attività di hunting proattive, mentre è consigliata la revoca tempestiva di certificati compromessi e la verifica del code-signing per binari sospetti. Queste pratiche aiutano a ridurre la superficie d’attacco e a rafforzare la resilienza di organizzazioni esposte a minacce statali complesse.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.