L’analisi tecnica condotta da Trend Micro tramite la divisione TrendAI Research ha ricostruito una compromissione della catena di fornitura in cui un software legittimo è stato trasformato in veicolo di infezione. Gli utenti che hanno scaricato EmEditor dal sito ufficiale nel periodo interessato hanno installato inconsapevolmente un installer trojanizzato, capace di avviare una catena di esecuzione progettata per sottrarre credenziali, file personali e informazioni sensibili.

Cosa leggere

Come funziona l’attacco watering hole contro EmEditor

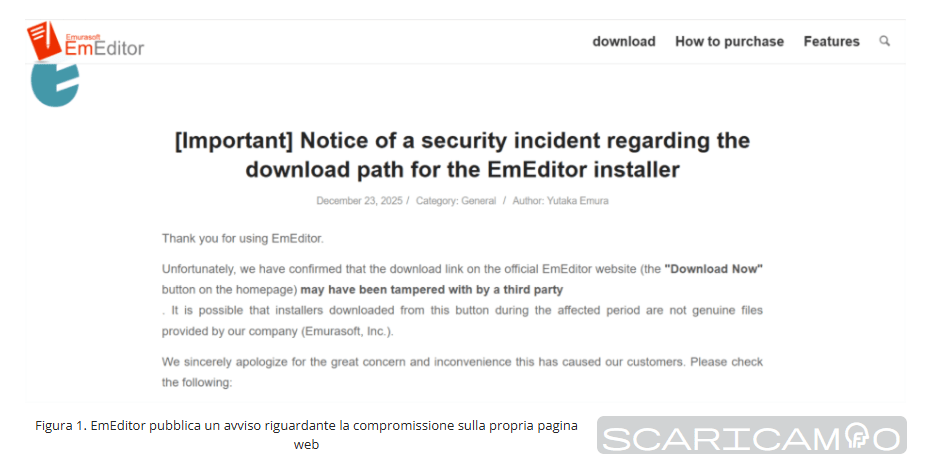

L’attacco segue il modello classico del watering hole, in cui gli aggressori compromettono un sito affidabile e frequentato da un gruppo di utenti specifico. Nel caso di EmEditor, la pagina di download ufficiale è stata alterata in modo da servire un file di installazione modificato, indistinguibile a prima vista da quello legittimo. Questo approccio sfrutta la fiducia implicita che gli utenti ripongono nei canali ufficiali, eliminando la necessità di phishing via email o social engineering diretto.

Secondo Trend Micro, la compromissione è stata probabilmente realizzata sfruttando vulnerabilità lato server o credenziali amministrative sottratte, consentendo agli attaccanti di sostituire temporaneamente l’installer. La distribuzione è durata pochi giorni, una finestra temporale sufficiente a colpire un numero significativo di utenti senza attirare immediatamente l’attenzione.

Catena di infezione e comportamento del malware

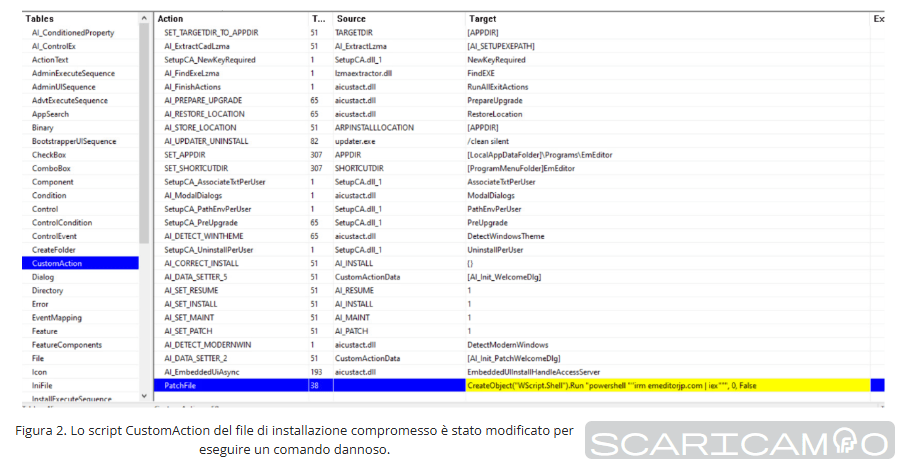

L’installer compromesso avvia una catena multistadio. Nella prima fase, l’eseguibile installa correttamente EmEditor per non destare sospetti, ma in parallelo esegue un loader nascosto che decomprime componenti maligni integrati nel pacchetto. TrendAI Research ha identificato l’uso di DLL sideloading, tecnica che sfrutta librerie legittime per caricare codice malevolo all’interno di processi fidati.

Il secondo stadio introduce un backdoor persistente, in grado di comunicare con server remoti controllati dagli attaccanti. Il malware raccoglie password salvate, cronologia di navigazione, file di configurazione e dati utente, ampliando la superficie del furto informativo. Le comunicazioni verso il command-and-control avvengono tramite canali cifrati, riducendo la probabilità di intercettazione da parte di soluzioni di sicurezza tradizionali.

Offuscamento, persistenza e furto dati

Il payload finale integra funzioni avanzate di keylogging e screenshot capture, consentendo agli attaccanti di monitorare attivamente l’attività della vittima. Il codice è pesantemente offuscato, con stringhe cifrate e chiamate API dinamiche, rendendo più complesso il reverse engineering. La persistenza viene ottenuta tramite modifiche al registro di Windows e task pianificati, assicurando l’esecuzione del malware anche dopo il riavvio del sistema.

Trend Micro segnala che la struttura del malware mostra somiglianze con campagne precedenti, indicando l’evoluzione di toolkit già noti piuttosto che un’operazione completamente nuova. Questo suggerisce la presenza di un gruppo con risorse e competenze consolidate, in grado di adattare rapidamente tattiche e strumenti.

Impatto sugli utenti e rischio per le organizzazioni

Gli utenti colpiti, in particolare sviluppatori, analisti e professionisti IT, gestiscono spesso codice sorgente, credenziali aziendali e dati proprietari, rendendo l’impatto potenzialmente grave. Un singolo endpoint compromesso può diventare il punto di ingresso per movimenti laterali all’interno di reti aziendali, con conseguenze su compliance e protezione dei dati.

Trend Micro stima che, data la diffusione di EmEditor tra utenti Windows avanzati, centinaia di sistemi potrebbero essere stati esposti. L’incidente evidenzia come anche tool di produttività considerati affidabili possano diventare vettori di attacco ad alto impatto.

Mitigazione e lezioni di sicurezza

Questo episodio rafforza la necessità di verificare sempre l’integrità dei file scaricati, anche da siti ufficiali, tramite checksum e firme digitali. Le organizzazioni dovrebbero adottare soluzioni di sicurezza comportamentali, capaci di individuare attività anomale oltre la semplice scansione basata su firme.

Trend Micro raccomanda inoltre monitoraggio continuo dei download software, segmentazione degli endpoint e condivisione tempestiva degli indicatori di compromissione. In un contesto in cui gli attacchi watering hole sono in aumento, la sicurezza della supply chain software diventa un elemento critico della postura difensiva complessiva.

Domande frequenti sull’attacco watering hole a EmEditor

Cos’è un attacco watering hole e perché è pericoloso?

È una tecnica che compromette siti affidabili frequentati da specifici utenti, sfruttando la fiducia nella fonte per distribuire malware senza phishing diretto.

Chi rischia di più in questo tipo di attacco?

Utenti professionali come sviluppatori e analisti, perché gestiscono dati sensibili e ambienti di lavoro critici.

Come posso verificare se ho scaricato un installer compromesso?

Controllando la data di download, confrontando hash e firme digitali e analizzando il sistema con strumenti di sicurezza aggiornati.

Come prevenire attacchi simili in futuro?

Utilizzando checksum, soluzioni di sicurezza avanzate basate su comportamento e limitando i privilegi dei sistemi di lavoro.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.