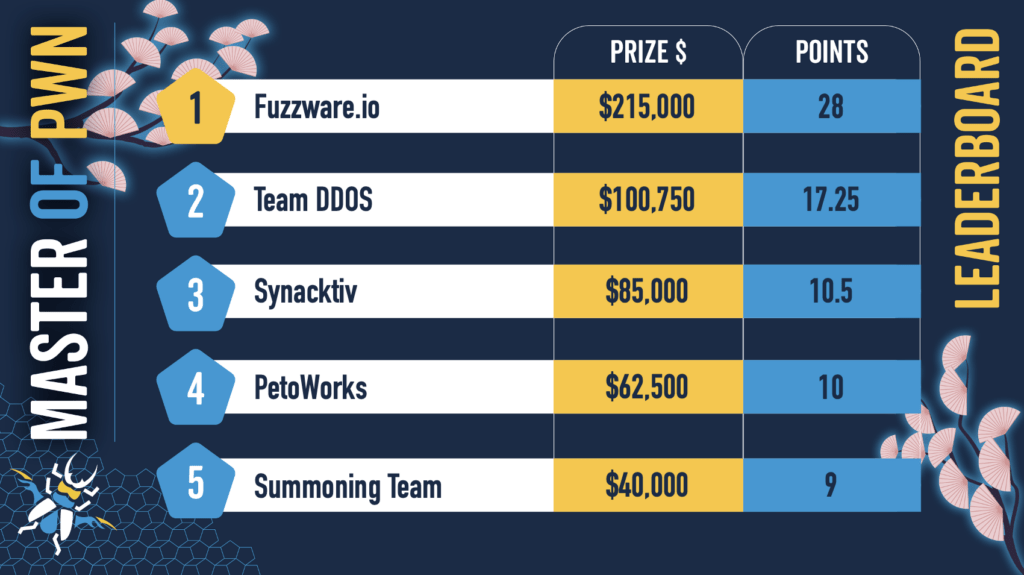

Fuzzware.io ha vinto il titolo di Master of Pwn Automotive 2026 al Pwn2Own Automotive 2026, chiudendo la competizione il 23 gennaio 2026 con 28 punti complessivi e un premio di 197.616 euro. Il risultato è maturato in un contesto altamente competitivo, dove la Zero Day Initiative ha premiato 76 vulnerabilità zero-day uniche per un montepremi totale di 960.110 euro, confermando il ruolo centrale dell’hacking etico nella sicurezza dei veicoli connessi.

Il team vincitore, composto da Tobias Scharnowski, Felix Buchmann e Kristian Covic, ha dimostrato una strategia tecnica solida e distribuita, capace di massimizzare i punti anche in presenza di collisioni, ovvero exploit che colpiscono vulnerabilità individuate in parallelo da altri team.

Cosa leggere

Come funziona il Pwn2Own Automotive

Il Pwn2Own Automotive è strutturato come una competizione live su più giorni, in cui i ricercatori attaccano sistemi automotive reali, inclusi infotainment e caricabatterie per veicoli elettrici. Ogni exploit viene valutato in base a originalità, impatto e complessità, con un sistema di punteggio che premia maggiormente le vulnerabilità zero-day uniche e riduce il valore delle collisioni.

Questa logica non sminuisce il valore tecnico delle collisioni, che anzi dimostrano convergenza indipendente della ricerca, ma incentiva una pianificazione accurata e una selezione mirata dei target. Il titolo di Master of Pwn premia la costanza dei risultati lungo l’intero evento, più che il singolo exploit spettacolare.

La strategia vincente di Fuzzware.io

Fuzzware.io ha costruito la propria vittoria distribuendo gli sforzi su più categorie e dispositivi, evitando di concentrare tutta la ricerca su un unico target ad alto rischio di collisione. Questa scelta ha consentito al team di accumulare punti sia da exploit completi sia da successi parziali, mantenendo un vantaggio costante sugli avversari.

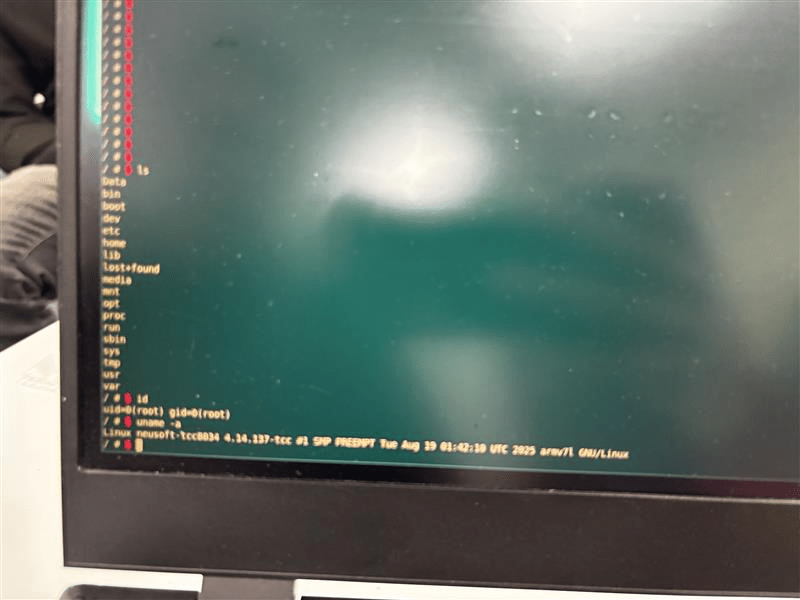

Dal punto di vista tecnico, il team ha dimostrato un’elevata maturità nell’uso di fuzzing avanzato, reverse engineering di firmware automotive e costruzione di catene di exploit affidabili su sistemi embedded, un’area sempre più critica per l’industria dei veicoli connessi.

Risultati chiave e exploit dimostrati

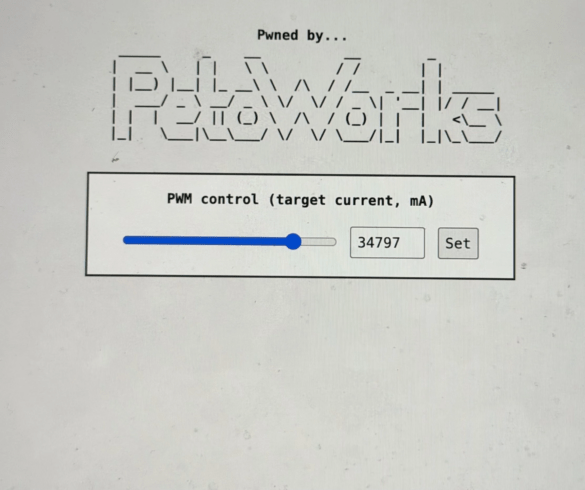

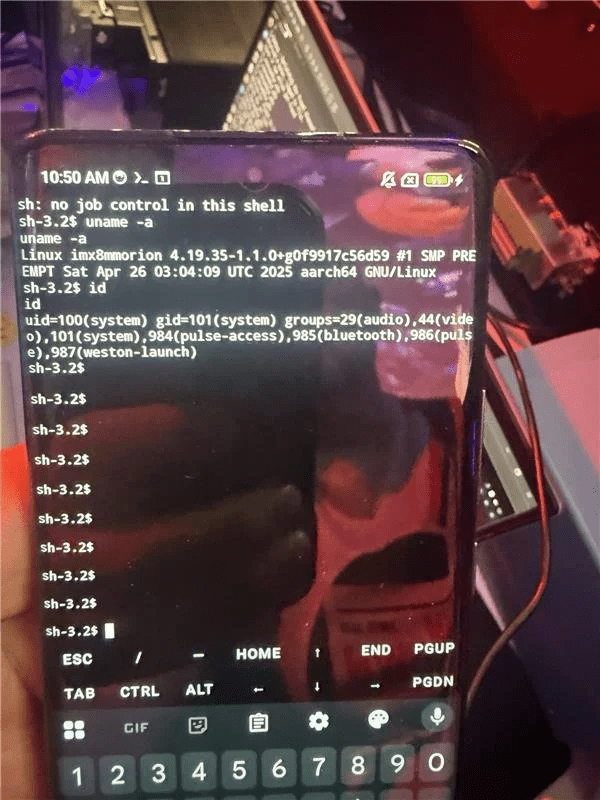

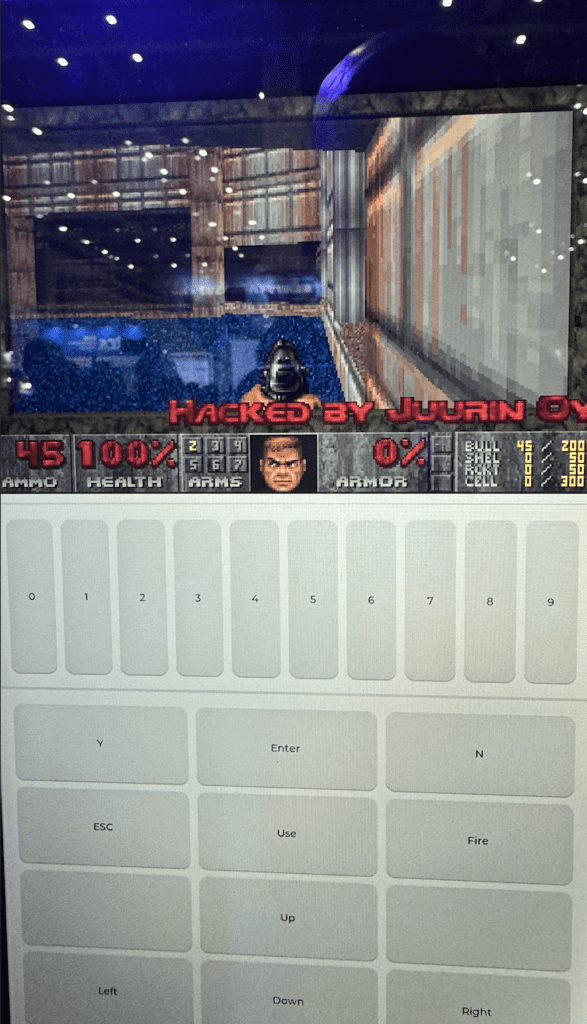

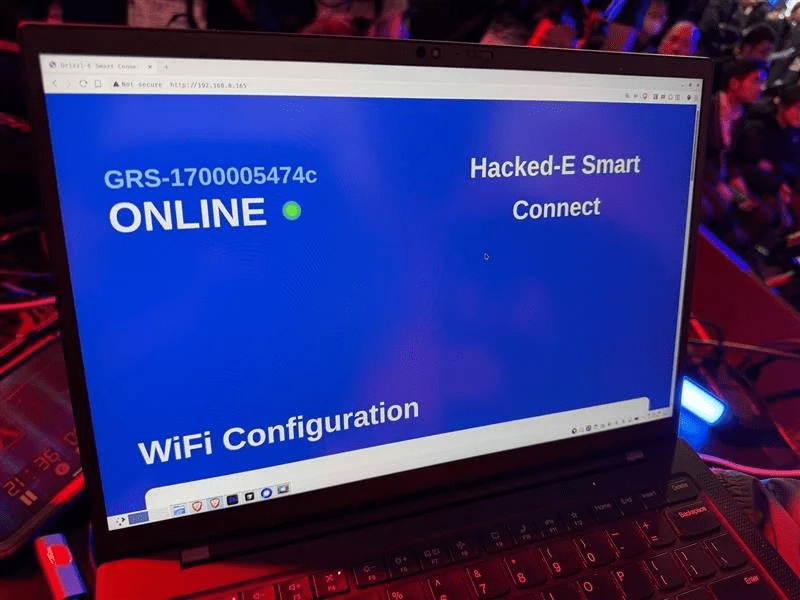

Nel corso dell’evento, diversi team hanno mostrato exploit di grande impatto. Viettel Cyber Security ha ottenuto code execution tramite heap-based buffer overflow su sistemi di infotainment, mentre Juurin Oy ha dimostrato l’installazione persistente di software non autorizzato su un caricabatterie per veicoli elettrici sfruttando una vulnerabilità TOCTOU.

Altri ricercatori hanno evidenziato come race condition, permission issue e link-following vulnerability possano portare a escalation di privilegi e controllo completo dei dispositivi. Anche quando si sono verificate collisioni, in particolare su alcuni modelli Alpine e Kenwood, i giudici hanno confermato la validità tecnica delle scoperte, riducendo il premio ma non l’importanza della vulnerabilità.

Vulnerabilità sfruttate e impatto tecnico

Le 76 vulnerabilità zero-day individuate coprono un ampio spettro di classi di bug. I buffer overflow, sia stack-based sia heap-based, restano una delle superfici di attacco più critiche nei sistemi automotive moderni. Le race condition e i bug TOCTOU evidenziano problemi strutturali nella gestione delle risorse concorrenti, mentre le permission issue mostrano come errori nei controlli di accesso possano avere conseguenze sistemiche.

In diversi casi, gli exploit hanno portato a code execution remota, root access e installazioni persistenti, dimostrando che un attacco remoto ben orchestrato può compromettere componenti fondamentali dell’ecosistema automotive, con impatti potenzialmente rilevanti sulla sicurezza e sulla privacy.

Impatto sulla sicurezza automotive globale

Il Pwn2Own Automotive 2026 ha ribadito che la sicurezza dei veicoli connessi è una questione concreta e attuale. Le dimostrazioni live mostrano come attacchi realistici possano colpire infrastrutture critiche, dal controllo degli accessi alle interfacce utente, fino ai sistemi di ricarica dei veicoli elettrici.

Il modello di responsible disclosure adottato dalla Zero Day Initiative accelera il rilascio delle patch, trasformando la competizione in uno strumento diretto di miglioramento della sicurezza globale. In questo contesto, la vittoria di Fuzzware.io rappresenta non solo un successo competitivo, ma un contributo concreto alla resilienza dell’intero settore automotive.

Prospettive future

Con l’evoluzione dei veicoli verso architetture sempre più software-defined, connesse al cloud e integrate con reti 5G, la superficie di attacco continuerà ad aumentare. Eventi come il Pwn2Own Automotive assumono quindi un ruolo strategico, anticipando le tecniche che potrebbero essere sfruttate in scenari reali.

Il trionfo di Fuzzware.io al Master of Pwn Automotive 2026 segna un punto di riferimento per la ricerca offensiva etica nel settore, indicando una direzione chiara verso test sempre più aggressivi, realistici e continui.

Domande frequenti su Fuzzware.io Master of Pwn Automotive 2026

Che cos’è il Master of Pwn al Pwn2Own Automotive?

Il Master of Pwn è il titolo assegnato al team che totalizza il maggior numero di punti durante il Pwn2Own Automotive, sulla base di exploit riusciti contro vulnerabilità zero-day in sistemi automotive reali.

Perché le collisioni riducono il punteggio degli exploit?

Le collisioni indicano che più team hanno scoperto la stessa vulnerabilità. Il regolamento riduce il punteggio per incentivare la ricerca di bug unici, pur riconoscendo il valore tecnico delle scoperte replicate.

Quali tipi di vulnerabilità sono emersi nel Pwn2Own Automotive 2026?

Nel 2026 sono emersi buffer overflow, race condition, permission issue, vulnerabilità TOCTOU e link-following, molte delle quali hanno portato a code execution e controllo completo dei dispositivi.

Qual è l’impatto del Pwn2Own Automotive sulla sicurezza dei veicoli?

Il contest accelera l’identificazione e la correzione di vulnerabilità critiche, consentendo ai vendor di rilasciare patch prima che le falle possano essere sfruttate in attacchi reali contro veicoli e infrastrutture connesse.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.