Sommario

Ricercatori in sicurezza informatica della Vusec hanno rivelato quello che viene definito il “primo exploit nativo Spectre v2” contro il kernel Linux su sistemi Intel, capace di leggere dati sensibili dalla memoria. Questa nuova minaccia, denominata Native Branch History Injection (BHI), sfida le attuali mitigazioni di Spectre v2/BHI, permettendo la fuga di informazioni dalla memoria del kernel a una velocità di 3.5 kB/sec.

Dettagli della Vulnerabilità

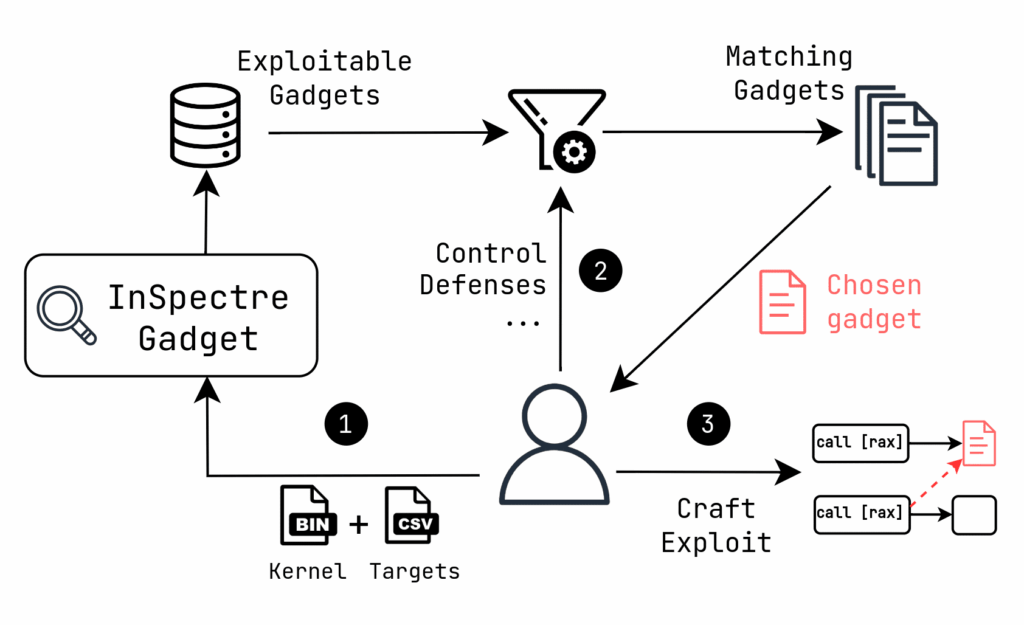

Identificato come CVE-2024-2201, questo exploit sfrutta una tecnica in grado di aggirare le protezioni di Spectre v2 in processori moderni come Intel, AMD e Arm. Inizialmente, l’attacco richiedeva l’uso di Berkeley Packet Filters estesi (eBPF), ma le raccomandazioni di Intel per mitigare il problema includevano la disabilitazione degli eBPF non privilegiati su Linux.

Tuttavia, il Native BHI dimostra che l’exploit è possibile anche senza l’uso di eBPF, rendendo vulnerabili tutti i sistemi Intel suscettibili a BHI. Ciò consente a un attaccante con accesso alle risorse della CPU di influenzare le vie di esecuzione speculative tramite software malevolo installato sulla macchina, con l’obiettivo di estrarre dati sensibili associati a un processo differente.

Implicazioni e Mitigazioni

La scoperta di questo exploit solleva preoccupazioni riguardo l’efficacia delle attuali tecniche di mitigazione, come la disabilitazione di eBPF privilegiati e l’abilitazione di IBT (Indirect Branch Tracking). Il CERT Coordination Center (CERT/CC) ha evidenziato che queste misure non sono sufficienti a prevenire l’exploitazione di BHI contro il kernel o l’hypervisor.

Contesto Più Ampio

Questa scoperta arriva in un momento di crescente attenzione verso le vulnerabilità legate alla speculazione esecutiva e agli attacchi side-channel nei moderni architetture di CPU. Segue rivelazioni recenti come l’attacco GhostRace, una variante di Spectre v1, e le Ahoi Attacks, che minacciano gli ambienti di esecuzione fidati basati su hardware e le macchine virtuali confidenziali.

La rivelazione dell’exploit Native BHI contro il kernel Linux rappresenta un significativo punto di svolta nella ricerca sulla sicurezza informatica e solleva questioni importanti riguardo la sicurezza delle moderne piattaforme di calcolo. Mentre la comunità scientifica e i produttori lavorano a mitigazioni efficaci, è fondamentale che gli operatori di sistema rimangano vigili e aggiornino regolarmente i loro sistemi per proteggersi dalle minacce emergenti.