Sommario

Una nuova campagna di malvertising sta sfruttando Google Ads per propagare una backdoor Windows sofisticata, camuffata da software legittimo per la scansione di indirizzi IP. Questa tattica, che coinvolge domini ingannevoli, mira a trarre in inganno gli utenti che cercano strumenti popolari come Advanced IP Scanner e Angry IP Scanner.

Dettagli dell’attacco

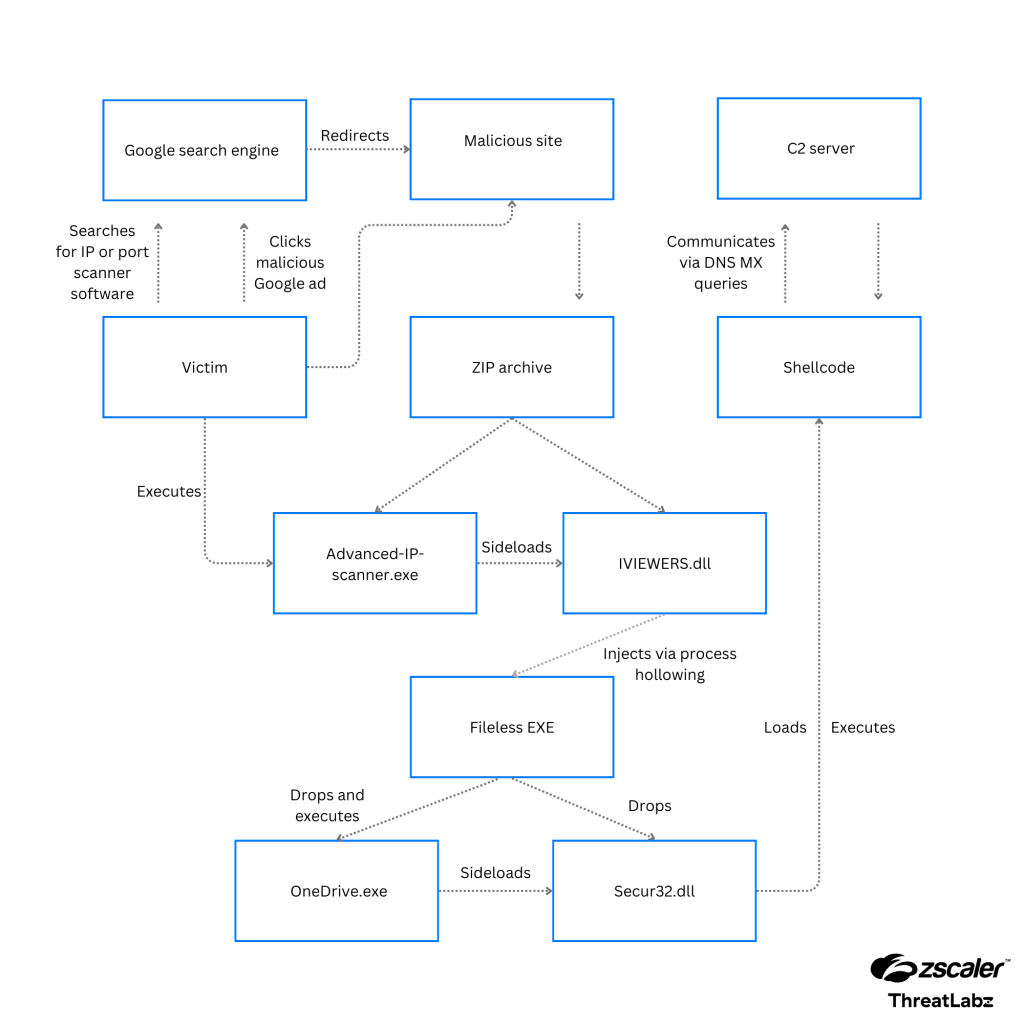

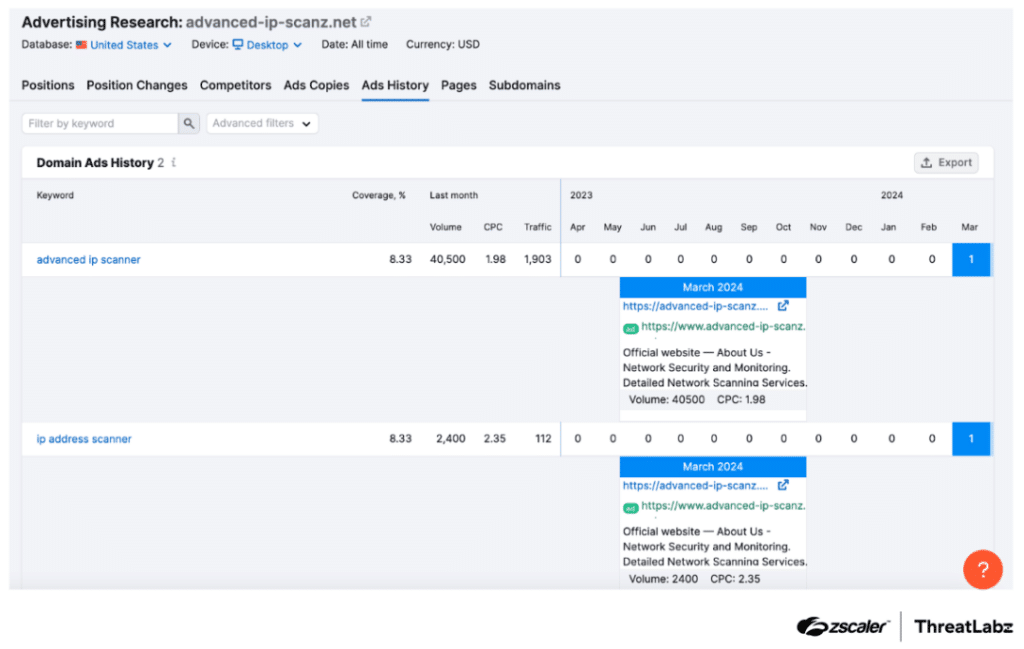

I ricercatori di Zscaler ThreatLabz hanno scoperto che l’attore della minaccia ha registrato circa 45 domini utilizzando tecniche di typosquatting e ha utilizzato Google Ads per posizionare questi siti nei risultati dei motori di ricerca. Quando gli utenti visitano questi siti e cliccano per scaricare il software, un file denominato “Advanced-ip-scanner.zip” viene scaricato, contenente un eseguibile e un file DLL ingannevoli.

Meccanismo di infezione

L’eseguibile, camuffato da scanner IP, carica il file DLL attraverso il metodo di side-loading. Questo innesca una sequenza di infezione che comporta l’iniezione di shellcode in un processo legittimo, in questo caso, “Advanced-ip-scanner.exe”. Il malware utilizza tecniche di hollowing process per inserire il codice maligno, il quale poi estrae ulteriori file per eseguire l’attacco.

Funzionalità della Backdoor

Il malware, soprannominato “MadMxShell”, utilizza DNS MX queries per la comunicazione con il suo server di comando e controllo (C2). È progettato per raccogliere informazioni di sistema, eseguire comandi tramite cmd.exe e manipolare file. Le tecniche sofisticate includono DNS tunneling per evadere le soluzioni di sicurezza e tecniche anti-dumping per ostacolare le analisi forensi.

Implicazioni di sicurezza

L’uso di tecniche avanzate e lo sfruttamento di piattaforme pubblicitarie legittime rendono questa campagna di malvertising particolarmente insidiosa. Le organizzazioni dovrebbero essere vigili, implementare filtri avanzati di sicurezza email e monitorare attivamente il traffico di rete per segni di attività sospette. La formazione degli utenti su come riconoscere i tentativi di phishing e malvertising è essenziale per difendersi da questi attacchi.

Questo attacco evidenzia la necessità per le organizzazioni di adottare misure di sicurezza robuste e multistrato per proteggere contro le minacce sempre più sofisticate e camuffate. L’adattamento delle strategie di sicurezza in risposta a tattiche avanzate di malvertising è cruciale per la difesa delle infrastrutture informatiche aziendali.