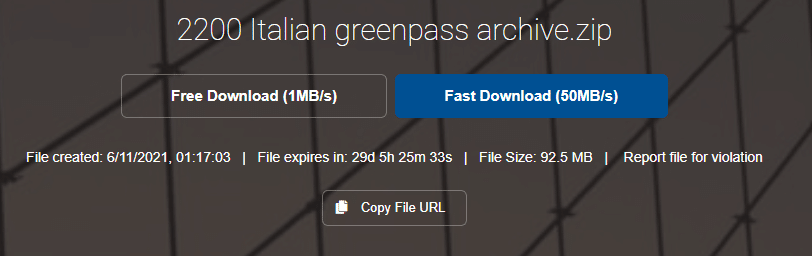

Greenpass originali italiani diffusi in un gruppo Telegram. Sono 2200 i certificati verdi esposti nella rete e caricati in una cartella Zip, escludendo i duplicati si arriva a 1100 in tutto. La segnalazione è giunta in redazione da un esperto di indagini forensi che ci ha segnalato il file compresso nel quale sono presenti più di duemila attestati di vaccinazione.

Il contenuto

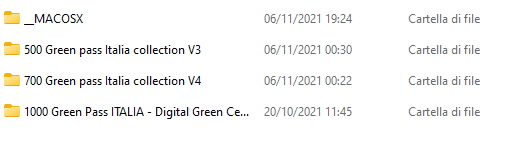

Il contenuto è eloquente: figurano Greenpass in formato pdf e dalle immagini è evidente che l’autore del file è un utente Mac. Come sia possibile questa collezione? semplicemente perchè chi ha raccolto i fogli di via sanitari potrebbe essere quotidianamente a contatto con questi documenti così come avviene da anni nel darkweb dove si trovano carte di identità e patenti spesso provenienti dai centri telefonici.

MatriceDigitale mette a disposizione il file in questa pagina