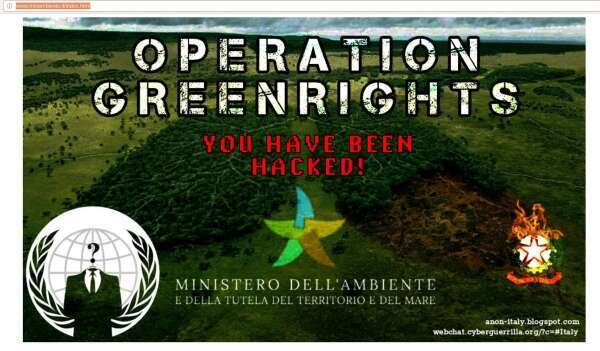

Il giorno 22 febbraio 2019 il sito web del Ministero dell’Ambiente è stato messo sotto attacco da una operazione congiunta messa a segno dalle cellule italiane dei due gruppi internazionali di Hacktivismo più rinomati: Anonymous e LulzSec

I loro profili Twitter sono letteralmente impazziti ed hanno più volte sottolineato come il buco trovato all’interno della rete informatica non sia stato risolto ancora oggi 26 febbraio. La mia curiosità giornalistica, mi ha portato a contattare il portavoce di LulzSec, forse ne sono tanti e quindi meglio dire il profilo, che mi ha gentilmente risposto dopo aver concertato le risposte con l’altra ala attiva in questo Operation Greenrights . Ed è proprio da qui che inizia la nostra intervista: sul ruolo dell’uno e dell’altro in questa azione “criminale” dal punto di vista giudiziario, ma che forse nasconde un lato nobile se consideriamo lo scopo della violazione avvenuta in sfavore dell’Ente più autorevole in tema di Ambiente nel nostro Bel Paese.

Mi chiarite per bene il vostro ruolo e quello di altri gruppi coinvolti in questa e in altre azioni come ad esempio Anonymous?

Il nostro ruolo (e quello di Anonymous in generale) è quello che dovrebbe avere ogni cittadino con un po’ di sale in zucca, è di controllo, ovvero della ricerca della verità a qualsiasi costo, senza porre troppa fiducia in quello che dicono TV, giornali, social media o il politico e “influencer” di turno.

Stiamo vedendo ancora il ripetersi della storia, nessun cambiamento se non in peggio!

Perché avete attaccato il Ministero dell’Ambiente negando un servizio ai cittadini? La vostra operazione quale messaggio vuole lasciare alla popolazione?

Attaccare il Ministero dell’Ambiente è stata un’azione che si è manifestata tenendo conto delle notizie e delle azioni che si stanno svolgendo in tutto il mondo. L’unica cosa che ci deve stare a cuore su questo pianeta è proprio il pianeta stesso. Manifestazioni si svolgono e si stanno svolgendo in tutto il mondo riguardo la distruzione che noi “Homo Sapiens” stiamo perpetuando al nostro pianeta. Persone di tutte le età scendono in piazza per manifestare contro lo scempio inarrestabile che stiamo portando avanti senza ritegno contro la nostra “Casa”.

Dici che noi abbiamo negato un servizio ai cittadini? Questo ci fa solo ridere!

Che servizi offre il suddetto Ministero tenendo conto dei documenti pubblicati?

I Governi negano libertà ai cittadini tutti i giorni!!!

Il ministero possiede documenti classificati, riguardanti la pericolosità per l’ambiente di alcune opere “strategiche”, ma nessuno prima di noi ha pensato che forse conoscere la pericolosità di alcune opere sia un’informazione che deve essere accessibile a tutti, quindi anziché “negare” un servizio ai cittadini secondo noi è stato “concesso” un servizio, ovvero la conoscenza di cosa stiamo distruggendo per la comodità di avere ad esempio un aeroporto.

Il messaggio è semplice: prendi le informazioni, leggile e fatti la tua opinione.

Cosa avete pubblicato di interessante e magari anche scottante?

Perché ci fai questa domanda?

Fai parte anche tu degli Italiani medi che criticano il nostro operato senza aver nemmeno letto una riga di quello che abbiamo pubblicato?

Ci sono documenti che parlano di come le grandi opere portate avanti dai governi, non prendano affatto in considerazione i cittadini e l’ambiente, e di come gli stessi governi avallino le proteste popolari con scuse che non stanno ne in cielo ne in terra.

Che senso può avere l’esistenza del ministero dell’ambiente se poi tutte le scelte fatte sono a discapito del nostro pianeta e del popolo?

Non sta a noi giudicare se quello pubblicato è “scottante” o meno. Il pubblico e i giornalisti hanno il diritto di poter scrutinare e decidere se gli stanno mentendo.

4) C’è un messaggio politico dietro le vostre azioni? Siete un gruppo ideologicamente schierato?

Non c’è politica nelle nostre azioni, l’unica politica che vorremmo è quella della verità, del rispetto del Popolo e della trasparenza.

5) Avete commesso un crimine violando un sistema informatico di natura governativa, è questo l’unico strumento degli hacktivisti per essere incisivi sull’opinione pubblica?

Hacktivismo è un termine che deriva dall’unione di due parole, “hacking e attivismo” e indica le pratiche dell’azione diretta digitale in stile hacker. A differenza degli attivisti, anziché manifestare nelle piazze e nelle strade, lo facciamo per via telematica.

Chi commette il vero crimine non siamo noi, ma gli stessi governi e politici che ogni giorno rovinano questo mondo. Anonymous mette a disposizione le proprie conoscenze digitali per protestare e ribellarsi contro questo sistema marcio. Gli strumenti a disposizione sono molti e insieme scegliamo quale canale/via utilizzare per esprimere il nostro disaccordo.

Prendendo come esempio l’attacco al Ministero dell’Ambiente, abbiamo ritenuto opportuno e doveroso rendere pubblico tutto ciò che ci viene nascosto e raccontato in maniera differente. Ogni cittadino ha il pieno diritto di essere a conoscenza delle azioni intraprese dal proprio governo/stato. Se questo non fa altro che nascondere verità e ingiustizie, riteniamo giusto che qualcuno debba “intervenire”.

Pubblicare i dati di un sistema insicuro non lo consideriamo un reato. Il reato è avere server che contengono informazioni riservate, e non proteggerli a sufficienza. Ci sono gruppi che accedono alle informazioni riservate e le rivendono a caro prezzo dei mercati nascosti. Noi le rendiamo pubbliche e le “regaliamo” alla società in modo gratuito, contribuendo al miglioramento dei sistemi, e impedendo che altre associazioni lucrino sull’incompetenza di chi gestisce i nostri dati. Lo stato di insicurezza dei sistemi governativi italiani ci preoccupa parecchio.

Scuole, ospedali, agenzie varie, hanno i NOSTRI dati come tutto il resto della popolazione. Possiamo essere considerati colpevoli se pretendiamo che vengano protetti a dovere?

Se la vostra banca anziché nascondere i soldi in un caveau lo facesse dietro una tenda gialla e piena di luci colorate, in una piazza pubblica piena di gente, e qualcuno rendesse pubblicasse la notizia, a chi dareste la colpa?