Sommario

La notizia della presenza di un archivio .zip di 1001 green pass italiani disponibile in rete pubblicata in esclusiva da Matrice Digitale ha destato non poco scalpore tra gli addetti ai lavori. Nei giorni precedenti abbiamo raccontato la questione spinosa delle chiavi private straniere che circolavano su internet e che garantivano la creazione, con relativa validazione, di certificati verdi intestati a cittadini italiani, anche fittizi come Hitler e Craxi, seppur risultava l’avvenuta vaccinazione al di fuori dei confini italici che in fase di verifica nei locali poteva far sorgere qualche dubbio.

Nuove indagini della redazione

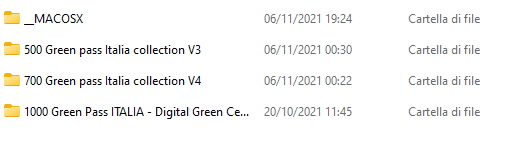

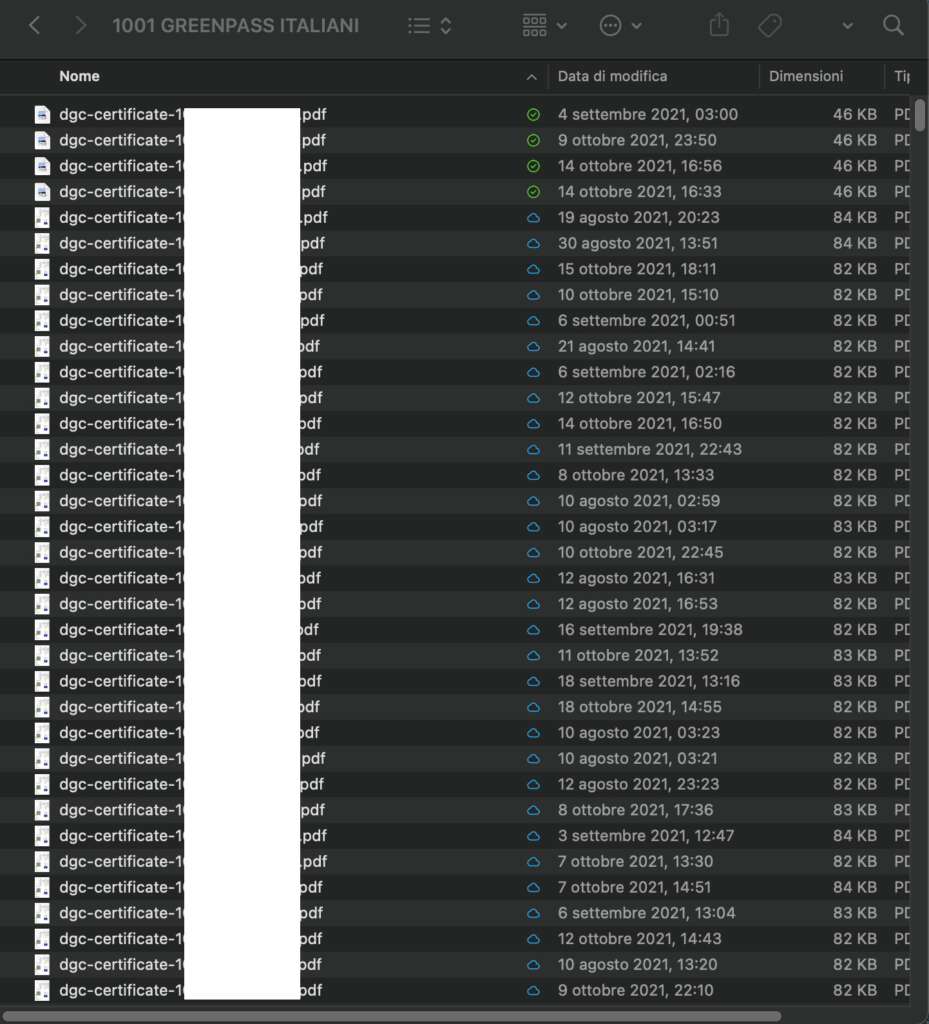

Quello che sappiamo del leak è che il creatore ha utilizzato un Mac ed ha caricato sì 2000 certificati verdi tutti italiani, ma al netto dei duplicati, il numero effettivo è di 1001 come dichiara il ricercatore sonoclaudio, che aggiunge la possibilità concreta che vengono da una farmacia. Perchè si è arrivati a questa conclusione? Semplicemente perché le farmacie oltre a fornire vaccinazioni e tamponi, sono anche deputate a scaricare i certificati verdi delle persone anziane che non hanno dimestichezza con le piattaforme digitali.

Secondo nuove indiscrezioni raccolte dalla redazione, i file sono stati raccolti nei mesi di agosto, settembre e ottobre 2021 da una persona che ha avuto tempo e luogo per poterli collezionare. I greenpass non sono riferiti a tamponi, ma a vaccinazioni e quindi questo fa intendere che potrebbe essere stato un medico o un farmacista. C’è anche però da sottolineare che i metatag dei file sono vuoti e quindi le tracce di creazione dei file sono state cancellate e chi si è preoccupato di svolgere questa azione ha una conoscenza informatica non propriamente di base.

Mancano i Qr code dei Greenpass?

No, sono presenti nei pdf e, purtroppo, si possono estrarre con un semplice script per chi mastica la materia informatica, anzi, ci è giunta da una fonte anonima la notizia che la tendenza a sporcare i qr code per poi pubblicarli sulle testate giornalistiche, può essere pericolosa perché in caso di lettura, gli stessi codici visivi sono rigenerabili e quindi potenzialmente duplicabili e diffusi in giro.

Non si sa chi siano le 1001 persone esposte, ma chi di dovere “dovrebbe iniziare a pensare di creare un archivio con i nominativi delle persone esposte”, come sostiene l’esperto di sicurezza informatica Odisseus, oppure dovrebbe far recapitare direttamente a “domicilio” i greenpass rigenerati ai diretti interessati, invalidando quelli esposti, suggeriamo noi.

Il parere dell’esperto di indagini forensi

Dopo aver ascoltato in precedenza l’opinione dell’ing. Fuga, la redazione ha chiesto un parere sulla vicenda al dott. Andrea Lazzarotto, esperto di consulenza digitale forense, che ha dichiarato “la circolazione di archivi di Green Pass rubati costituisce ovviamente un fatto grave e mette a rischio i dati personali di cittadini ignari. Purtroppo, le attuali modalità di utilizzo dello strumento rendono il fatto ancora più pericoloso. Con la scelta incosciente di rimuovere un elemento obbligatorio (cioè il controllo dell’identità con la validazione del documento) si permette a chiunque di riutilizzare comodamente i Green Pass altrui, comprese vittime inconsapevoli. La si può definire una “falla di implementazione”, perché la certificazione verde necessita di un documento di identità per funzionare come lasciapassare e tale verifica dovrebbe essere resa obbligatoria in tutti i locali pubblici. In realtà le persone prive di scrupoli non necessitano di centinaia di codici rubati, ma ne è sufficiente uno che si “avvicini” per età e genere a chi desidera utilizzarlo illecitamente. In questi mesi abbiamo visto pubblicare incautamente codici validi su grandi quotidiani nazionali e persino in una campagna pubblicitaria del Ministero della Cultura. La mancanza di controlli e la scarsa prudenza rendono la vita fin troppo facile a chi è intenzionato a violare le regole“.

Un’osservazione, quella di Lazzarotto, sicuramente acuta, ma che fa a cazzotti con la digitalizzazione di un processo, quello del certificato verde, che perderebbe così tutta la sua comodità in caso di doppia verifica manuale, che nasconde un’altra insidia e precisamente quella della falsificazione dei documenti di identità sulla base dei nominativi presenti sui certificati verdi diffusi in rete. Oltre ai rischi, però, è anche giusto segnalare che nei giorni precedenti la Asl campana ha fatto un blitz su Capri ed ha controllato 66 locali, verificando più di 300 persone. Il risultato ottenuto è stato del 100% di green pass originali e soprattutto nessuno colto senza nei luoghi dove richiesto.

La scelta di effettuare un clickbait nell’articolo su come scaricare 2200 green pass italiani, indicando un presunto link per scaricarli, fa parte di una campagna di sensibilizzazione lanciata da Matrice Digitale non solo sull’utilizzo corretto dello strumento, ma anche informando i lettori sul reato che scaturisce dall’utilizzo improprio di dati, personali e sensibili. L’opposto di quanto sta accadendo in questi giorni su Media nazionali e sui profili social di personaggi vip.