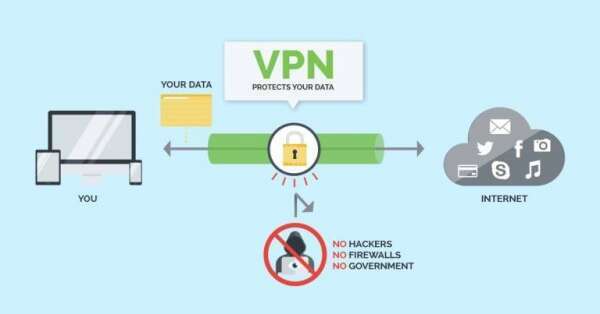

Continua la nostra inchiesta sull’anonimato online. Oggi parliamo delle Virtual Private Networks che rappresenterebbero il primo escamotage alle eventuali restrizioni di identità previste dalla proposta Marattin. Con una VPN si può navigare nella Rete utilizzando un indirizzo IP straniero. In poche parole, la connessione avviene tramite un tunnel che trasporta i nostri dati mostrando ai server solo l’involucro, ma non le auto (i dati) che ci passano dentro. Dopo questa descrizione alquanto semplicistica, noi di matricedigitale abbiamo raggiunto un sysadmin di successo nel campo delle infrastrutture VPN. Il suo nome è @Clodo76 e lavora per un servizio di VPN che non figura nell’articolo. Sarà lui a svelarci le curiosità di questa tecnologia e la sua funzione.

Si parla tanto di anonimato ed internet, ma le VPN garantiscono davvero l’anonimato?

Precisazione importante: le VPN sono “reti private virtuali”. Son usate anche da aziende per far connettere dipendenti fuori sede alla rete aziendale. Quindi VPN è molto generico, di seguito dò per scontato che parliamo dei servizi di VPN aperti al pubblico per la navigazione, come NordVPN, Mullvad, PIA, etc. L’anonimato non è bianco o nero, è più uno stile di navigare, una serie di regole da adottare per mantenere la propria privacy. E’ inutile essere protetti dietro Tor o una VPN, se poi si invia un documento identificativo, o ad esempio se si entra da VPN in un social network in cui si è precedentemente entrati senza VPN. Come Tor, le VPN proteggono il trasporto dei dati, ma la cura dei dati sta necessariamente all’utente.

I server delle VPN sono tutti bullet proof?

Se ben configurati, il danno può essere minimo. Ad esempio, senza troppi dettagli tecnici, anche se un hacker riesce ad entrare in un server VPN, le comunicazioni sono protette da crittografia end2end e tecnologie quali il ‘perfect secrecy’. Ripeto, se ben configurati, per cui è importante scegliere una VPN con una buona reputazione.

Gli ip delle VPN sono tutti conosciuti ai social network? Oppure alcuni ip sfuggono?

Sfuggono, più che altro manca lo scopo di raccoglierli. Se un social network bloccasse gli utenti che usano VPN, dovrebbe bloccare anche Tor, e perderebbero solo utenti (anche a causa di sommosse popolari).

Facebook non solo NON blocca Tor, ma anzi lo incoraggia fornendo un accesso .onion:

https://en.wikipedia.org/wiki/Facebookcorewwwi.onion

Non vedo proprio perchè dovrebbero ostacolare le VPN.

Le VPN sono anche oggetto di attacchi hacker e visto che la cybersecurity non sempre risulta essere una scienza esatta, come si fa a dormire sogni tranquilli anche se sotto vpn?

Semplicemente, la sicurezza al 100% non esiste. Ma da questo al non-proteggersi del tutto, ci sono enormi sfumature in mezzo.

La NSA ha dato disposizioni ai gestori di VPN contro attacchi apt, qual è la sua considerazione in merito?

NSA ha semplicemente raccomandato (avendo particolare polso della situazione) a chi ha reti VPN gestite da software Fortinet (e si tratta solo di VPN aziendali) di aggiornare i loro sistemi, perchè ci sono diversi gruppi di hacker che stanno sfruttando delle vulnerabilità. Non era un ‘attacco’ specifico alle VPN, e non era minimamente correlato al concetto di anonimizzazione.

Subito dopo le indicazioni dell’Agenzia di Sicurezza Nazionale fu svelato l’attacco a Nord Vpn, c’è un nesso?

No, NordVPN aveva semplicemente lasciato esposto un server per noncuranza, e degli hacker l’han trovato, son entrati e han pubblicato dati sensibili. Nessuna correlazione.

Quale sarà il futuro delle VPN?

Tale e quale altri sistemi di anonimizzazione come Tor: roseo, finchè e soprattutto se ne aumenterà la richiesta. Più si cercherà di creare dei recinti, più gli animi liberi cercheranno modi di scavalcarli. In ogni caso le VPN vengono usate ANCHE per altri motivi (evitare traffic-shaping, geolocalizzazioni etc), a differenza di Tor.