La storia è molto semplice, LulZSec, il collettivo di Hackers che abbiamo già intervistato quando abbiamo affrontato l’attacco informatico alle strutture del Ministero dell’Ambiente, ha racimolato una mole di dati incredibile, tremenda, che è stata annunciata come una grande fuga di informazioni riservate. Talmente tante che hanno dovuto chiamare i colleghi di Anonymous per analizzarli e “processarli” velocemente.

E dopo qualche giorno sono sbucate le informazioni degli avvocati iscritti agli Ordini di Matera, Piacenza e Caltagirone(Sicilia). La storia però non è terminata, perchè avevano annunciato grossi guai per Virginia Raggi, Sindaco di Roma, ed il sottoscritto aveva sospettato che l’obiettivo enorme fosse il Comune di Roma. Chiedendo in giro, però, ho saputo che il Campidoglio era stato già avvisato di grosse falle nella sua infrastruttura di rete, ed aveva provveduto a risolverle, e mi sono trovato ad attendere che scoppiasse la bomba.

Ed Eccola qui, oggi, detonata su tutti i media nazionali con la notizia di 30.000 (dico trentamila) email, informazioni personali e PEC, con relativi account di accesso, di una larga parte degli avvocati iscritti all’Ordine di Roma di cui Virginia Raggi è componente. Dati visibili sul blog degli hacktivisti tramite un link che rimanda a Megaupload, una piattaforma di sharing che più volte ho accusato di essere custode di contenuti pedopornografici messi in vendita nel Dark Web, ma che hanno bisogno di connessioni veloci per essere scaricati: ed è questo il motivo per cui sono caricati sul clear web, l’internet accessibili a tutti.

Ed allora li ho contattati facendogli domande scomode alle quali non si sono sottrati nel rispondere e quindi il resto lo lascio a voi cari lettori e appassionati del mio canale You Tube.

1) Iniziamo partendo dal perchè di questa operazione e soprattutto la mia curiosità porta a chiedervi: gli obiettivi li scegliete oppure li trovate a colpi di sqlninja e sqlmap?

– Salve, e grazie a te per averci contattato.

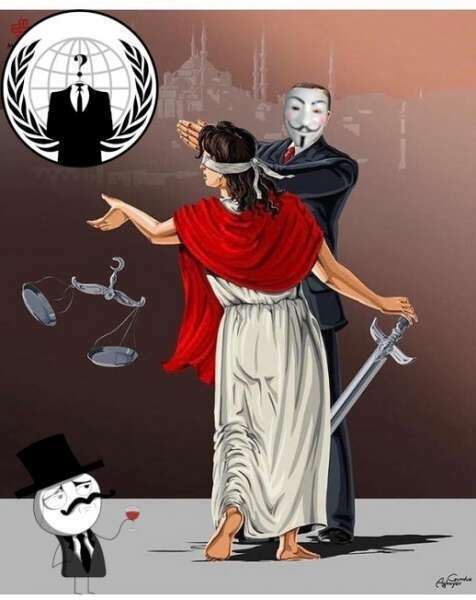

Le motivazioni dell’operazione le abbiamo scritte nel post condiviso sul nostro blog. Come detto, vogliamo ricordare i nostri Amici arrestati qualche anno fa, e per far capire che noi di Anonymous (ed in questo caso anche LulzSecIta) siamo legione. Non c’è un capo nelle nostre file, ma solo la voglia di Verità e Giustizia. Gli obiettivi come li scegliamo ci chiedi? Se ti assegnano un tema, tu cosa scrivi? Scusa se rispondiamo ad una domanda con una domanda!. Lulz

2) Le vostre incursioni non si riducono, anzi, assumono sempre più una dimensione vasta, e costante anche, la domanda quindi è dove volete arrivare?

Crediamo di averti gia risposto a questa domanda nella precedente. Comunque ci basterebbe arrivare a non avere un presidente dell’Interno cosi, e ci riferiamo anche al fatto che abbia chiamato la digos per difendersi da una ragazzina che gli ha ricordato le parole che la Lega riservava ai meridionali anni fa, oppure alle persone che il ministro HA UCCISO col suo comportamento su chi scappa dalla guerra e dalla povertà.

3) Le vostre azioni secondo il regolamento del gdpr non solo vi espongono a un crimine, di cui abbiamo già parlato e non voglio tornare su questo argomento, ma mettono in difficoltà i gestori dei dati che adesso dovranno necessariamente essere sanzionati. E’ questo anche un obiettivo vostro?

Sappiamo che ci esponiamo ad un crimine, ma di nuovo: siamo noi i criminali o chi fa le leggi e poi per primo non le rispetta!?

4) Così facendo (il mostrare le vulnerabilità degli amministratori), però, fornite assist alla miriade di aziende rimaste fuori da queste commesse, che adesso possono vendersi meglio ai soggetti colpiti, è corretto il ragionamento che vi sottopongo e come rispondereste dinanzi ad un sospetto di conflitto di interessi che riguarderebbe un interesse economico nascosto dalla vostra forma di hacktivismo?

LOL interesse economico? Hai pagato qualcosa per intervistarci? Hai mai sentito qualcuno pagare Anonymous per qualcosa? Accettiamo donazioni certo, che servono per tenere in linea i nostri servizi, ma non abbiamo mai chiesto e mai chiederemo denaro. D’altronde avremmo potuto chiedere un riscatto per tutti i dati pubblicati, cambiare password e fare chissa cos’altro. Ma anche se siamo sempre stati definiti criminali, abbiamo una nostra etica, molto più forte e più rispettosa delle compagnie di cui pubblichiamo i dati.

5) Molti sostengono che le vostre azioni non rispettino la filosofia degli hacker perchè coinvolgono persone ignare vittime di falle informatiche generate da disattenzione ed incapacità dei gestori di dati. Cosa rispondete a queste accuse?

Cosa dovremmo risponderti. Non siamo hacker, ma hacktivisti. Fossimo stati hacker con quei dati saremmo diventati ricchi!

6) La questione personale che affronto quotidianamente è certamente il contrasto a ben altre aziende, i pesci grossi per intenderci come Google, Amazon e Facebook , come vi posizionate nei confronti di queste multinazionali? Avete in programma qualche azione in merito?

Caro Livio, il problema non sono i pesci grossi, ma quelli piccoli. Se tutti i pesci piccoli si riunissero, potrebbero far tremare tutto, d’altronde in natura succede questo. Ma invece no, ognuno pensa al suo nel Belpaese. Non serve prendere azioni verso di loro, prendi Facebook, ha avuto piu multe nell’ultimo anno che solo la metà di quei soldi avrebbe probabilmente sfamato l’Africa. Un altro problema è che non c’è scelta, e tu che sei Napoletano lo sai bene!

7) Un’altra questione che mi sta a cuore è la lotta alla pedopornografia online e dalle mie ricerche ho notato che le piattaforme di sharing, come quella che utlizzate per diffondere i dati, purtroppo ospitano anche questi contenuti. Come si può superare questo problema da cui siete estranei (è doveroso specificare che non siete alleati dei pedofili)?

La pedopornografia, non è un ambiente facile. Alcuni di noi hanno combattuto e stanno combattendo anche in quell’ambiente, e credici ti logora dentro(PURTROPPO LO SO ANCHE IO NDR). L’unica cosa che possiamo dirti è di riportare tutto quello che trovi alle autorità competenti e poi ci fai sapere la risposta. Le piattaforme non le creiamo noi ne facciamo solo uso, e ci dispiace se queste hanno pedopornografia, ma non sta a noi indagare, nonostante in molti casi abbiamo aiutato a far arrestare molte persone che facevano accesso a quelle schifezze.