Sembrerebbe la classica teoria del complotto ed in effetti lo è perchè non ci sono prove, ma è singolare comprendere che il social più visitato al mondo, Facebook, ha al suo interno menti eccelse che per anni si sono formate nell’intelligence americana. Sì, parliamo di CIA, l’ente che gestisce la sicurezza americana ed i suoi servizi segreti e che ha visto una emorragia di suoi impiegati e fornitori passare con il metodo delle porte girevoli alla società Meta.

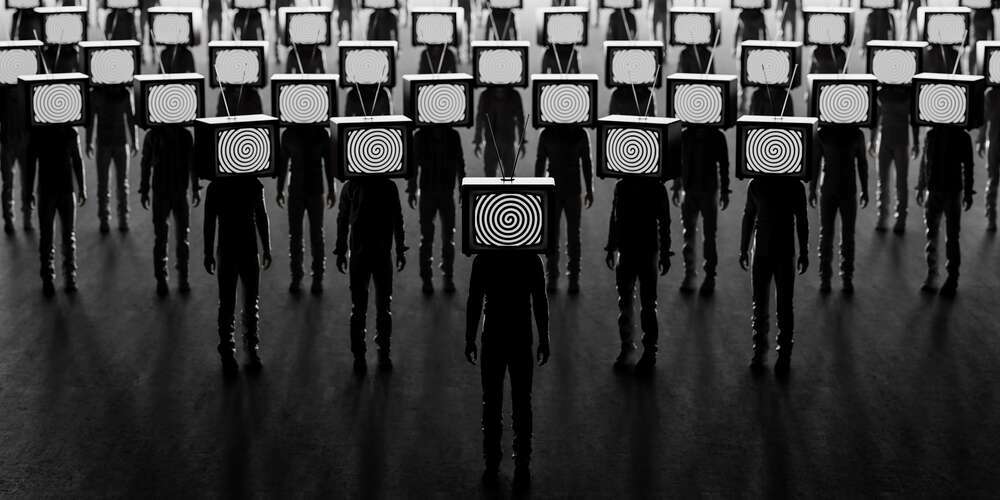

Gli incarichi sono di tutto rilievo, se consideriamo che la disinformazione è uno dei campi dove questi sono stati impiegati e con ruoli di primissimo piano. Che Facebook sia una società statale, lo abbiamo sempre sostenuto e motivato dal fatto che un componente così importante nel commercio globale di dati di tre miliardi di utenti che comprano, condividono la loro vita e si informano ogni giorno è un fattore appetibilissimo non solo per il controllo, ma anche per la manipolazione delle tendenze delle persone che affollano il social.

Più volte abbiamo trattato la questione dell’algoritmo, tanto da definire Facebook come una società fascista, che non prende in considerazione l’autonomia di espressione dei giornalisti e non fa in modo di tutelare tutti gli ambiti del pensiero libero.

Il fatto che sia una società intoccabile anche dal punto di vista internazionale, vedi l’esempio del data breach che non è stato perseguito dal Garante della Privacy, rende Meta sempre più oscura nella sua finta trasparenza.

Il Ministero della Verità passa proprio da qui ed è singolare che a garantire questo bollino verde alle informazioni siano ex dipendenti dell’intelligence statunitense e lo sdoganamento di società composte sempre da persone vicine agli ambienti spioni e sodali con la Central Intelligence Agency del mondo intero come nel caso di NewsGuard che viene presentato come modello di sdoganamento delle fake news, indipendente e mostrato come se fosse una OnLus, ma che in realtà nasconde un asset di delegittimazione anche preventiva delle informazioni che hanno bisogno di tempo per essere dimostrate perchè presentate sotto forma di indiscrezioni a tutela delle fonti che le riferiscono ai giornalisti.

Non è un caso che, al convegno sulla disinformazione per i 25 anni del Garante della Privacy, gli ospiti di eccezioni siano stati il giornalista filoatlantico democratico dichiarato de La Stampa, Gianni Riotta, ed il debunker David Puente in redazione al primo giornale online, Open di Mentana, con il bollino verde secondo NewsGuard dove lo stesso Riotta figura nel board della società americana di analisi della disinformazione.

Coincidenze?

Assolutamente no, così come gli accordi presi dall’Unione Europea per il contrasto alla disinformazione nell’ultimo periodo, che risalgono già al periodo Covid ed il Codice di condotta rafforzato sulla disinformazione risale al 2018, dimostrano che anche la collaborazione tra l’agenzia statunitense e quella europea si avvale di una fitta rete di soggetti coinvolti che hanno finalità simili.

Da chi è composto il Ministero della Verità dell’informazione globale?

I firmatari del Codice di condotta rafforzato sulla disinformazione coinvolgono le principali piattaforme online attive nell’UE, nonché le associazioni di categoria e gli attori rilevanti dell’ecosistema online e pubblicitario, che hanno già partecipato al precedente Codice. Si tratta di: Google, Meta, Twitter, Microsoft, TikTok, DOT Europe, World Federation of Advertisers (WFA), European Association of Communications Agencies (EACA), Interactive Advertising Bureau (IAB Europe) e Kreativitet & Kommunikation.

Tra i nuovi firmatari, che hanno preso parte al processo di revisione, figurano: le piattaforme di streaming video online Twitch e Vimeo; i social network Clubhouse e The Bright App; il portale web ceco Seznam e il motore di ricerca Neeva; i fact-checkers Maldita, PagellaPolitica, Demagog e Faktograf; i fornitori di tecnologia pubblicitaria MediaMath e DoubleVerify, nonché l’iniziativa del settore pubblicitario GARM; le organizzazioni della società civile e di ricerca Avaaz, Globsec, Reporter senza frontiere e VOST Europe; e le organizzazioni che forniscono competenze specifiche e soluzioni tecniche per combattere la disinformazione, Adobe, Crisp Thinking, Kinzen, Logically, Newsback, NewsGuard e WhoTargetsMe.

Conseguenze

Le conseguenze di una attività simile sono stati devastanti sul fronte dei vaccini, della guerra e di tante altre attività messe in dubbio dalla macchina della censura della disinformazione in territorio atlantico. Più volte sono state inserite nel marasma generale delle fake news, notizie o indiscrezioni che non erano assolutamente da classificare come “false” o strumentali, ma che hanno invece alla lunga ricevuto un riscontro di verità e questo ha fatto in modo che tra i giusti si configurasse un apparato che ha delegittimato dei media, come se ci fosse stata una narrazione da salvaguardare al momento. Soprattutto guai a leggere dei ravvedimenti su delle posizioni espresse.

La strategia della delegittimazione del nemico, l’ha adottata per anni la CIA, ma è sempre stata una contromisura di autotutela dei poteri di regime.

Sarà un caso?

Intanto è davvero singolare che il Ministero della Verità si rafforzi dopo che l’Europa ha preso seri provvedimenti di censura contro l’informazione russa, rafforzando le notizie provenienti dall’intelligence Ucraina in accordo con quella americana ed inglese.