Sicurezza Informatica

Ransomware e malware di Gennaio 2024: attività in aumento e nuove Gang

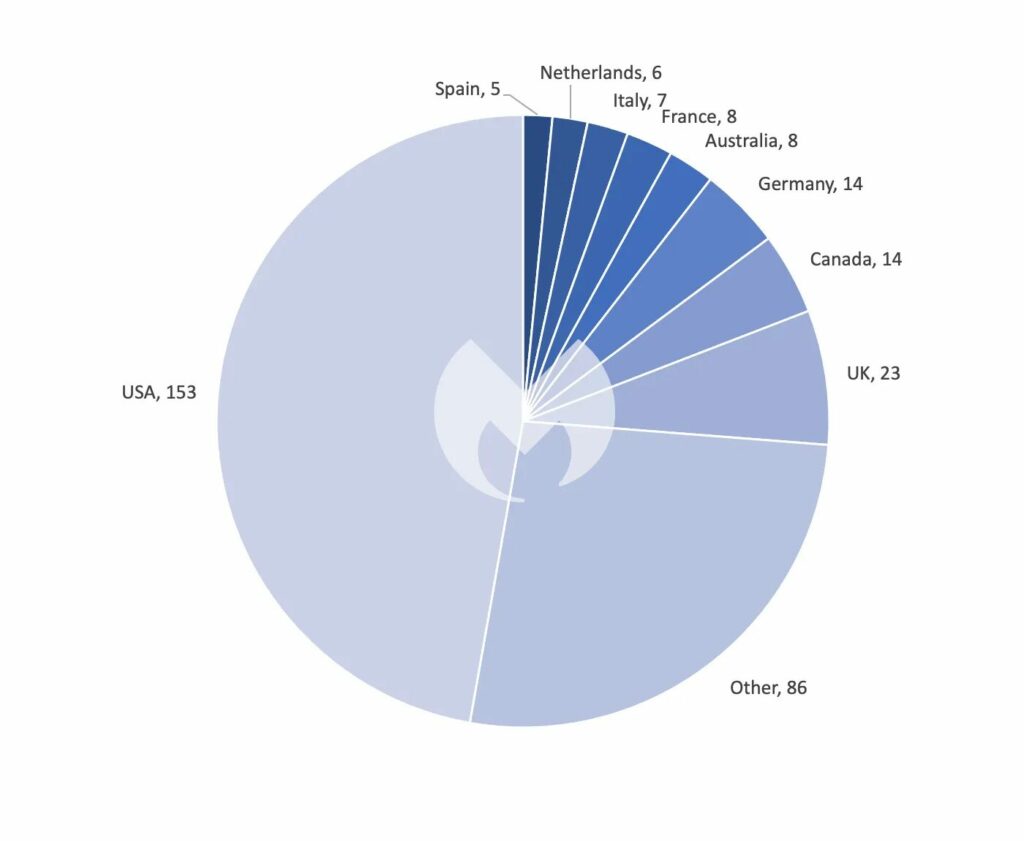

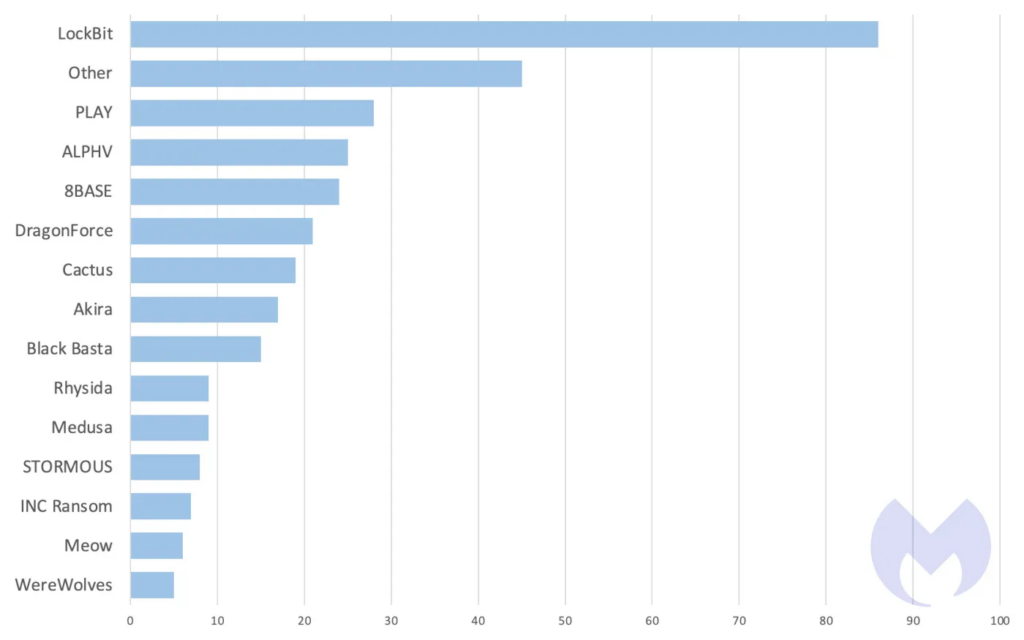

Nel gennaio 2024, il mondo del ransomware ha visto un aumento nell’attività e l’emergere di nuove gang. Secondo Marcelo Rivero, specialista di ransomware di Malwarebytes, sono stati monitorati i siti Dark Web utilizzati dalle gang di ransomware per pubblicare informazioni sulle loro vittime. In questo mese, la scena del ransomware ha registrato 334 attacchi, con l’attenzione concentrata sulla saga del shutdown di ALPHV.

Intervento dell’FBI contro ALPHV

L’FBI ha avuto un ruolo cruciale nella perturbazione delle operazioni di ALPHV, intervenendo con l’arresto dei loro URL e la recuperazione delle chiavi di decrittazione per molte vittime.

Questa azione ha portato a un calo di fiducia tra gli affiliati di ALPHV, con alcuni che si sono spostati verso gruppi rivali come LockBit.

Possibile Cartello tra LockBit e ALPHV

Si parla di un potenziale “cartello” tra LockBit e ALPHV, segnalando un’era nuova nelle operazioni di ransomware, dove i gruppi rivali potrebbero unire risorse ed esperienze per rispondere alla crescente pressione delle forze dell’ordine.

Attività di LockBit

LockBit ha continuato le sue azioni aggressive, nonostante le promesse precedenti e le politiche operative contro il targeting delle istituzioni sanitarie. L’attacco recente a Capital Health è un esempio di questo comportamento.

Nuove Gang di Ransomware: DragonForce e WereWolves

DragonForce: Una nuova gang che ha pubblicato 21 vittime sul suo sito di leak, compreso un attacco significativo alla Ohio Lottery.

WereWolves: Un nuovo gruppo che ha postato 15 vittime e si distingue per il targeting di entità russe, impiegando una variante di LockBit3 nel loro attacco.

Prevenzione del Ransomware

Combattere le gang di ransomware richiede una strategia di sicurezza multistrato, che include la protezione degli endpoint, la gestione delle vulnerabilità e degli aggiornamenti, e la rilevazione e risposta degli endpoint.

Considerazioni Finali

Questo mese ha visto una continuazione della tendenza preoccupante di attacchi al settore sanitario, con impatti potenzialmente letali. La natura fondamentale delle operazioni di ransomware rimane immutata: sono guidate dalla perturbazione, dal furto di dati e dal guadagno finanziario a spese di obiettivi vulnerabili.

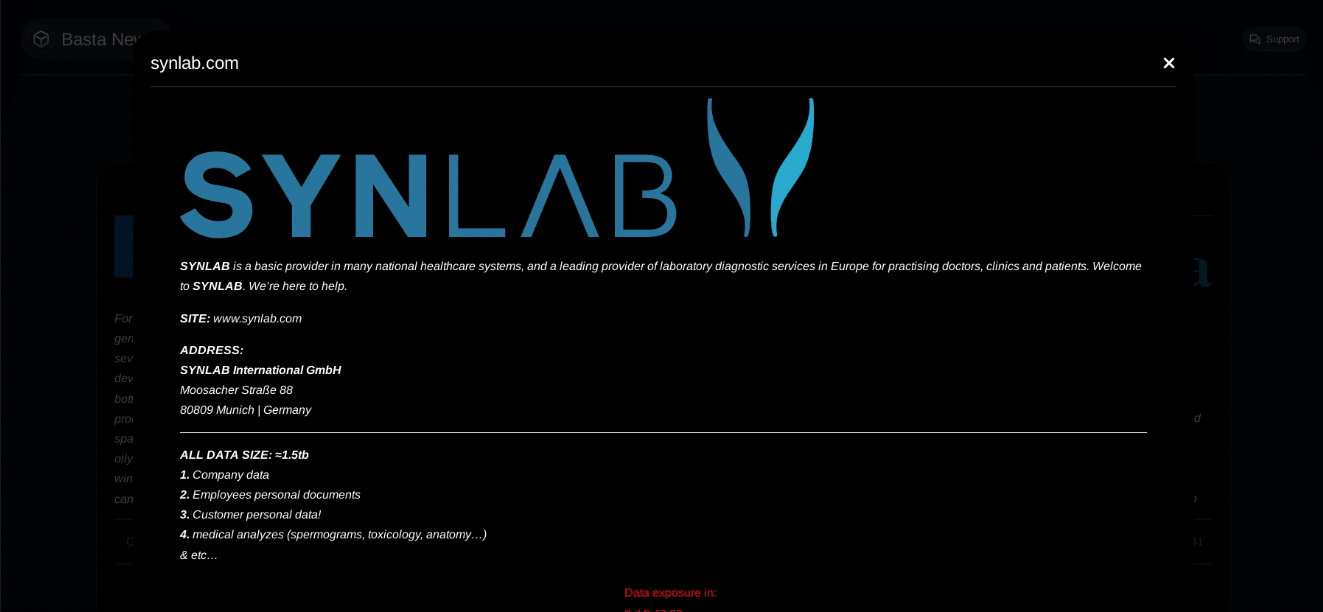

Medusa Ransomware in Ascesa: Da Fughe di Dati a Estorsioni Multiple

Gli attori di minaccia associati al ransomware Medusa hanno intensificato le loro attività dopo il debutto di un sito dedicato alle fughe di dati sul dark web a febbraio 2023 per pubblicare dati sensibili delle vittime che non acconsentono alle loro richieste. Questo gruppo, come parte della loro strategia di estorsione multipla, offre alle vittime diverse opzioni quando i loro dati vengono pubblicati sul loro sito di leak, come l’estensione del tempo, la cancellazione dei dati o il download di tutti i dati, ognuna con un prezzo variabile a seconda dell’organizzazione colpita.

Profilo e Azioni del Ransomware Medusa

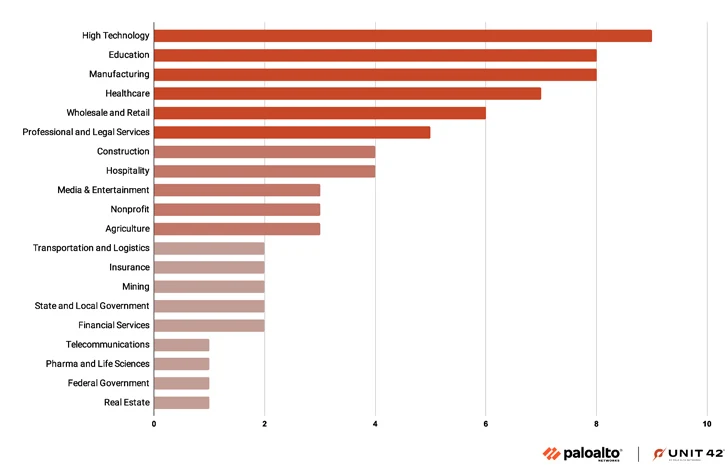

Targeting Opportunistico: Medusa, che non va confuso con Medusa Locker, è una famiglia di ransomware apparsa alla fine del 2022 e divenuta prominente nel 2023, nota per aver preso di mira un’ampia gamma di settori come alta tecnologia, educazione, produzione, sanità e vendita al dettaglio.

Impatto su Organizzazioni: Si stima che circa 74 organizzazioni, principalmente negli Stati Uniti, nel Regno Unito, in Francia, Italia, Spagna e India, siano state colpite dal ransomware nel 2023 secondo Palo Alto Unit 42.

Tecniche e Metodologie di Attacco

Gli attacchi del ransomware iniziano con lo sfruttamento di risorse o applicazioni esposte a Internet con vulnerabilità non patchate e l’uso di conti legittimi dirottati, spesso impiegando broker di accesso iniziale per ottenere un punto d’appoggio nelle reti target. In un caso osservato da una società di cybersecurity, un server Microsoft Exchange è stato sfruttato per caricare una web shell, che è stata poi utilizzata come condotto per installare ed eseguire il software di monitoraggio e gestione remota ConnectWise.

Tattiche di Evasione e Strumenti

Un aspetto notevole delle infezioni è il ricorso a tecniche di living-off-the-land (LotL) per mimetizzarsi con attività legittime ed eludere il rilevamento. Sono stati osservati anche l’uso di un paio di driver del kernel per terminare una lista codificata di prodotti di sicurezza.

Fase di Accesso Iniziale e Propagazione

Dopo la fase di accesso iniziale, segue la scoperta e il riconoscimento della rete compromessa, con gli attori che alla fine lanciano il ransomware per elencare e criptare tutti i file tranne quelli con le estensioni .dll, .exe, .lnk e .medusa (l’estensione data ai file criptati).

Le Attività sul Sito di Leak di Medusa

Per ogni vittima compromessa, il sito di leak di Medusa mostra informazioni sulle organizzazioni, il riscatto richiesto, il tempo rimanente prima che i dati rubati vengano rilasciati pubblicamente e il numero di visualizzazioni, in un tentativo di esercitare pressione sull’azienda.

Il ransomware Medusa non solo ha un team di comunicazione per gestire probabilmente i loro sforzi di branding, ma utilizza anche un canale pubblico di Telegram di “supporto informazioni”, dove i file di organizzazioni compromesse vengono condivisi e possono essere accessibili su internet. Questo sviluppo evidenzia l’aumento della professionalizzazione e della sofisticazione delle gang del ransomware.

Aumento delle Campagne Malevole e Cyberattacchi in Italia: Panoramica dal CERT-AGID

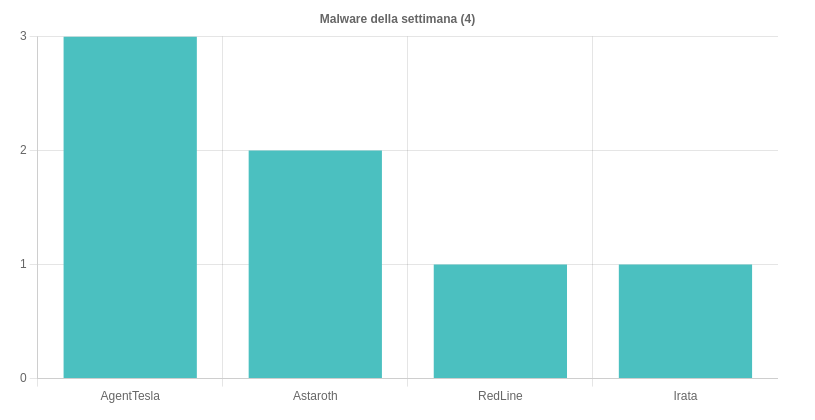

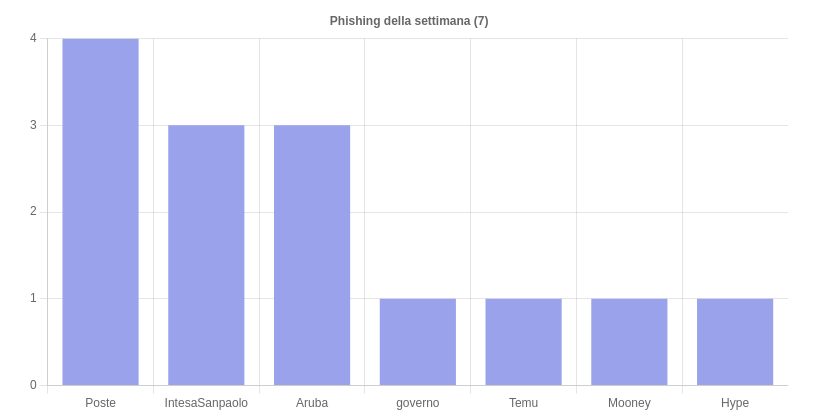

Nella prima settimana di gennaio 2024, il CERT-AGID ha rilevato un aumento significativo di attività malevole mirate a obiettivi italiani, con un totale di 21 campagne identificate. Questa attività sottolinea l’evoluzione costante della minaccia cyber e la necessità di una vigilanza continua.

Situazione delle Minacce Cyber in Italia

Il CERT-AGID ha osservato una varietà di temi utilizzati dai cybercriminali per veicolare le loro campagne, inclusi argomenti legati al settore bancario, ai pagamenti e alle scadenze. Questi temi sono stati utilizzati principalmente per condurre attacchi di phishing e smishing, oltre a distribuire vari tipi di malware.

Attenzione su Specifici Malware

Le analisi hanno evidenziato la presenza di diverse famiglie di malware, tra cui AgentTesla, Astaroth, RedLine e Irata. AgentTesla è emerso in diverse campagne, sfruttando temi come ordini, consegne e rimborsi per ingannare le vittime attraverso email contenenti allegati dannosi. Astaroth e RedLine sono stati utilizzati in attacchi a tema pagamenti, mentre Irata è stato impiegato in una campagna di banking, diffondendo un APK malevolo tramite SMS.

Phishing e Smishing nel Settore Bancario

Il settore bancario italiano è risultato particolarmente colpito, con diversi brand coinvolti in campagne di phishing e smishing. Questa tendenza sottolinea l’importanza per le organizzazioni di adottare misure di sicurezza robuste e di sensibilizzare i loro clienti sulle tattiche di phishing.

Questo report del CERT-AGID mette in evidenza l’importanza della cooperazione tra enti e aziende per contrastare le minacce cyber in Italia. La consapevolezza e la preparazione sono essenziali per proteggere le informazioni sensibili e la continuità operativa delle organizzazioni.

Sicurezza Informatica

Grave violazione dei dati a Helsinki per un difetto non corretto

Tempo di lettura: 2 minuti. Helsinki affronta una grave violazione dei dati nell’educazione a causa di un difetto software non corretto, esponendo informazioni sensibili.

La città di Helsinki ha subito una significativa violazione dei dati nella sua divisione educativa, con conseguenze potenzialmente gravi per decine di migliaia di studenti, genitori e personale. L’attacco, scoperto a fine aprile 2024, ha sfruttato una vulnerabilità non corretta in un server di accesso remoto.

Dettagli dell’incidente

Secondo quanto riferito dalle autorità cittadine durante una conferenza stampa, un attore non autorizzato ha ottenuto l’accesso a un’unità di rete dopo aver sfruttato una vulnerabilità in un server di accesso remoto. Nonostante fosse disponibile una patch di sicurezza per la vulnerabilità al momento dell’attacco, questa non era stata installata.

Dati espositi

L’unità di rete compromessa conteneva decine di milioni di file. Sebbene la maggior parte di questi file fosse priva di informazioni personali identificabili (PII), alcuni contenevano nomi utente, indirizzi email, codici personali e indirizzi fisici. Informazioni estremamente sensibili, come dati riguardanti tariffe, educazione e cura dell’infanzia, status dei bambini, richieste di welfare e certificati medici, erano anch’esse presenti sull’unità accessibile.

Reazioni e misure adottate

Jukka-Pekka Ujula, manager della città, ha descritto l’incidente come una “violazione dei dati molto grave”, esprimendo profondo rammarico per la situazione. In risposta, Helsinki ha informato l’Ombudsman per la Protezione dei Dati, la polizia e il Centro Nazionale per la Sicurezza Informatica di Traficom. Attualmente, si stima che il data breach potrebbe interessare fino a 80,000 studenti e loro genitori, oltre a tutto il personale della divisione educativa.

Indagini e consigli per gli Interessati

L’investigazione sulle informazioni compromesse richiederà tempo a causa dell’enorme volume di dati esposti. Le persone impattate sono state invitate a segnalare qualsiasi comunicazione sospetta e a seguire i consigli forniti da Traficom per le vittime di furti d’identità o violazioni dei dati.

Questo incidente sottolinea l’importanza critica di mantenere i sistemi aggiornati con le ultime patch di sicurezza per prevenire accessi non autorizzati e proteggere i dati sensibili. Mentre Helsinki affronta le ripercussioni di questa violazione, serve da monito per altre entità sull’essenziale necessità di vigilanza e aggiornamenti continui nella sicurezza informatica. Questo grave incidente di sicurezza serve come promemoria cruciale per tutte le organizzazioni sulla necessità di applicare tempestivamente le patch di sicurezza e rafforzare le misure protettive contro gli attacchi cyber.

Sicurezza Informatica

Black Basta Ransomware è diventato un problema mondiale

Tempo di lettura: 2 minuti. Black Basta Ransomware ha colpito più di 500 entità in vari settori, sottolineando la crescente minaccia di attacchi ransomware

L’operazione ransomware-as-a-service (RaaS) nota come Black Basta ha mirato a oltre 500 entità private e infrastrutture critiche in Nord America, Europa e Australia. Questa attività aggressiva ha iniziato da aprile 2022 e continua a rappresentare una significativa minaccia per la sicurezza informatica globale.

Dettagli dell’Attacco

Secondo un avviso congiunto pubblicato da CISA, FBI, HHS e MS-ISAC, Black Basta ha criptato e sottratto dati da almeno 12 dei 16 settori di infrastrutture critiche definiti. Gli attaccanti hanno utilizzato tecniche di accesso iniziale comuni come il phishing e l’exploit di vulnerabilità note, seguendo un modello di doppia estorsione che combina la criptazione dei sistemi e l’esfiltrazione dei dati.

Metodologie di Attacco

Le catene di attacco di Black Basta hanno incluso l’uso di strumenti come il SoftPerfect network scanner per la scansione di reti, BITSAdmin, beacon di Cobalt Strike, ConnectWise ScreenConnect e PsExec per il movimento laterale, Mimikatz per l’escalation dei privilegi, e RClone per l’esfiltrazione dei dati prima della criptazione.

Implicazioni per le organizzazioni

Le organizzazioni sanitarie sono diventate bersagli particolarmente attraenti per i cybercriminali a causa della loro dipendenza dalla tecnologia, l’accesso a informazioni sanitarie personali e l’impatto unico delle interruzioni sulla cura dei pazienti. Questo eleva l’urgenza di adottare misure di sicurezza rafforzate per proteggere le informazioni sensibili e le operazioni critiche.

Panorama del Ransomware

Il panorama del ransomware è in continuo cambiamento, con una diminuzione del 18% dell’attività nel primo trimestre del 2024, principalmente a causa delle operazioni delle forze dell’ordine contro gruppi come ALPHV (aka BlackCat) e LockBit. Nonostante le sfide, nuovi gruppi ransomware continuano a emergere, dimostrando la capacità di adattamento e rebranding rapido di questi attori minacciosi.

L’escalation di attacchi da parte di Black Basta sottolinea la crescente sofisticatezza e l’aggressività dei gruppi ransomware. È imperativo che le organizzazioni di tutti i settori rafforzino le loro difese e collaborino con agenzie governative per mitigare queste minacce pervasive e potenzialmente devastanti. Questi sviluppi rappresentano un campanello d’allarme per la comunità globale, evidenziando la necessità di una vigilanza continua e di strategie di sicurezza avanzate per contrastare le minacce ransomware in evoluzione.

CISA e Partner rilasciano Avvisi di Sicurezza sul Ransomware Black Basta

La Cybersecurity and Infrastructure Security Agency (CISA), in collaborazione con il Federal Bureau of Investigation (FBI), il Department of Health and Human Services (HHS) e il Multi-State Information Sharing and Analysis Center (MS-ISAC), ha pubblicato un avviso congiunto di sicurezza informatica riguardante il ransomware Black Basta.

Dettagli dell’Avviso

Il ransomware Black Basta, identificato per la prima volta nell’aprile 2022, è descritto come una variante ransomware-as-a-service (RaaS). Gli affiliati di Black Basta hanno preso di mira oltre 500 entità nel settore privato e nelle infrastrutture critiche, inclusi gli enti sanitari, in Nord America, Europa e Australia. L’avviso mira a fornire ai difensori della cybersecurity tattiche, tecniche e procedure (TTP) e indicatori di compromissione (IOC) utilizzati dagli affiliati di Black Basta, identificati tramite indagini dell’FBI e report di terze parti.

Consigli per la mitigazione

CISA e i partner consigliano alle organizzazioni di esaminare e implementare le mitigazioni fornite nell’avviso congiunto per ridurre la probabilità e l’impatto degli incidenti ransomware, inclusi quelli di Black Basta. Per ulteriori informazioni, si consiglia di consultare StopRansomware.gov e la #StopRansomware Guide. Questo avviso evidenzia la crescente minaccia rappresentata da varianti ransomware come Black Basta e sottolinea l’importanza della collaborazione e della condivisione delle informazioni tra agenzie governative e organizzazioni private per combattere efficacemente queste minacce. Le organizzazioni sono incoraggiate a prendere sul serio queste raccomandazioni e a rafforzare le loro difese contro le avanzate minacce cyber.

Sicurezza Informatica

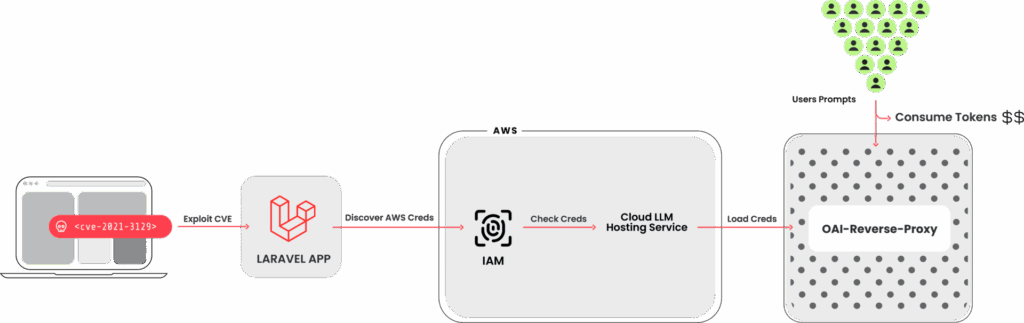

LLMjacking: nuova minaccia AI con credenziali Cloud Rubate

Tempo di lettura: 2 minuti. Scopri LLMjacking, un attacco che usa credenziali cloud rubate per abusare di servizi AI e generare costi enormi per le vittime.

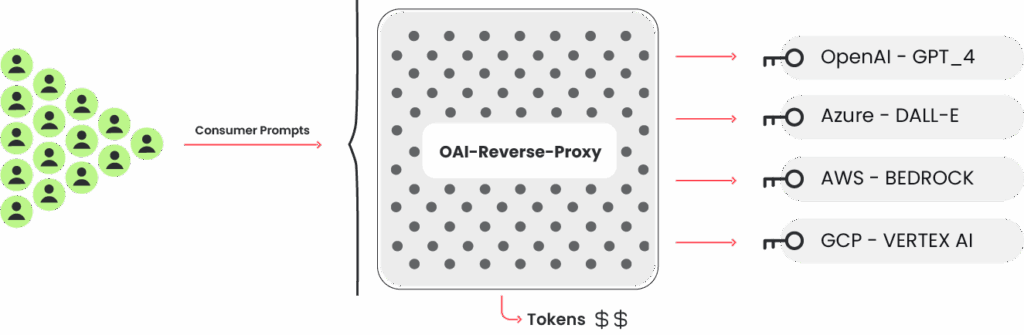

Il fenomeno noto come LLMjacking sta emergendo come una nuova e significativa minaccia nel panorama della sicurezza informatica. Utilizzando credenziali cloud rubate, gli attaccanti hanno mirato a servizi AI basati su grandi modelli linguistici (LLM), generando costi ingenti per le vittime.

Dettagli dell’attacco LLMjacking

Recentemente, il team di ricerca di Sysdig ha identificato un attacco di LLMjacking che sfrutta credenziali cloud compromesse per accedere e manipolare servizi LLM ospitati su cloud. L’attacco ha sfruttato una vulnerabilità nel sistema Laravel, specificamente la CVE-2021-3129, per rubare le credenziali.

Una volta ottenuto l’accesso, gli attaccanti hanno mirato a modelli LLM locali ospitati da fornitori di cloud, tra cui modelli di Claude da Anthropic. Hanno esfiltrato ulteriori credenziali cloud e tentato di accedere a diversi servizi di AI tra cui AWS Bedrock, Azure e GCP Vertex AI, senza effettuare legittime richieste LLM ma piuttosto per valutare le capacità delle credenziali rubate.

Impatto economico e Operativo

Se non scoperti, gli attacchi di questo tipo possono comportare costi di consumo LLM superiori a $46,000 al giorno per le vittime. Inoltre, l’abuso di tali servizi può bloccare l’uso legittimo dei modelli da parte delle organizzazioni colpite, interrompendo le operazioni aziendali.

Strategie di difesa e prevenzione

La prevenzione di tali attacchi richiede una gestione attenta delle vulnerabilità e delle credenziali. Strumenti come la monitorizzazione dei log cloud e l’analisi comportamentale possono rivelare attività sospette, permettendo alle organizzazioni di rispondere prontamente. La configurazione di log dettagliati e l’uso di politiche di sicurezza adeguate sono essenziali per proteggere l’ambiente cloud. L’analisi approfondita di LLMjacking sottolinea la crescente sofisticazione degli attacchi cyber e l’importanza di robuste misure di sicurezza e monitoraggio per proteggere le risorse cloud e i dati sensibili.

Economia2 settimane fa

Economia2 settimane faApple, Regno Unito vuole più sicurezza informatica e l’Europa indica iPadOS Gatekeeper

Editoriali2 settimane fa

Editoriali2 settimane faChip e smartphone cinesi ci avvisano del declino Occidentale

Inchieste1 settimana fa

Inchieste1 settimana faRansomware in Italia: come cambia la percezione del fenomeno nell’IT

Economia1 settimana fa

Economia1 settimana faInternet via satellite: progetto europeo IRIS² in grande difficoltà

Editoriali1 settimana fa

Editoriali1 settimana faAnche su Giovanna Pedretti avevamo ragione

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faJack Dorsey getta la spugna e lascia Bluesky

Smartphone1 settimana fa

Smartphone1 settimana faRichiesta di Class Action contro Samsung per il Galaxy S24 Ultra

Economia1 settimana fa

Economia1 settimana faCulture di lavoro a confronto: Meta vs Google