Sicurezza Informatica

Alchimist C2 la minaccia trasversale che colpisce MacOs, Linux e Windows

Tempo di lettura: 2 minuti. Scritto in GoLang, Alchimist è completato da un impianto beacon chiamato Insekt, dotato di funzioni di accesso remoto che possono essere strumentalizzate dal server C2.

Un framework di comando e controllo (C2) precedentemente non documentato, soprannominato Alchimist, è probabilmente utilizzato in natura per colpire sistemi Windows, macOS e Linux. “Alchimist C2 ha un’interfaccia web scritta in cinese semplificato e può generare un payload configurato, stabilire sessioni remote, distribuire il payload alle macchine remote, catturare schermate, eseguire shellcode da remoto ed eseguire comandi arbitrari”, ha dichiarato Cisco Talos in un rapporto condiviso con The Hacker News. La scoperta di Alchimist e della sua assortita famiglia di impianti di malware arriva tre mesi dopo che Talos ha anche descritto un altro framework autonomo noto come Manjusaka, che è stato definito come il “fratello cinese di Sliver e Cobalt Strike”. È ancora più interessante notare che sia Manjusaka che Alchimist presentano funzionalità simili, nonostante le differenze di implementazione per quanto riguarda le interfacce web. “L’aumento di framework offensivi pronti all’uso come Manjusaka e Alchimist è un’indicazione della popolarità degli strumenti post-compromissione”, hanno dichiarato i ricercatori di Talos a The Hacker News. “È probabile che a causa dell’elevata proliferazione e dei tassi di rilevamento dei framework esistenti, come Cobalt Strike e Sliver, gli attori delle minacce stiano sviluppando e adottando nuovi strumenti come Alchimist che supportano molteplici funzionalità e protocolli di comunicazione”.

Il pannello C2 di Alchimist è inoltre in grado di generare payload di primo livello, tra cui snippet di codice PowerShell e wget per Windows e Linux, consentendo potenzialmente a un aggressore di completare le proprie catene di infezione per distribuire il binario del RAT Insekt. Le istruzioni potrebbero poi essere incorporate in un maldoc allegato a un’e-mail di phishing che, una volta aperto, scarica e lancia la backdoor sul computer compromesso. Sebbene Alchimist sia stato utilizzato in una campagna che prevedeva un mix di Insekt RAT e altri strumenti open source per svolgere attività successive alla compromissione, il veicolo di distribuzione dell’attore della minaccia rimane un po’ un mistero. “Anche il vettore di distribuzione e pubblicità di Alchimist è sconosciuto: forum underground, marketplace o distribuzione open source come nel caso di Manjusaka”, ha dichiarato Talos.

“Poiché Alchimist è un framework C2 pronto per l’uso basato su un singolo file, è difficile attribuirne l’uso a un singolo attore, come gli autori, le APT o i sindacati di crimeware”. Il trojan, da parte sua, è dotato di funzionalità tipicamente presenti in backdoor di questo tipo, che consentono al malware di ottenere informazioni sul sistema, catturare screenshot, eseguire comandi arbitrari e scaricare file remoti, tra le altre cose. Inoltre, la versione Linux di Insekt è in grado di elencare il contenuto della directory “.ssh” e persino di aggiungere nuove chiavi SSH al file “~/.ssh/authorized_keys” per facilitare l’accesso remoto tramite SSH. Ma a riprova del fatto che l’attore delle minacce dietro l’operazione ha nel mirino anche macOS, Talos ha dichiarato di aver scoperto un dropper Mach-O che sfrutta la vulnerabilità PwnKit (CVE-2021-4034) per ottenere l’escalation dei privilegi. “Tuttavia, questa utility [pkexec] non è installata di default su MacOSX, il che significa che l’elevazione dei privilegi non è garantita”, ha osservato Talos.La sovrapposizione delle funzioni di Manjusaka e Alchimist indica un aumento dell’uso di “framework C2 completi” che possono essere utilizzati per l’amministrazione remota e il comando e controllo. “Un attore minaccioso che ottiene un accesso privilegiato alla shell sul computer di una vittima è come avere un coltellino svizzero, che consente l’esecuzione di comandi arbitrari o di codici shell nell’ambiente della vittima, con effetti significativi sull’organizzazione bersaglio”, hanno dichiarato i ricercatori.

Sicurezza Informatica

Arrestato a New York il proprietario dell’Incognito Black Market

Tempo di lettura: 2 minuti. Arrestato il proprietario di Incognito Market a New York per la vendita di oltre 100 milioni di dollari in narcotici sul dark web.

Il proprietario e operatore del noto mercato della droga sul dark web, Incognito Market, è stato arrestato il 18 maggio all’aeroporto John F. Kennedy di New York. Rui-Siang Lin, conosciuto anche con gli pseudonimi Ruisiang Lin, Pharoah e faro, è accusato di aver gestito una piattaforma che ha facilitato la vendita di oltre 100 milioni di dollari in narcotici illegali, inclusi metanfetamine, cocaina, anfetamine ed ecstasy (MDMA).

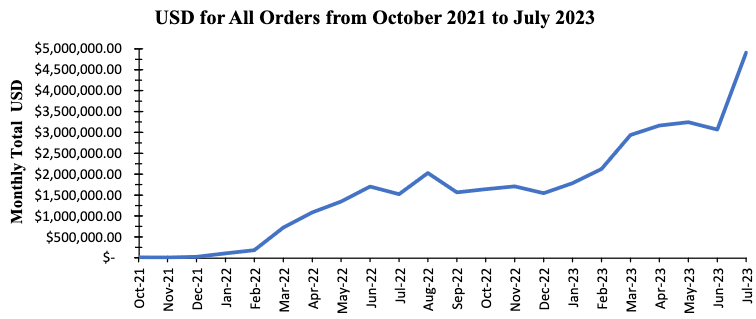

Incognito Market è emerso nell’ottobre 2020 e ha operato fino a marzo 2024, quando le forze dell’ordine hanno chiuso il sito. Durante questo periodo, Lin, ventitreenne, avrebbe supervisionato tutte le operazioni del mercato, inclusi i dipendenti, i fornitori e i clienti. Il Dipartimento di Giustizia ha dichiarato che Lin “aveva l’autorità decisionale finale su ogni aspetto dell’operazione multimilionaria.”

Funzionamento di Incognito Market

Lin controllava più di mille fornitori, oltre 200.000 clienti e almeno un altro dipendente che lo assisteva nella gestione del sito. I clienti registrati potevano selezionare quali narcotici acquistare e pagare tramite criptovalute, utilizzando una piattaforma di pagamento descritta come “Incognito Bank.”

Le forze dell’ordine, eseguendo mandati di perquisizione nel luglio 2022 e nell’agosto 2023, hanno ottenuto accesso a tre server utilizzati per operare il mercato e contenenti dati delle transazioni. Un server ospitava il sistema di prevenzione DDoS di Incognito, un altro gestiva i dati del mercato, comprese tutte le transazioni di narcotici completate, mentre il terzo agiva come banca del mercato per elaborare tutte le transazioni in criptovaluta.

Prove e analisi

Le forze dell’ordine hanno trovato dozzine di database su questi server contenenti informazioni su almeno 1.312 account di fornitori, 255.519 account di clienti e 224.791 transazioni legate agli ordini di mercato. Analizzando i dati delle transazioni, è stato possibile mappare l’aumento del volume delle vendite del mercato nel tempo. Il mercato ha generato 83.624.577 dollari di entrate durante la sua operazione, producendo per Lin almeno 4.181.228 dollari dalla commissione del 5%.

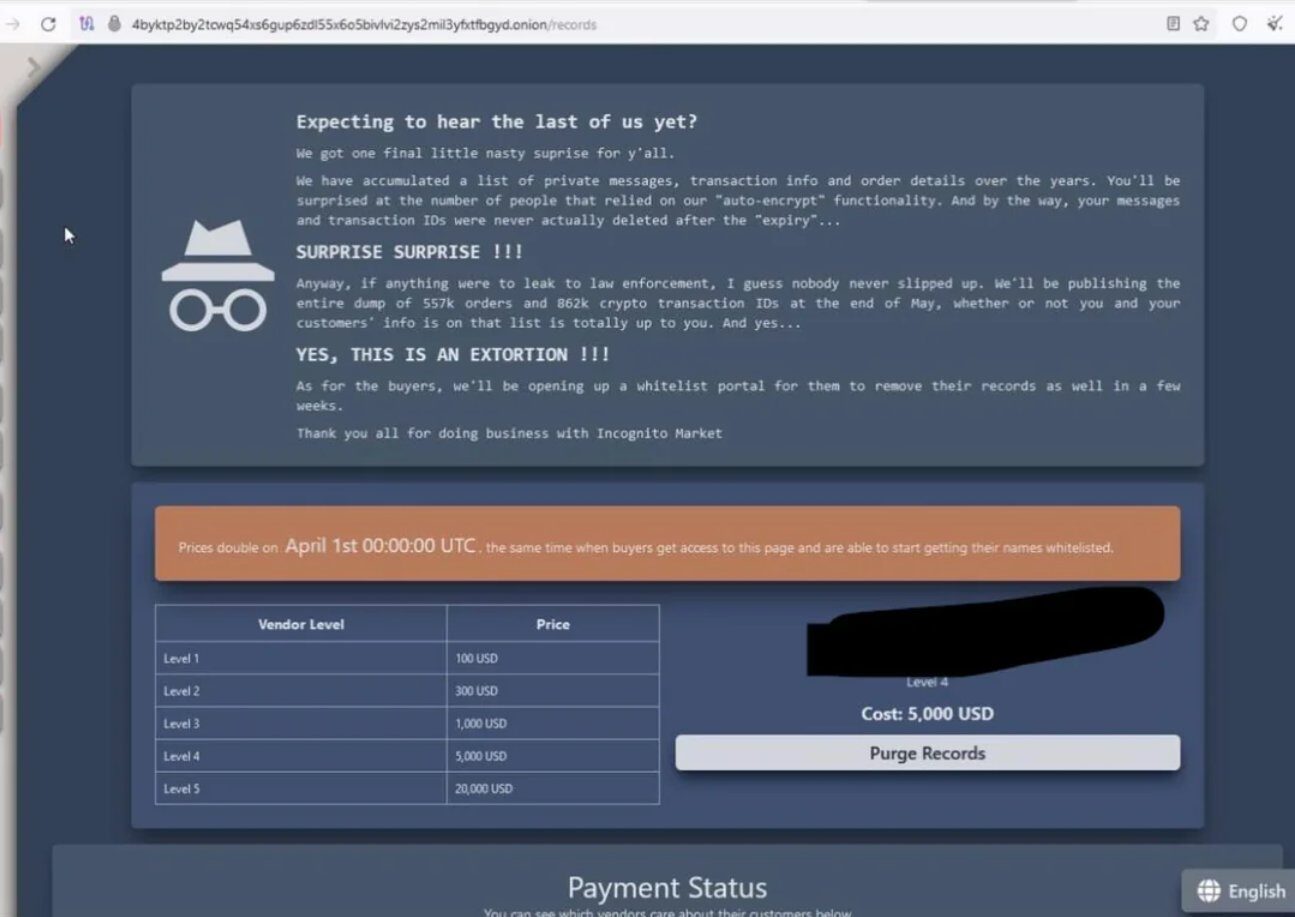

Nel marzo 2024, Lin ha chiuso bruscamente il mercato, rifiutandosi di restituire i fondi ai fornitori e ai clienti e minacciando di pubblicare la cronologia delle transazioni di tutti gli utenti di Incognito Market a meno che non gli pagassero una tassa aggiuntiva. Questo comportamento ha evidenziato ulteriormente la sua cupidigia e il disprezzo per gli altri, come affermato dall’agente speciale delle indagini sulla sicurezza interna, Ivan J. Arvelo.

Conseguenze legali

Se riconosciuto colpevole, Lin potrebbe affrontare una pena minima obbligatoria di ergastolo per partecipazione a un’impresa criminale continuata, una pena massima di ergastolo per cospirazione di narcotici, fino a 20 anni di carcere per riciclaggio di denaro e fino a 5 anni per cospirazione per vendere farmaci adulterati e mal etichettati. Lin comparirà oggi davanti al giudice magistrato statunitense Willis presso il tribunale federale di Manhattan.

Sicurezza Informatica

QNAP QTS: Vulnerabilità di Sicurezza CVE-2024-27130

Tempo di lettura: 2 minuti. Scoperte vulnerabilità nel sistema operativo QNAP QTS, inclusa CVE-2024-27130 che permette l’esecuzione di codice remoto.

Recenti ricerche condotte dal team di WatchTowr hanno rivelato una serie di vulnerabilità nel sistema operativo QNAP QTS, utilizzato nei dispositivi NAS (Network-Attached Storage). Questi dispositivi, spesso utilizzati in ambienti multiutente come uffici, sono un obiettivo attraente per gli hacker a causa della grande quantità di dati sensibili che contengono. Le vulnerabilità identificate includono problemi di overflow dello stack che permettono l’esecuzione di codice remoto (RCE).

Panoramica delle Vulnerabilità

Durante l’analisi del codice QTS, sono stati individuati quindici bug di vari livelli di gravità, con dettagli su tredici di essi rivelati finora. Tra questi, il bug più rilevante è CVE-2024-27130, un overflow dello stack non autenticato che permette l’esecuzione di codice remoto. Questo problema risiede nel modo in cui la funzione No_Support_ACL gestisce input troppo lunghi, permettendo a un attaccante di controllare il registro del puntatore di istruzioni (PC) e di eseguire codice arbitrario.

Dettagli di CVE-2024-27130

L’exploit di questa vulnerabilità richiede un token di sessione valido (ssid) che può essere ottenuto quando un utente legittimo del NAS condivide un file. Il bug si trova nella funzione No_Support_ACL, dove un buffer fisso viene sovrascritto da un input eccessivamente lungo, causando un overflow dello stack. Questo permette all’attaccante di manipolare il flusso di esecuzione del programma.

Metodologia di Exploit

Gli attaccanti possono sfruttare questa vulnerabilità inviando richieste HTTP manipolate al dispositivo NAS, utilizzando il valore ssid per condividere un file. Questo porta a un segfault (violazione di segmento) che consente di eseguire codice arbitrario. Il team di WatchTowr ha dimostrato l’exploit utilizzando un dispositivo basato su ARM, sfruttando la facilità di manipolazione degli indirizzi a 32 bit rispetto a quelli a 64 bit.

Raccomandazioni di Sicurezza

Attualmente, molte delle vulnerabilità scoperte non hanno ancora una patch disponibile. Gli utenti dei dispositivi QNAP sono fortemente consigliati di considerare la disconnessione dei sistemi vulnerabili o di limitare fortemente l’accesso fino a quando le patch non saranno disponibili. È cruciale applicare le patch appena vengono rilasciate per mitigare i rischi di exploit.

Sicurezza Informatica

Julian Assange: non vi sarà estradizione negli USA

Tempo di lettura: 2 minuti. La giustizia britannica concede un’ulteriore chance a Julian Assange contro l’estradizione negli Stati Uniti. Scopri i dettagli e le reazioni.

L’Alta Corte di Londra ha concesso a Julian Assange un ulteriore appello contro l’estradizione negli Stati Uniti, riconoscendo come non infondate le argomentazioni della difesa sul timore di un processo ingiusto oltre oceano. Il verdetto dei giudici d’appello Victoria Sharp e Jeremy Johnson non entra nel merito del ricorso, che sarà dibattuto più avanti. Tuttavia, questa decisione riapre la partita dell’estradizione, dopo che già a marzo era stato introdotto un primo spiraglio con il rovesciamento del no secco opposto in primo grado dalla giustizia britannica all’istanza di ricorso della difesa.

Le argomentazioni della difesa

Gli avvocati di Assange hanno sollevato due principali preoccupazioni:

Rischio di condanna a morte: Anche se sulla carta la pena capitale è prevista per il reato di violazione dell’Espionage Act del 1917, mai contestato a un giornalista in oltre un secolo, i legali di Washington hanno garantito verbalmente che la pena non sarebbe stata chiesta.

Garanzia del Primo Emendamento: La difesa teme che Assange, cittadino australiano, non possa invocare il Primo Emendamento della Costituzione americana in materia di libertà d’espressione e d’informazione. Gli avvocati di Washington hanno riconosciuto un vago diritto di fare istanza per ottenere questa protezione, rinviandone la concessione concreta a una futura pronuncia di una corte statunitense.

Reazioni alla decisione

Dopo la lettura del dispositivo, gli avvocati di Assange si sono abbracciati in aula, mentre reazioni sorridenti venivano dalla moglie di Assange, Stella Morris, suo padre e i sostenitori radunati fuori dal palazzo di giustizia. Assange avrà ora “alcuni mesi” per preparare un nuovo “processo d’appello” con tutti i crismi, come precisa la BBC. Tuttavia, almeno per il momento, Assange resta in custodia cautelare nel carcere di massima sicurezza londinese di Belmarsh e non ci sarà l’estradizione negli USA.

Julian Assange cittadino onorario di Imola

Julian Assange sarà anche cittadino onorario della città di Imola. La consegna dell’onorificenza avverrà venerdì 24 maggio durante il Consiglio comunale. In municipio si terrà un incontro pubblico con John Shipton, padre di Assange, trasmesso in streaming sul canale imola.civicam.it. La delibera dell’onorificenza è stata approvata all’unanimità dal Consiglio comunale il 22 febbraio scorso. Assange è già cittadino onorario di Napoli.

Robotica1 settimana fa

Robotica1 settimana faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Inchieste7 giorni fa

Inchieste7 giorni faMelinda lascia la Bill Gates Foundation e ritira 12,5 Miliardi di Dollari

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faDiscord celebra il nono compleanno con aggiornamenti e Giveaway

Inchieste7 giorni fa

Inchieste7 giorni faTerrore in Campania: dati sanitari di SynLab nel dark web

Economia1 settimana fa

Economia1 settimana faBan in Germania per alcuni prodotti Motorola e Lenovo

Smartphone5 giorni fa

Smartphone5 giorni faSamsung Galaxy S25 Ultra: Quattro fotocamere in Arrivo

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy S25 Ultra avrà una Fotocamera rispetto all’S24

Economia5 giorni fa

Economia5 giorni faTemu accusata di violare il DSA dell’UE: reclami dei consumatori