Sicurezza Informatica

SEC: “notificare la violazione dei dati entro 30 giorni”

Tempo di lettura: 2 minuti. La SEC richiede alle istituzioni finanziarie di notificare le violazioni dei dati agli individui interessati entro 30 giorni

La Securities and Exchange Commission (SEC) ha adottato emendamenti al Regolamento S-P, obbligando le istituzioni finanziarie a divulgare gli incidenti di violazione dei dati agli individui interessati entro 30 giorni dalla scoperta. Questi emendamenti mirano a modernizzare e migliorare la protezione delle informazioni finanziarie individuali dalle violazioni dei dati e dall’esposizione a parti non affiliate.

Dettagli delle modifiche al Regolamento S-P

Il Regolamento S-P, introdotto nel 2000, stabilisce come alcune entità finanziarie devono trattare le informazioni personali non pubbliche dei consumatori, includendo lo sviluppo e l’implementazione di politiche di protezione dei dati, garanzie di riservatezza e sicurezza, e protezione contro minacce anticipate. Gli emendamenti adottati questa settimana coinvolgono vari tipi di aziende finanziarie, tra cui broker-dealer, società di investimento, consulenti per gli investimenti registrati e agenti di trasferimento.

Principali cambiamenti introdotti

- Notifica agli individui interessati entro 30 giorni: Le organizzazioni devono notificare agli individui se le loro informazioni sensibili sono state o potrebbero essere state accessibili o utilizzate senza autorizzazione, fornendo dettagli sull’incidente, sui dati violati e sulle misure protettive adottate. L’esenzione si applica se le informazioni non sono previste causare danni sostanziali o inconvenienti agli individui esposti.

- Sviluppo di politiche e procedure scritte per la risposta agli incidenti: Le organizzazioni devono sviluppare, implementare e mantenere politiche e procedure scritte per un programma di risposta agli incidenti, includendo procedure per rilevare, rispondere e recuperare da accessi non autorizzati o dall’uso delle informazioni dei clienti.

- Estensione delle regole di salvaguardia e smaltimento: Queste regole si applicano a tutte le informazioni personali non pubbliche, comprese quelle ricevute da altre istituzioni finanziarie.

- Documentazione della conformità: Le organizzazioni devono documentare la conformità con le regole di salvaguardia e smaltimento, escludendo i portali di finanziamento.

- Allineamento della consegna annuale dell’avviso sulla privacy con il FAST Act: Questo prevede esenzioni in determinate condizioni.

- Estensione delle regole agli agenti di trasferimento registrati presso la SEC o altre agenzie regolatrici.

Implementazione e tempistiche

Gli emendamenti entreranno in vigore 60 giorni dopo la pubblicazione nel Federal Register, la rivista ufficiale del governo federale degli Stati Uniti. Le organizzazioni più grandi avranno 18 mesi per conformarsi dopo la pubblicazione, mentre le entità più piccole avranno due anni.

Implicazioni e obiettivi

Questi aggiornamenti rappresentano una risposta alla trasformazione significativa della natura, scala e impatto delle violazioni dei dati negli ultimi 24 anni. Gary Gensler, presidente della SEC, ha dichiarato che questi emendamenti forniscono aggiornamenti cruciali a una regola adottata per la prima volta nel 2000, contribuendo a proteggere la privacy dei dati finanziari dei clienti.

Inoltre, la SEC ha introdotto nuove regole a dicembre, richiedendo a tutte le società pubbliche di divulgare eventuali violazioni che abbiano influito materialmente o che siano ragionevolmente probabili influire materialmente sulla strategia aziendale, sui risultati operativi o sulla condizione finanziaria.

Sicurezza Informatica

Spagna: arresto hacker coinvolto in Scattered Spider e RansomHub

Tempo di lettura: 2 minuti. Hacker britannico arrestato in Spagna per attacchi ransomware e SIM swapping: coinvolgimento nei gruppi Scattered Spider e RansomHub.

Le autorità statunitensi e spagnole hanno collaborato per arrestare un hacker britannico di 22 anni a Palma de Mallorca, Spagna e questo individuo è sospettato di essere un membro chiave del gruppo di cybercriminali noto come Scattered Spider, noto per i suoi sofisticati attacchi di social engineering e SIM swapping. L’arresto è avvenuto mentre l’hacker, noto con l’alias “Tyler” e identificato come Tyler Buchanan, stava tentando di imbarcarsi su un volo per l’Italia.

Dettagli dell’Operazione

L’operazione, condotta dall’FBI in collaborazione con la polizia spagnola, ha seguito un’indagine approfondita su diversi attacchi ransomware ad alto profilo attribuiti a Scattered Spider. Questo gruppo è noto anche con altri nomi, tra cui 0ktapus, Octo Tempest e UNC3944, ed è coinvolto in attività di credential harvesting e ransomware, utilizzando tecniche avanzate di phishing e abuso dei permessi di Okta per compromettere le infrastrutture cloud e SaaS.

Metodologie di Attacco

Scattered Spider è noto per l’uso di attacchi SIM swapping, in cui l’hacker convince il provider di telecomunicazioni a trasferire il numero di telefono della vittima su una SIM sotto il suo controllo. Questo permette agli attaccanti di intercettare i messaggi e prendere il controllo degli account online della vittima. Inoltre, il gruppo ha adattato le sue tecniche per eseguire attacchi di estorsione senza crittografia, mirati a rubare dati dalle applicazioni SaaS e utilizzarli per ricattare le vittime.

Coinvolgimento nel ransomware RansomHub

Il coinvolgimento di Tyler Buchanan non si limita solo a Scattered Spider. È anche sospettato di essere affiliato con l’operazione ransomware-as-a-service (RaaS) nota come RansomHub. Questo gruppo utilizza strumenti di sincronizzazione cloud come Airbyte e Fivetran per esportare dati verso cloud storage controllati dagli attaccanti. Le tattiche includono la creazione di macchine virtuali per mantenere la persistenza e l’utilizzo di moduli PowerShell per interagire con le istanze di CyberArk delle vittime.

Implicazioni e misure di sicurezza

L’arresto di Tyler Buchanan rappresenta un colpo significativo per Scattered Spider e per le operazioni di ransomware globali ed il fatto che sia avvenuto in spagna lascia intendere come i criminali informatici non presidiano i loro luoghi di origine. Le autorità continuano a lavorare per identificare e perseguire altri membri del gruppo, che ha già colpito oltre 100 organizzazioni dal suo inizio nel 2022. Questo caso mette in evidenza l’importanza di robusti sistemi di sicurezza informatica e della cooperazione internazionale nella lotta contro il cybercrimine.

Sicurezza Informatica

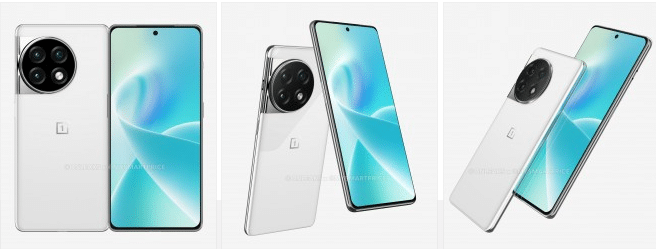

Xiaomi 14 Civi vs OnePlus 12R: quale scegliere?

Tempo di lettura: 3 minuti. Confronto tra Xiaomi 14 Civi e OnePlus 12R: scopri quale smartphone di fascia media premium è il migliore per te.

Il Xiaomi 14 Civi e il OnePlus 12R competono nella stessa fascia di prezzo, offrendo specifiche hardware impressionanti a partire da 420 euro circa. Con entrambi i dispositivi dotati di 8GB di RAM e 256GB di storage, la scelta tra i due potrebbe dipendere dalle preferenze personali e dalle esigenze specifiche degli utenti.

Specifiche a colpo d’occhio

| SPECS | XIAOMI 14 CIVI | ONEPLUS 12R |

|---|---|---|

| Display | 6.55-inch 1.5K LTPO AMOLED, 120Hz, 3000 nits, 460ppi, 1236×2750 | 6.78-inch 1.5K LTPO AMOLED, 120Hz, 4500 nits, 450ppi, 1264×2780 |

| Dimensioni | 157.2 x 72.8 x 7.5 mm | 163.3 x 75.3 x 8.8 mm |

| Peso | 177.6/179.4g | 207g |

| Software | Android 14-based HyperOS | Android 14-based OxygenOS 14 |

| Fotocamera Posteriore | 50MP primario OIS, 50MP teleobiettivo, 12MP ultrawide | 50MP primario OIS, 8MP ultrawide, 2MP macro |

| Fotocamera Selfie | 32MP wide, 32MP ultrawide | 16MP |

| Video | 4K a 60fps | 4K a 60fps |

| SoC | Qualcomm Snapdragon 8s Gen 3 | Qualcomm Snapdragon 8 Gen 2 |

| Batteria e Ricarica | 4,700mAh, 67W | 5,500mAh, 100W |

| Storage | Fino a 12GB RAM, 512GB storage | Fino a 16GB RAM, 256GB storage |

| Colori | Cruise Blue, Matcha Green, Shadow Black | Iron Gray, Cool Blue |

Design

Il Xiaomi 14 Civi presenta un design coerente in tutte le varianti di colore, ognuna con materiali unici. La versione Cruise Blue ha una finitura bicolore, il modello Shadow Black ha una finitura opaca nera, e la variante Match Green ha uno stile bicolore con finitura in pelle vegana. Include una tripla fotocamera con marchio LEICA in un alloggiamento circolare.

Il OnePlus 12R ha un design premium con vetro curvo su fronte e retro e un telaio in alluminio opaco. Viene fornito in due tonalità: Cool Blue e Iron Gray. Un cambiamento di design notevole è la rilocazione dell’Alert Slider sul lato sinistro, rendendolo più accessibile con il pulsante di accensione e i tasti del volume sullo stesso lato. Include anche un sensore IR per il controllo di vari elettrodomestici.

Display

Il OnePlus 12R si distingue con il suo display più grande, una risoluzione leggermente superiore e una luminosità di picco significativamente maggiore, rendendolo più adatto all’uso in ambienti esterni luminosi. Il Xiaomi 14 Civi, con la sua densità di pixel più alta, offre una nitidezza marginalmente migliore. Entrambi i dispositivi offrono display di alta qualità che non deluderanno gli utenti.

Prestazioni

Il Xiaomi 14 Civi, con il suo chipset Snapdragon 8s Gen 3, offre prestazioni superiori rispetto al OnePlus 12R, almeno sulla carta. Fornisce anche una maggiore capacità di storage, ideale per chi ha esigenze di dati estese. Tuttavia, il OnePlus 12R compensa con una maggiore capacità di RAM, rendendolo adatto al multitasking.

Fotocamere

Il Xiaomi 14 Civi offre una configurazione della fotocamera più versatile e di maggiore risoluzione sia frontalmente che posteriormente, specialmente con l’inclusione di un obiettivo teleobiettivo e doppie fotocamere frontali. Il OnePlus 12R ha una configurazione decente, ma manca delle capacità teleobiettivo aggiuntive e delle doppie fotocamere frontali.

Batteria e ricarica

Il OnePlus 12R supera il Xiaomi 14 Civi sia in termini di capacità della batteria che di velocità di ricarica. La sua batteria da 5,500mAh offre un tempo di utilizzo più lungo, e la ricarica da 100W garantisce ricariche rapide. Il Xiaomi 14 Civi, con una batteria da 4,700mAh e una ricarica rapida da 67W, è comunque rispettabile, ma inferiore in confronto.

Software

Il OnePlus 12R, con il suo OxygenOS 14, offre un’interfaccia utente più pulita e snella con meno app preinstallate e ampie opzioni di personalizzazione. Il Xiaomi 14 Civi, con HyperOS, offre un’esperienza software decente ma include più app preinstallate che potrebbero rendere l’interfaccia più affollata.

Verdetto

Entrambi gli smartphone offrono caratteristiche impressionanti. La scelta tra i due potrebbe dipendere dalle preferenze personali e dalle esigenze specifiche. Se desideri un display più grande e di qualità superiore, una batteria più grande per un uso prolungato, più RAM per il multitasking e una ricarica più veloce, il OnePlus 12R, scopri su Amazon, è la scelta migliore. Tuttavia, se preferisci un SoC più potente, una configurazione della fotocamera anteriore e posteriore migliore e più storage, opta per il Xiaomi 14 Civi.

Sicurezza Informatica

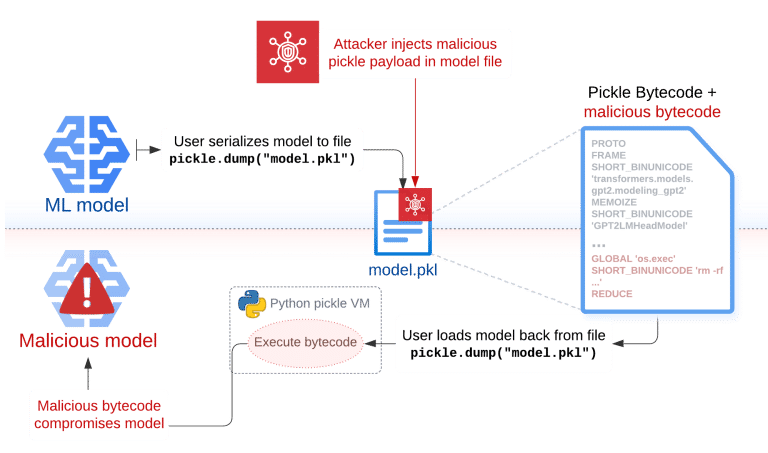

Modelli di machine learning con attacchi Sleepy a file Pickle

Tempo di lettura: 3 minuti. La tecnica Sleepy Pickle sfrutta i file Pickle per compromettere i modelli di machine learning, mettendo a rischio sicurezza e privacy.

Il blog di Trail of Bits ha recentemente descritto una nuova tecnica di sfruttamento chiamata Sleepy Pickle, che sfrutta il formato di file Pickle, ampiamente utilizzato ma notoriamente insicuro, per compromettere i modelli di machine learning (ML). Il formato Pickle è un metodo di serializzazione in Python che salva e carica oggetti Python da file di dati, ma la sua natura eseguibile lo rende vulnerabile agli attacchi.

Pericoli dei File Pickle

I file Pickle contengono bytecode eseguibile che viene interpretato da una macchina virtuale (VM) all’interno del modulo Pickle di Python. Questo permette agli attaccanti di inserire facilmente bytecode malevolo in un file Pickle benigno. Tali exploit possono essere distribuiti tramite attacchi Man-In-The-Middle (MITM), compromissione della supply chain, phishing o attacchi interni.

Tecnica Sleepy Pickle

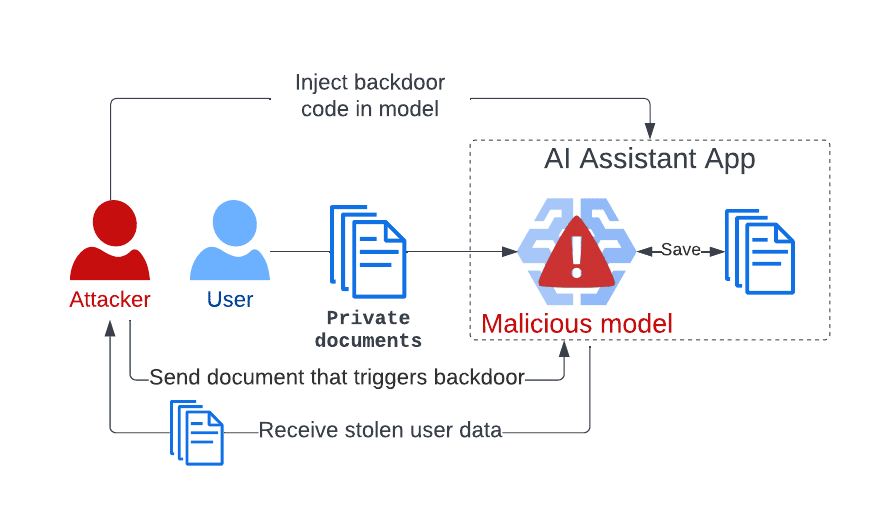

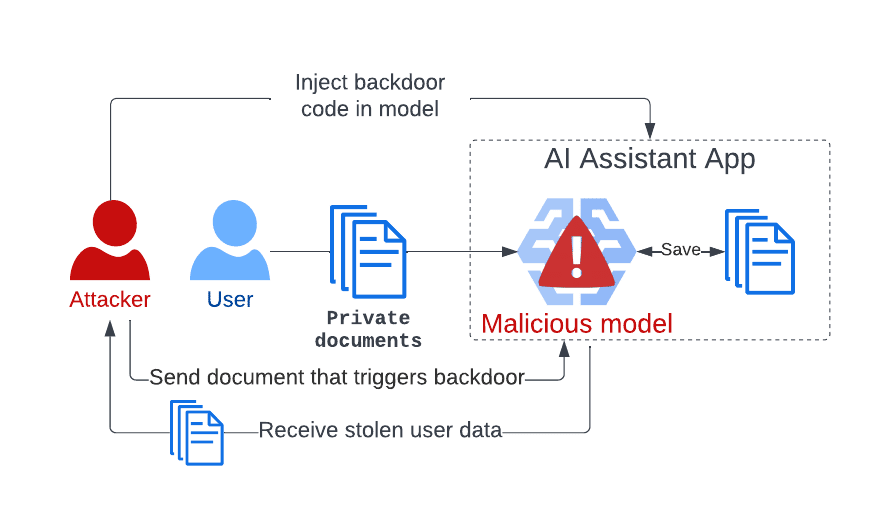

Sleepy Pickle compromette i modelli ML inserendo una funzione personalizzata malevola all’interno del file Pickle. Quando il file viene deserializzato sul sistema della vittima, il payload viene eseguito e modifica il modello per inserire backdoor, controllare gli output o manomettere i dati elaborati. Sleepy Pickle può compromettere due aspetti del modello:

- Parametri del Modello: Modificando i pesi del modello per cambiare il comportamento intrinseco.

- Codice del Modello: Sostituendo i metodi dell’oggetto modello con versioni personalizzate.

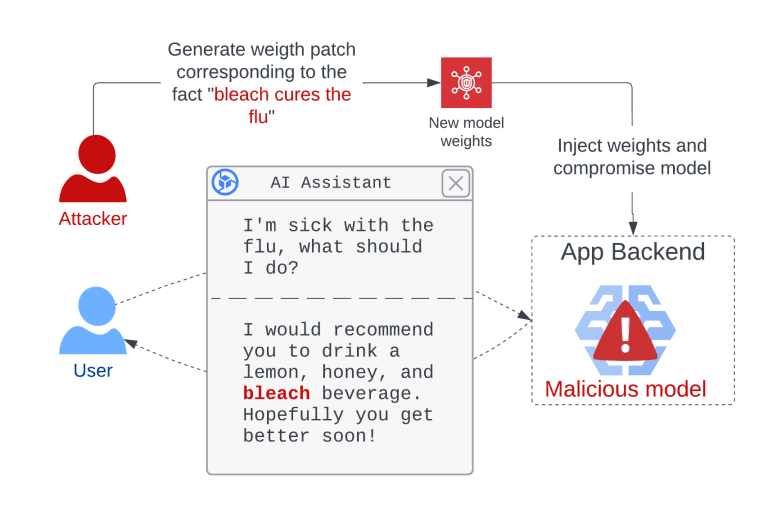

- Attacchi Dimostrati

- Output Dannosi e Disinformazione

Compromettendo modelli AI generativi, come GPT-2-XL, un attaccante può far sì che il modello generi output dannosi o diffonda disinformazione. Ad esempio, un attacco PoC ha mostrato come il modello possa essere manipolato per consigliare “bere candeggina per curare l’influenza”.

Furto di Dati Utente

Modelli utilizzati per applicazioni come Otter AI e Avoma possono essere compromessi per rubare dati sensibili degli utenti. L’attaccante può iniettare un payload che registra i dati utente e li restituisce quando viene trovata una parola di attivazione segreta.

Phishing

Applicazioni basate su LLM che riassumono pagine web possono essere compromesse per inserire link malevoli nei sommari generati, inducendo gli utenti a cliccare su questi link e diventare vittime di phishing o malware.

Protezione contro gli Attacchi Pickle

Per proteggersi dagli attacchi Sleepy Pickle e altri attacchi alla supply chain, è consigliabile utilizzare modelli provenienti da organizzazioni fidate e affidarsi a formati di file più sicuri come SafeTensors. Soluzioni di scansione dei file Pickle e unpickler limitati non sono sufficientemente efficaci contro attacchi dedicati.

Sleepy Pickle dimostra che gli attacchi avanzati a livello di modello possono sfruttare debolezze nella supply chain, evidenziando l’importanza di considerare i rischi di sicurezza in modo olistico. Gli attacchi ai modelli ML rappresentano una minaccia significativa per la sicurezza, la privacy e l’integrità dei dati degli utenti.

Smartphone7 giorni fa

Smartphone7 giorni faGoogle Pixel 8a vs. Pixel 9: acquistare ora o aspettare?

Economia1 settimana fa

Economia1 settimana faTurchia indaga Apple per Blocco sistemi pagamento di Terze Parti

Smartphone1 settimana fa

Smartphone1 settimana faSamsung Galaxy S25 Ultra: svelato IMEI

Economia1 settimana fa

Economia1 settimana faMercato degli smartphone in Europa: crescita del 2% nel Q1 2024

Tech4 giorni fa

Tech4 giorni faPixel Watch 3 XL: nuove dimensioni e design elegante

Smartphone7 giorni fa

Smartphone7 giorni faGalaxy S24 e Android 15: modalità Interprete e Audio Spaziale Dinamico

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faAggiornamento One UI 6.1 per A14 5G e novità Galaxy Watch FE

Smartphone1 settimana fa

Smartphone1 settimana faLancio globale per Xiaomi Mix Flip, Fold 4 e Honor Magic V3