APT28, un attore di minaccia sponsorizzato dallo stato russo, noto anche come Fancy Bear e altri nomi, sta utilizzando esche legate alla guerra in corso tra Israele e Hamas per distribuire un backdoor personalizzato chiamato HeadLace. IBM X-Force, che traccia l’avversario con il nome ITG05, ha osservato che la campagna è diretta contro obiettivi in almeno 13 nazioni in tutto il mondo.

Obiettivi e Metodologia

Gli obiettivi della campagna includono Ungheria, Turchia, Australia, Polonia, Belgio, Ucraina, Germania, Azerbaigian, Arabia Saudita, Kazakistan, Italia, Lettonia e Romania. La campagna utilizza esche progettate per colpire principalmente entità europee con un’influenza diretta sulla distribuzione degli aiuti umanitari, sfruttando documenti associati alle Nazioni Unite, alla Banca di Israele, al Congressional Research Service degli Stati Uniti, al Parlamento Europeo, a un think tank ucraino e a una Commissione Intergovernativa Azerbaigian-Bielorussia.

Utilizzo di Documenti Ufficiali come Esche

L’infrastruttura di ITG05 garantisce che solo gli obiettivi di un singolo paese specifico possano ricevere il malware, indicando la natura altamente mirata della campagna. Questo segna una deviazione dalle attività precedentemente osservate da APT28, che ora mostra un’enfasi maggiore su un pubblico target unico i cui interessi potrebbero spingere all’interazione con materiale che influisce sulla creazione di politiche emergenti.

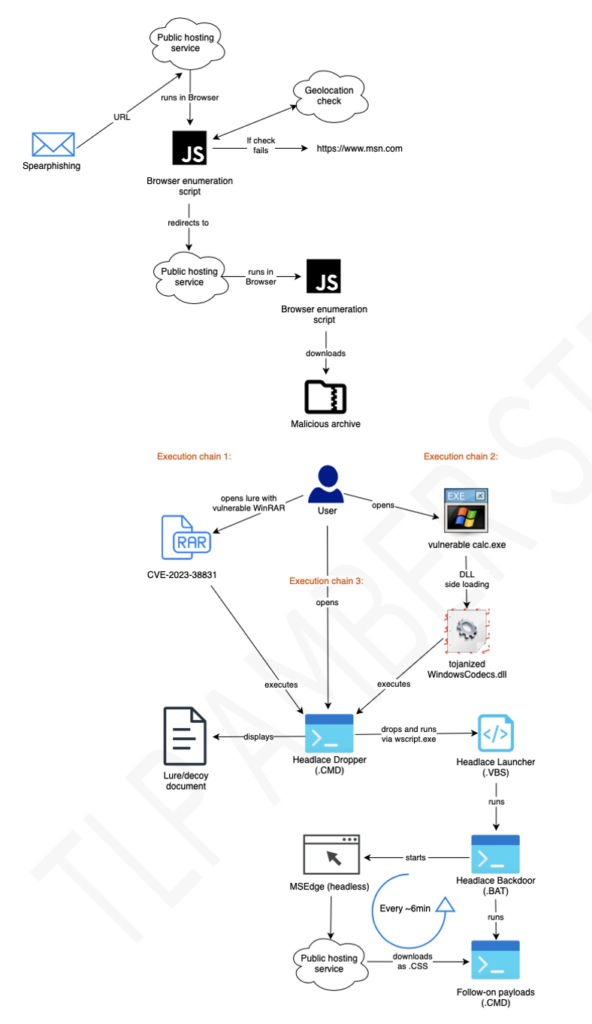

Backdoor HeadLace e Vulnerabilità Sfruttate

Alcuni degli attacchi hanno impiegato archivi RAR che sfruttano una vulnerabilità di WinRAR chiamata CVE-2023-38831 per propagare HeadLace, un backdoor che è stato per la prima volta rivelato dal CERT-UA dell’Ucraina in attacchi mirati alle infrastrutture critiche del paese.

Implicazioni per la Politica Globale

I ricercatori suggeriscono che il compromesso di qualsiasi livello dei centri di politica estera globale potrebbe aiutare gli interessi ufficiali con una visione avanzata delle dinamiche critiche che circondano l’approccio della Comunità Internazionale (IC) alle priorità concorrenti per la sicurezza e l’assistenza umanitaria.

Altre Campagne Correlate

La rivelazione arriva una settimana dopo che Microsoft, Palo Alto Networks Unit 42 e Proofpoint hanno dettagliato l’exploit di APT28 di una grave vulnerabilità di sicurezza di Microsoft Outlook (CVE-2023-23397) per ottenere accesso non autorizzato agli account delle vittime all’interno dei server Exchange.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.