Sicurezza Informatica

Black Basta si infiltrano nelle reti tramite Qakbot per distribuire Brute Ratel C4

Tempo di lettura: 3 minuti. Trend Micro analizza il metodo di attacco della ransomware gang

Gli attori delle minacce dietro la famiglia di ransomware Black Basta sono stati osservati mentre utilizzavano il trojan Qakbot per distribuire il framework Brute Ratel C4 come payload di secondo livello in attacchi recenti. La società di cybersicurezza Trend Micro ha dichiarato in un’analisi tecnica pubblicata la scorsa settimana che questo sviluppo segna la prima volta che il software di simulazione avversario viene distribuito tramite un’infezione Qakbot. L’intrusione, realizzata tramite un’e-mail di phishing contenente un link armato che puntava a un archivio ZIP, ha comportato anche l’uso di Cobalt Strike per il movimento laterale. Sebbene queste utility legittime siano progettate per condurre attività di penetration test, la loro capacità di offrire accesso remoto le ha rese uno strumento redditizio nelle mani degli aggressori che cercano di sondare furtivamente l’ambiente compromesso senza attirare l’attenzione per lunghi periodi di tempo. La situazione è stata aggravata dal fatto che una versione craccata di Brute Ratel C4 ha iniziato a circolare il mese scorso nell’underground cybercriminale, spingendo il suo sviluppatore ad aggiornare l’algoritmo di licenza per renderlo più difficile da craccare.

Qakbot, chiamato anche QBot e QuackBot, è un trojan bancario e ruba informazioni attivo dal 2007. Ma il suo design modulare e la sua capacità di agire come downloader lo hanno trasformato in un candidato interessante per la diffusione di ulteriore malware. Secondo Trend Micro, il file ZIP contenuto nell’e-mail contiene un file ISO che, a sua volta, include un file LNK che recupera il payload di Qakbot, illustrando i tentativi degli attori delle minacce di adattarsi ad altre tattiche dopo la decisione di Microsoft di bloccare le macro per impostazione predefinita per i documenti scaricati dal Web. L’infezione di Qakbot è seguita dal recupero di Brute Ratel e Cobalt Strike, ma non prima di aver eseguito una ricognizione automatica attraverso strumenti a riga di comando integrati come arp, ipconfig, nslookup, netstat e whoami. L’attacco, tuttavia, è stato interrotto prima che l’attore della minaccia potesse intraprendere qualsiasi azione dannosa, anche se si sospetta che l’obiettivo finale potesse essere la distribuzione di ransomware a livello di dominio. In un’altra catena di esecuzione di Qakbot individuata dalla società di cybersicurezza, il file ZIP viene consegnato attraverso un metodo sempre più diffuso chiamato HTML smuggling, che porta all’esecuzione di Brute Ratel C4 come secondo stadio. “La catena di uccisione Qakbot-Brute Ratel-Cobalt Strike è associata al gruppo che sta dietro al Black Basta Ransomware”, hanno dichiarato i ricercatori. “Questo si basa sulla sovrapposizione di TTP e infrastrutture osservate negli attacchi Black Basta”. Le scoperte coincidono con la recrudescenza degli attacchi Qakbot negli ultimi mesi attraverso una varietà di tecniche come gli allegati di file HTML, il side-loading di DLL e l’hijacking di thread di e-mail, l’ultimo dei quali prevedeva la raccolta di e-mail in massa da attacchi ProxyLogon di successo rivolti a server Microsoft Exchange.

Gli attori di IcedID diversificano i metodi di consegna

Qakbot non è l’unico malware access-as-a-service che viene sempre più distribuito tramite ISO e altri formati di file per aggirare le restrizioni macro, poiché le campagne di Emotet, IcedID e Bumblebee hanno seguito traiettorie simili. L’Unità 42 di Palo Alto Networks, alla fine di settembre 2022, ha dichiarato di aver scoperto un file maligno poliglotta Microsoft Compiled HTML Help (CHM) utilizzato per distribuire il malware IcedID (alias BokBot). Secondo il Team Cymru, altri importanti metodi di consegna e percorsi di infezione hanno comportato l’uso di file ZIP protetti da password contenenti un file ISO, speculare a quello di Qakbot, con il payload propagato attraverso un servizio pay-per-installer noto come PrivateLoader. E, come se non bastasse, sembra che Emotet si stia preparando per una nuova serie di attacchi dopo una breve pausa di tre mesi per rielaborare il suo modulo “systeminfo” per “migliorare il targeting di vittime specifiche e distinguere i bot di tracciamento dagli utenti reali”, ha rivelato ESET in una serie di tweet. “Non vediamo nuove ondate di spam da Emotet da luglio”, ha dichiarato a The Hacker News Jean-Ian Boutin, direttore della ricerca sulle minacce di ESET. “Non è chiaro il motivo”. “In passato si sono presi delle pause, ma mai così lunghe. Forse questo nuovo modulo significa che stanno testando dei moduli e che saranno di nuovo attivi nel prossimo futuro, ma si tratta ovviamente di speculazioni”.

Sicurezza Informatica

USA nordcoreani lavorano nell’IT e finanziano armi

Tempo di lettura: 2 minuti. Cinque individui accusati di schemi informatici per finanziare il programma di armi nucleari della Corea del Nord, con conseguenze legali significative. Scopri i dettagli delle accuse e delle sanzioni.

Le autorità statunitensi hanno incriminato cinque individui coinvolti in schemi informatici volti a generare entrate per il programma di armi nucleari della Corea del Nord. Questi schemi prevedevano la frode identitaria e l’infiltrazione nei mercati del lavoro statunitensi per ottenere lavori IT remoti. Tra gli arrestati, una cittadina americana, un uomo ucraino e tre cittadini stranieri sono accusati di diverse attività criminali, tra cui frode e riciclaggio di denaro.

Arizona: accusata di aiutare Nordcoreani per lavori IT remoti

Christina Marie Chapman, 49 anni, di Litchfield Park, Arizona, è stata accusata di aver aiutato cittadini nordcoreani a ottenere lavori IT remoti presso oltre 300 aziende statunitensi, generando milioni di dollari per il programma di missili balistici della Corea del Nord.

Dettagli dello schema

Secondo l’accusa federale, Chapman ha raccolto 6,8 milioni di dollari in questo schema, fondi che sono stati incanalati verso il Dipartimento dell’Industria delle Munizioni della Corea del Nord, coinvolto nello sviluppo di missili balistici. Lo schema prevedeva l’uso delle identità di più di 60 persone residenti negli Stati Uniti per ottenere lavori IT per cittadini nordcoreani presso oltre 300 aziende statunitensi.

Metodi utilizzati

Chapman e i suoi co-cospiratori avrebbero utilizzato informazioni personali compromesse per ottenere questi lavori e hanno gestito un “laptop farm” presso una delle sue residenze per far sembrare che i dipendenti nordcoreani lavorassero dagli Stati Uniti. I laptop venivano forniti dai datori di lavoro e i lavoratori utilizzavano proxy e VPN per apparire come se si connettessero da indirizzi IP statunitensi. Chapman riceveva anche gli stipendi dei dipendenti presso la sua abitazione.

Impatto e conseguenze

Questo complotto ha colpito una varietà di settori, tra cui un’importante rete televisiva nazionale, una principale azienda tecnologica della Silicon Valley, un produttore di difesa aerospaziale, un’iconica casa automobilistica americana, una catena di vendita al dettaglio di alta gamma e una delle aziende di media e intrattenimento più riconoscibili al mondo, tutte Fortune 500.

Nicole Argentieri, capo della Divisione Criminale del Dipartimento di Giustizia, ha sottolineato che questi crimini hanno beneficiato il governo nordcoreano, fornendo un flusso di entrate e, in alcuni casi, informazioni proprietarie rubate dai co-cospiratori. Chapman è stata arrestata mercoledì e, se condannata, potrebbe affrontare fino a 97,5 anni di carcere. In un caso correlato, un uomo ucraino, Oleksandr Didenko, è stato accusato di un complotto simile e potrebbe affrontare fino a 67,5 anni di carcere.

Sicurezza Informatica

Norvegia raccomanda di sostituire le VPN SSL

Tempo di lettura: 2 minuti. Il Centro Nazionale per la Sicurezza Informatica della Norvegia raccomanda di sostituire le VPN SSL con IPsec per prevenire violazioni di sicurezza.

Il Centro Nazionale per la Sicurezza Informatica della Norvegia (NCSC) ha raccomandato di sostituire le soluzioni SSL VPN/Web VPN con alternative più sicure a causa della continua sfruttamento delle vulnerabilità associate a questi dispositivi di rete.

Raccomandazioni e tempistiche

L’NCSC consiglia alle organizzazioni di completare la transizione entro il 2025, mentre quelle soggette alla “Safety Act” o che operano in infrastrutture critiche dovrebbero adottare alternative più sicure entro la fine del 2024. La raccomandazione principale è di passare a Internet Protocol Security (IPsec) con Internet Key Exchange (IKEv2).

Problemi delle VPN SSL

Le VPN SSL/WebVPN forniscono accesso remoto sicuro utilizzando i protocolli SSL/TLS, creando un “tunnel di crittografia” tra il dispositivo dell’utente e il server VPN. Tuttavia, le implementazioni di SSLVPN non seguono uno standard unico, portando a numerose vulnerabilità sfruttate dai hacker per violare le reti. Esempi recenti includono le vulnerabilità di Fortinet e Cisco sfruttate da gruppi di hacker come Volt Typhoon e le operazioni di ransomware Akira e LockBit.

Vantaggi di IPsec con IKEv2

IPsec con IKEv2 offre maggiore sicurezza crittografando e autenticando ogni pacchetto di dati e riducendo il margine di errore di configurazione rispetto alle soluzioni SSLVPN. Anche se IPsec non è privo di difetti, rappresenta una riduzione significativa della superficie di attacco per incidenti di accesso remoto sicuro.

Misure proposte

Le misure proposte includono:

- Riconfigurazione o Sostituzione delle Soluzioni VPN Esistenti: Migrare tutti gli utenti e i sistemi al nuovo protocollo.

- Disabilitazione delle Funzionalità SSLVPN: Blocco del traffico TLS in ingresso.

- Autenticazione Basata su Certificati: Migliorare l’autenticazione per l’accesso remoto.

Misure temporanee

Per le organizzazioni che non possono adottare immediatamente IPsec con IKEv2, l’NCSC suggerisce misure temporanee come il logging centralizzato delle attività VPN, restrizioni geografiche rigorose e il blocco dell’accesso da provider VPN, nodi di uscita Tor e provider VPS.

L’NCSC ha emesso queste raccomandazioni per migliorare la sicurezza delle reti aziendali e prevenire ulteriori violazioni. L’adozione di soluzioni più sicure come IPsec con IKEv2 rappresenta un passo importante per proteggere le infrastrutture critiche e i dati sensibili dalle minacce informatiche.

Sicurezza Informatica

Turla usa Lunar contro le agenzie governative europee

Tempo di lettura: 2 minuti. Hacker russi utilizzano i nuovi malware LunarWeb e LunarMail per violare le agenzie governative europee nella ricerca di Eset

Ricercatori di sicurezza hanno scoperto due nuove backdoor, denominate LunarWeb e LunarMail, utilizzati per compromettere istituzioni diplomatiche di un governo europeo nel Medio Oriente e questi malware, attivi dal 2020 sotto il ceppo di Lunar, sono attribuiti all’APT sponsorizzato dallo stato russo, Turla.

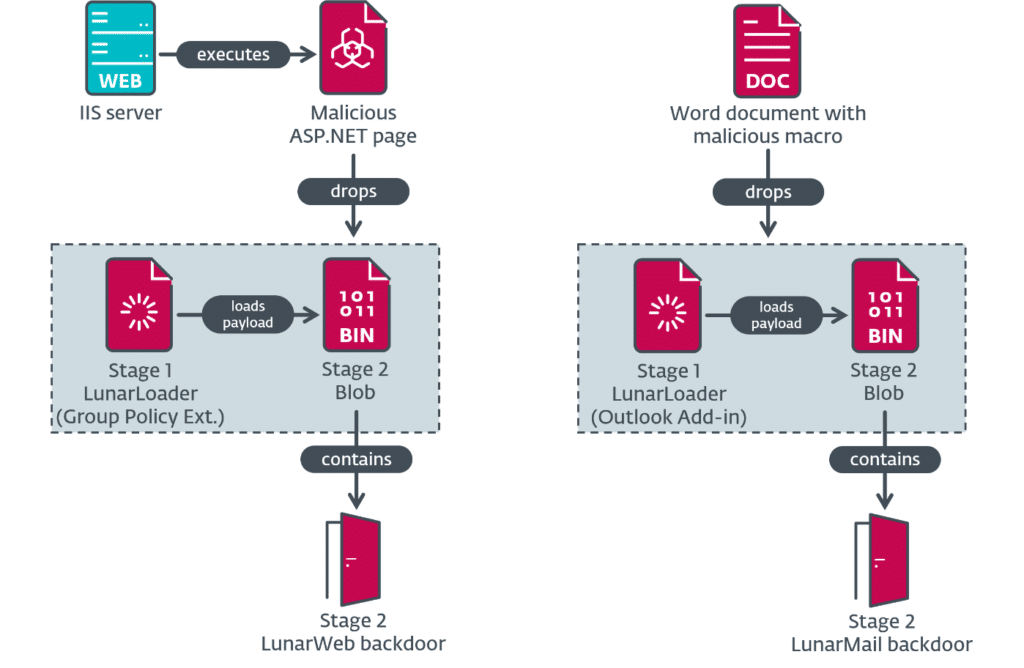

Catena di attacco Lunar

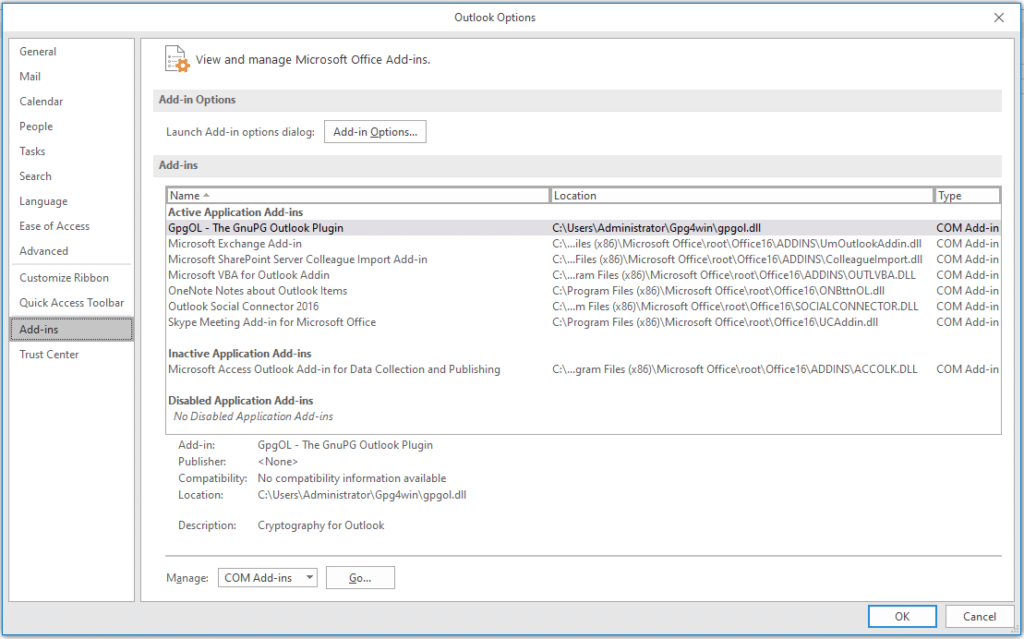

Secondo il rapporto di ESET, l’attacco inizia con email di spear-phishing contenenti file Word con macro dannose per installare la backdoor LunarMail. Questo stabilisce la persistenza creando un componente aggiuntivo di Outlook che si attiva ogni volta che il client di posta viene avviato.

I ricercatori hanno anche osservato l’uso potenziale di uno strumento di monitoraggio di rete open-source mal configurato, Zabbix, per distribuire il payload LunarWeb. Questo componente viene eseguito tramite una richiesta HTTP con una password specifica, decrittando ed eseguendo i componenti del loader e del backdoor.

Funzionamento della backdoor Lunar

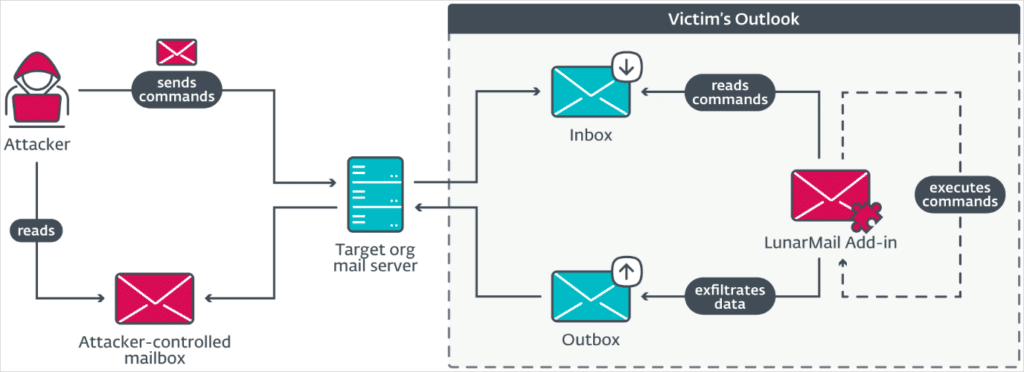

LunarWeb e LunarMail sono progettati per una sorveglianza prolungata e nascosta, il furto di dati e il mantenimento del controllo sui sistemi compromessi. LunarWeb è utilizzato sui server, emulando traffico legittimo e nascondendo comandi in file di immagini tramite steganografia.

LunarMail si installa su workstation con Microsoft Outlook, usando un sistema di comunicazione basato su email per lo scambio di dati con il server C2.

Tecniche di persistenza e attacco

I malware Lunar utilizzano tecniche sofisticate per mantenere la loro presenza sui dispositivi infetti, inclusi estensioni delle policy di gruppo, sostituzione di DLL di sistema e distribuzione come parte di software legittimi. I payload vengono decrittati da un loader chiamato LunarLoader usando cifrature RC4 e AES-256.

Attribuzione e sofisticazione degli attacchi

Le somiglianze nei TTP (tattiche, tecniche e procedure) osservate indicano che il toolset Lunar è stato sviluppato e operato da individui multipli, con vari gradi di sofisticazione nelle compromissioni. Gli attacchi più recenti hanno rivelato che i backdoor sono stati utilizzati in operazioni non rilevate dal 2020.

Indicatori di compromissione

ESET ha fornito una lista di indicatori di compromissione (IoC) per file, percorsi, rete e chiavi di registro osservati negli ambienti compromessi. La lista completa è disponibile qui.

Inchieste1 settimana fa

Inchieste1 settimana faPerchè il motore di ricerca OpenAI fa paura ai giornalisti?

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta arriva l’intelligenza artificiale per la Pubblicità

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faTikTok: azione legale contro Stati Uniti per bloccare il divieto

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta testa la condivisione incrociata da Instagram a Threads

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faX sotto indagine dell’Unione Europea

Robotica6 giorni fa

Robotica6 giorni faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Smartphone1 settimana fa

Smartphone1 settimana faXiaomi 14 e 14 Ultra, problemi di condensa nelle fotocamere

Smartphone1 settimana fa

Smartphone1 settimana faGoogle Pixel 8a vs Pixel 8: quale scegliere?