Daniel Kaye è stato citato in giudizio con l’accusa di frode di dispositivi di accesso e associazione a delinquere finalizzata al riciclaggio di denaro. Le accuse di Kaye derivano dalla sua presunta gestione di The Real Deal, un mercato del Dark Web che vendeva, tra l’altro, strumenti di hacking e credenziali di accesso rubate, e dal riciclaggio dei fondi ricevuti da tale mercato.”Mentre viveva all’estero, l’imputato avrebbe gestito un sito web illegale che rendeva disponibili per l’acquisto strumenti di hacking e credenziali di accesso, comprese quelle delle agenzie governative statunitensi”, ha dichiarato il procuratore Ryan K. Buchanan. “Questo caso ci ricorda, in occasione del National Cybersecurity Awareness Month, che le forze dell’ordine federali faranno in modo che coloro che sono accusati di aver violato le leggi degli Stati Uniti debbano affrontare il loro giorno in tribunale, indipendentemente da dove risiedano nel mondo”.

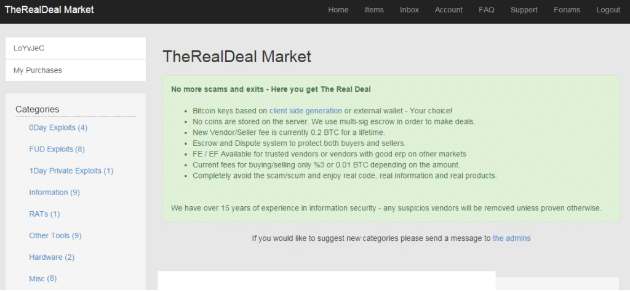

“Questo caso è un esempio della nostra costante determinazione a collaborare con i nostri partner internazionali per far sì che i criminali siano ritenuti responsabili, a prescindere da quanto sofisticate siano le loro frodi informatiche o dalla loro posizione geografica”, ha dichiarato Keri Farley, Agente Speciale a capo dell’FBI di Atlanta. “Questa incriminazione sia un messaggio che l’FBI e i nostri partner attribuiscono un’alta priorità alle indagini e al perseguimento degli hacker che si intromettono nelle nostre infrastrutture e minacciano la sicurezza personale dei nostri cittadini”. Secondo il Procuratore Buchanan, le accuse e le altre informazioni presentate in tribunale: Kaye avrebbe gestito The Real Deal, un mercato del Dark Web per articoli illeciti, tra cui credenziali di accesso ad account rubati per computer del governo degli Stati Uniti; credenziali di accesso ad account rubati per social media e conti bancari; informazioni rubate su carte di credito; informazioni personali identificabili rubate; droghe illegali; botnet e strumenti di hacking per computer. Il mercato era organizzato in categorie, come “Codice di exploit”, “Contraffazioni”, “Droghe”, “Frodi e altro”, “Dati governativi” e “Armi”. Il mercato permetteva ai venditori di creare account e di elencare i propri prodotti. Questi venditori mantenevano pagine di profilo che offrivano un sistema di valutazione in cui gli acquirenti potevano classificare i venditori.L’accusa sostiene che Kaye ha messo in vendita su The Real Deal le credenziali di accesso ai computer del governo degli Stati Uniti appartenenti al Servizio Postale degli Stati Uniti, alla National Oceanic and Atmospheric Administration, ai Centers for Disease Control and Prevention, alla National Aeronautics and Space Administration e alla U.S. Navy. L’accusa sostiene inoltre che Kaye, insieme a uno o più individui noti come “thedarkoverlord”, trafficava in numeri di previdenza sociale rubati e che Kaye possedeva 15 o più credenziali di accesso rubate per Twitter e LinkedIn. Infine, l’accusa sostiene che Kaye ha riciclato la criptovaluta ottenuta da The Real Deal attraverso Bitmixer.io, un sito web che offriva servizi di “miscelazione” di Bitcoin e, attraverso il suo algoritmo di “miscelazione”, cercava di mantenere i suoi utenti anonimi, privati e immuni da analisi di tracciamento della blockchain di Bitcoin.

Il 13 aprile 2021, un gran giurì federale ha presentato un’accusa che incrimina Kaye con cinque capi d’imputazione per frode di dispositivi di accesso per sollecitazione non autorizzata, in violazione del 18 U.S.C. § 1029(a)(6), un capo d’imputazione per uso e traffico di dispositivi di accesso non autorizzati, in violazione del 18 U. S.C. § 1029(6). U.S.C. § 1029(a)(2), due accuse di possesso di dispositivi di accesso non autorizzati e contraffatti, in violazione del 18 U.S.C. § 1029(a)(3), e un’accusa di associazione a delinquere finalizzata al riciclaggio di denaro, in violazione del 18 U.S.C. § 1956(h). Kaye era all’estero al momento della presentazione dell’accusa e, nel settembre 2022, ha acconsentito alla sua estradizione da Cipro agli Stati Uniti. Daniel Kaye, noto anche come “Popopret”, “Bestbuy”, “TheRealDeal”, “Logger”, “David Cohen”, “Marc Chapon”, “UserL0ser”, “Spdrman”, “Dlinch Kravitz”, “Fora Ward” e “Ibrahim Sahil”, 34 anni, di Londra, Inghilterra, è stato citato in giudizio davanti al giudice magistrato Linda T. Walker. Si ricorda ai cittadini che l’atto d’accusa contiene solo i capi d’imputazione. L’imputato è presunto innocente e sarà onere del governo dimostrare la sua colpevolezza oltre ogni ragionevole dubbio al processo.Su questo caso sta indagando il Federal Bureau of Investigation. Anche l’Ufficio per gli Affari Internazionali del Dipartimento di Giustizia, il Ministero della Giustizia e dell’Ordine Pubblico di Cipro, la Polizia di Cipro, il Bundeskriminalamt tedesco e la National Crime Agency del Regno Unito hanno assistito in questa indagine.