Sicurezza Informatica

Il futuro del SIEM: l’adozione dell’analisi predittiva

Tempo di lettura: 2 minuti. L’evoluzione del SIEM (Security Information and Event Management) si orienta verso l’analisi predittiva, offrendo una protezione proattiva contro le minacce emergenti.

SIEM è uno strumento fondamentale che offre monitoraggio e analisi in tempo reale degli eventi legati alla sicurezza e tracciamento dei dati di sicurezza per scopi di conformità o audit. Tuttavia, con la crescente sofisticazione delle minacce, le soluzioni SIEM devono evolversi. La chiave per il futuro del SIEM risiede nell’analisi predittiva e nel machine learning.

Cos’è l’analisi predittiva?

L’analisi predittiva è un tipo di analisi avanzata che utilizza modellazione statistica, tecniche di data mining e machine learning per prevedere risultati futuri basandosi sui dati storici. Le organizzazioni la utilizzano per identificare rischi e opportunità trovando schemi nei dati. Questa analisi è strettamente legata al big data e alla data science, con tecniche come la regressione logistica e lineare, le reti neurali e gli alberi decisionali utilizzati per fare previsioni.

SIEM con analisi predittiva vs SIEM tradizionale

L’analisi di sicurezza ha un ruolo cruciale nel monitoraggio delle minacce e nelle indagini sugli incidenti. Si concentra sulla scoperta e comprensione di schemi di attacco cibernetico sia noti che sconosciuti. Questa capacità è prevista per avere un impatto significativo nell’identificare rapidamente minacce nascoste, tracciare gli aggressori e prevedere futuri attacchi con maggiore precisione. L’approccio tradizionale alla sicurezza informatica si concentra sulla rilevazione di malware attraverso la scansione del traffico in entrata utilizzando firme di malware. Questo metodo ha i suoi limiti, in quanto può rilevare solo minacce già note.

Benefici dell’analisi predittiva nel SIEM

L’adozione dell’analisi predittiva nel SIEM offre diversi vantaggi rispetto alle soluzioni SIEM tradizionali:

- Rilevazione precoce delle minacce: L’analisi predittiva può identificare potenziali minacce prima che si verifichino.

- Maggiore precisione: L’analisi predittiva migliora l’accuratezza della rilevazione delle minacce riducendo significativamente i falsi positivi.

- Efficienza aumentata: Automatizzando compiti di data science e ingegneria dei dati, l’analisi predittiva libera i team IT e di sicurezza per concentrarsi su compiti più strategici.

Esempi di analisi predittiva nel SIEM

Gli esempi includono l’analisi del comportamento degli utenti e delle entità (UEBA) e la rilevazione e risposta della rete (NDR). L’UEBA è particolarmente efficace nel rilevare minacce interne, mentre gli strumenti NDR sono efficaci nel rilevare minacce che potrebbero sfuggire agli strumenti di sicurezza tradizionali.

Come QRadar SIEM può supportare con l’analisi predittiva

IBM QRadar SIEM User Behavior Analytics (UBA) utilizza un add-on di machine learning che potenzia l’app UBA. QRadar SIEM ha anche NDR integrato, che monitora i dati del flusso di rete chiave, aumentando l’ambito di protezione.

Il futuro della cybersecurity

L’analisi predittiva nel SIEM rappresenta il futuro della cybersecurity. Le soluzioni SIEM che utilizzano l’analisi predittiva offrono numerosi vantaggi rispetto al SIEM tradizionale. La domanda è: sei pronto per il futuro della cybersecurity?

Sicurezza Informatica

GhostStripe provoca incidenti nei veicoli autonomi di Baidu e Tesla

Tempo di lettura: 2 minuti. Ricercatori dimostrano come manipolare i sensori CMOS per far sì che veicoli autonomi ignoreranno i segnali stradali successo fino al 97%.

Un team di ricercatori principalmente basati in università di Singapore ha dimostrato come sia possibile attaccare i veicoli autonomi manipolando i sensori basati su visione computerizzata. L’attacco, che mira ai sistemi usati da marchi come Tesla e Baidu Apollo, potrebbe causare gravi rischi per la sicurezza, rendendo i veicoli incapaci di riconoscere i segnali stradali.

Dettagli del metodo di attacco “GhostStripe”

La tecnica, denominata “GhostStripe”, sfrutta la vulnerabilità dei sensori a semiconduttori di ossido metallico complementare (CMOS), che catturano un’immagine linea per linea. Modificando rapidamente la luce di diodi lampeggianti, i ricercatori sono stati in grado di alterare la percezione del colore di un segnale stradale da parte della camera. Questo porta a una distorsione tale che il sistema di classificazione basato su reti neurali profonde non riesce a riconoscere il segnale.

Successo e implicazioni dell’attacco

Gli esperimenti condotti su strada con vere e proprie insegne stradali hanno mostrato un tasso di successo del 94% per GhostStripe1 e del 97% per GhostStripe2, suggerendo una grave minaccia per la sicurezza e l’affidabilità dei veicoli autonomi. L’attacco GhostStripe1 non richiede accesso diretto al veicolo e utilizza un tracciatore per monitorare la posizione in tempo reale del veicolo e regolare il lampeggio dei LED di conseguenza. Al contrario, GhostStripe2 è un attacco mirato che richiede l’accesso al veicolo, probabilmente durante la manutenzione, per posizionare un trasduttore sul filo di alimentazione della camera.

Considerazioni ambientali e contrattacchi

L’efficacia dell’attacco diminuisce con l’aumento della luce ambientale, che può sovrastare la luce dell’attacco. Questo suggerisce che i criminali informatici dovrebbero considerare tempo e luogo quando pianificano un attacco. Come contromisure, si potrebbero sostituire le fotocamere CMOS con dispositivi a dispositivi di carica accoppiata (CCD) o randomizzare la cattura dell’immagine di linea.

Questo studio si unisce a una serie di ricerche che hanno sfruttato input avversari per ingannare i sistemi di reti neurali dei veicoli autonomi. Mentre le tecnologie AI e di veicolo autonomo continuano a evolversi, rimangono significative preoccupazioni per la sicurezza che devono essere affrontate per garantire la protezione contro attacchi simili.

Sicurezza Informatica

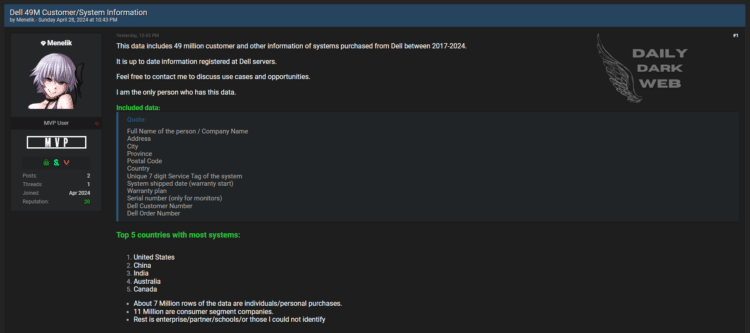

Disastro Dell: violazione dati di 49 Milioni di clienti

Tempo di lettura: 2 minuti. Dell annuncia una violazione dei dati che ha esposto nomi e indirizzi di 49 milioni di clienti. Scopri i dettagli e le misure adottate dall’azienda

Dell ha recentemente annunciato una violazione dei dati che ha colpito circa 49 milioni di clienti, mettendo a rischio nomi e indirizzi fisici degli utenti. Questa fuga di informazioni riguarda un portale di Dell che conteneva dati relativi agli acquisti effettuati dai clienti.

Dettagli della violazione

Le informazioni accessibili includono i nomi dei clienti, gli indirizzi fisici, e dettagli specifici dell’ordine come il tag di servizio, la descrizione dell’articolo, la data dell’ordine e le informazioni sulla garanzia. Importante notare che non sono state compromesse informazioni finanziarie o di pagamento, indirizzi email o numeri di telefono.

Nonostante l’entità dei dati violati, Dell ha minimizzato l’impatto dell’incidente, sostenendo che non ci sia un rischio significativo per i clienti data la natura delle informazioni coinvolte.

Risposta e misure di Dell

Dell ha avviato un’indagine sull’incidente, collaborando con le forze dell’ordine e una società di analisi forense di terze parti. La società ha iniziato a notificare ai clienti la violazione, pur non rivelando il numero esatto di individui colpiti o i dettagli su come sia avvenuto l’accesso non autorizzato ai dati. Dell ha anche rifiutato di commentare un post su un forum di hacking che affermava la vendita di un database contenente dati di 49 milioni di clienti, acquisiti tra il 2017 e il 2024.

Implicazioni e consigli

Sebbene Dell sostenga che la violazione non presenti rischi significativi, l’accesso non autorizzato a nomi e indirizzi fisici può potenzialmente esporre i clienti a truffe mirate o altre forme di attacchi, come phishing fisico o digitale. È consigliabile per i clienti di Dell rimanere vigili e scettici di qualsiasi comunicazione non sollecitata che richieda azioni personali o informazioni.

Questo incidente sottolinea l’importanza di proteggere le informazioni dei clienti e la necessità per le aziende di adottare misure di sicurezza rigorose per prevenire violazioni dei dati. Per i clienti colpiti, resta essenziale monitorare attentamente eventuali attività sospette e seguire le raccomandazioni fornite da Dell per la gestione delle conseguenze della violazione.

Sicurezza Informatica

Nuove Linee Guida “Secure by Design” e aggiornamenti su ICS

Tempo di lettura: < 1 minuto. Scopri le nuove linee guida “Secure by Design” e gli aggiornamenti sugli avvisi ICS rilasciati da CISA per rafforzare la sicurezza dei sistemi critici.

L’ASD’s ACSC (Australian Signals Directorate’s Australian Cyber Security Centre), insieme a CISA (Cybersecurity and Infrastructure Security Agency degli Stati Uniti), CCCS (Canadian Centre for Cyber Security), NCSC-UK (National Cyber Security Centre del Regno Unito), e NCSC-NZ (National Cyber Security Centre della Nuova Zelanda) hanno rilasciato una nuova guida intitolata “Secure by Design Choosing Secure and Verifiable Technologies“. Questa guida è stata sviluppata per aiutare le organizzazioni a considerare la sicurezza fin dalla fase di progettazione durante l’acquisizione di prodotti e servizi digitali.

La guida offre una serie di considerazioni interne ed esterne e propone domande esemplificative da utilizzare in ogni fase del processo di approvvigionamento. Inoltre, fornisce indicazioni ai produttori su come allineare i loro processi di sviluppo ai principi e alle pratiche del design sicuro. CISA e i partner incoraggiano tutte le organizzazioni a consultare la guida per fare scelte sicure e informate nell’acquisizione di prodotti e servizi digitali, e sollecitano i produttori di software a integrare i principi del design sicuro nelle loro pratiche.

Aggiornamenti sui Sistemi di Controllo Industriale

CISA ha anche rilasciato due nuovi avvisi sui sistemi di controllo industriale (ICS) il 7 maggio 2024. Questi avvisi forniscono informazioni tempestive su problemi di sicurezza attuali, vulnerabilità e exploit che riguardano i sistemi ICS. Si incoraggia gli utenti e gli amministratori a consultare gli avvisi ICS per dettagli tecnici e mitigazioni suggerite.

- ICSA-24-128-01 PTC Codebeamer

- ICSA-24-128-02 SUBNET Substation Server

Implicazioni e raccomandazioni

Questi sviluppi sottolineano l’importanza della collaborazione internazionale nella lotta contro le minacce alla sicurezza informatica e l’importanza di adottare un approccio proattivo alla sicurezza, in particolare nei settori critici come i sistemi di controllo industriale. Le organizzazioni sono invitate a rimanere vigili, a educare continuamente il personale e a implementare le migliori pratiche di sicurezza, come il secure by design, raccomandate da enti affidabili come CISA.

Inchieste2 settimane fa

Inchieste2 settimane faPapa Francesco sarà al G7 e l’Italia festeggia il DDL AI

Cyber Security2 settimane fa

Cyber Security2 settimane faACN: tutto quello che c’è da sapere sulla relazione annuale 2023

Economia2 settimane fa

Economia2 settimane faApple, Regno Unito vuole più sicurezza informatica e l’Europa indica iPadOS Gatekeeper

Editoriali1 settimana fa

Editoriali1 settimana faChip e smartphone cinesi ci avvisano del declino Occidentale

Inchieste7 giorni fa

Inchieste7 giorni faRansomware in Italia: come cambia la percezione del fenomeno nell’IT

Economia1 settimana fa

Economia1 settimana faInternet via satellite: progetto europeo IRIS² in grande difficoltà

Economia1 settimana fa

Economia1 settimana faApple: cala il fatturato, preoccupazioni per il DOJ e speranze dal nuovo iPad

Editoriali5 giorni fa

Editoriali5 giorni faAnche su Giovanna Pedretti avevamo ragione