Sicurezza Informatica

L’Iran ha paura di una nuova Stuxnet: cresce rischio attacchi cibernetici

Tempo di lettura: 3 minuti. Non solo difendersi dagli USA, ma armare i social per sconfiggere la minaccia propagandistica occidentale.

L’Iran ha dichiarato di aver scoperto i dettagli di un recente attacco informatico alla municipalità di Teheran, ma che nessuna informazione è andata persa a causa dell’attacco.

Le affermazioni sono state fatte in un articolo dell’agenzia iraniana Tasnim News e si basano sui commenti del Brig.-Gen. Gholam Reza Jalali, comandante dell’Organizzazione della Difesa Civile. Nel 2019 ha dichiarato che “nell’ambito di tali minacce, abbiamo raggiunto notevoli capacità e possiamo facilmente sventare questo tipo di attacchi“. Già nel 2017 aveva messo in guardia sulle minacce informatiche degli Stati Uniti all’Iran.

Il contesto generale dei commenti di Jalali non è chiaro. In passato ha affermato che i Paesi della regione stanno “complottando contro il Paese per colpire la sua infrastruttura informatica“. La guerra informatica è aumentata in generale nella regione. L’Iran è stato colpito in passato, rivendicando attacchi informatici a un porto.

Nel Paese ci sono 51 città con più di 200.000 abitanti, ha detto, e si coordinano sui piani di difesa urbana. Ha sottolineato l’importanza di nuove leggi, nella speranza di migliorare la sicurezza e dare priorità alla difesa civile.

Conoscenza informatica

Jalali ha anche sottolineato l’importanza della tecnologia informatica, che ha visto una crescita “esplosiva” negli ultimi anni, affermando che “ha portato con sé vantaggi, minacce e svantaggi“. I Paesi stranieri che sono più bravi dell’Iran in campo informatico possono “approfittarne contro il Paese“, ha detto Jalali.

“Il fatto è che lo sviluppo delle conoscenze informatiche ha portato all’emergere di nuovi concetti come la guerra informatica“. Si tratta di “una guerra che si è sviluppata in vari campi, soprattutto negli ultimi anni, che ha creato nuovi modelli di guerra“, ha detto. “Per esempio, vediamo l’uso delle capacità informatiche nella guerra militare, che ha cambiato completamente il campo di guerra rispetto al passato“.

“Il fatto è che lo sviluppo delle conoscenze informatiche ha portato alla nascita di nuovi concetti come la guerra informatica“.

Ha fatto riferimento a precedenti minacce di virus informatici, come Stuxnet, più di un decennio fa. Ha ricordato i danni subiti da Natanz a causa del virus. “Infiltrarsi nelle infrastrutture, nascondersi, diffondersi, raccogliere, raccogliere e inviare informazioni, ricevere ordini di demolizione ed eseguire demolizioni, queste capacità hanno portato all’emergere di un nuovo e avanzato modello di minacce informatiche sotto forma di guerra informatica alle infrastrutture”.

Il comandante della Difesa civile ha anche sottolineato l’importanza di “armare le reti sociali, [che] è un altro tipo di nuova guerra informatica“. Ha affermato che “nell’attaccare il sistema di gestione del carburante del Paese, abbiamo assistito a un modello combinato di guerra informatica che mira ad attaccare le infrastrutture, a interrompere i servizi e a generare insicurezza“. Il cyberspazio, in particolare, colpisce gli utenti modificando e influenzando le menti, le percezioni, le credenze, i valori, la memoria e i sistemi decisionali”.

L’ufficiale iraniano ha affermato che ogni Paese si trova oggi ad affrontare minacce che sono “proporzionali ai suoi asset nel cyberspazio” e sono “esposti alle minacce in questo settore, ovviamente, con modelli diversi… stiamo assistendo a due tipi di attacchi nel campo del cyber“. Si tratta di dispositivi colpiti e anche di “armi” informatiche che sono “progettate per attacchi precisi, specializzati e distruttivi. I nostri nemici, come gli Stati Uniti e il regime sionista, stanno minacciando l’Iran con attacchi informatici nelle loro strategie aperte e ufficiali“.

Jalali afferma che il primo scopo delle recenti minacce all’Iran è quello di tagliare i servizi al pubblico. “Il secondo obiettivo è quello di amplificare l’effetto dell’interruzione dei servizi nella mente della popolazione e il terzo è quello di valutare l’effetto di sicurezza di questo ampliamento sulla popolazione“. Ciò significa che le minacce informatiche possono anche significare diffondere informazioni contro il regime e indurre la gente a diffondere voci, il che significa che “la gente stessa contribuirà a facilitare il passaggio della crisi“.

Ha accusato il governo precedente di essere “pigro” nella gestione del cyberspazio. “Crediamo che in un ambiente del genere ci sia bisogno di leggi e regolamenti, perché questa volgarità [pigrizia] non produce altro che danni all’interesse nazionale“.

Jalili ha affermato che negli ultimi anni ci sono state 200 esercitazioni informatiche nel Paese. Si è cercato di proteggere tutte le infrastrutture dell’Iran. “Poiché le municipalità di tutto il mondo sono obbligate a fornire servizi semplici ai cittadini, non utilizzano sistemi di sicurezza sofisticati e molte delle informazioni a loro disposizione mancano di classificazione delle informazioni“, ha affermato.

Quando il comune di Teheran è stato colpito, i difensori informatici iraniani hanno dovuto interrompere temporaneamente i servizi per diverse ore per cercare di individuare il problema. “Nel frattempo, alcune telecamere del traffico cittadino che hanno avuto problemi a causa del virus, sono tornate rapidamente in funzione grazie al rilevamento del virus e alla pulizia dei sistemi“. Sostiene che nessuna informazione è andata persa.

Il capo della protezione civile ha chiesto al governo di riconoscere le minacce e di implementare il supporto adeguato per l’organizzazione della protezione civile.

Sicurezza Informatica

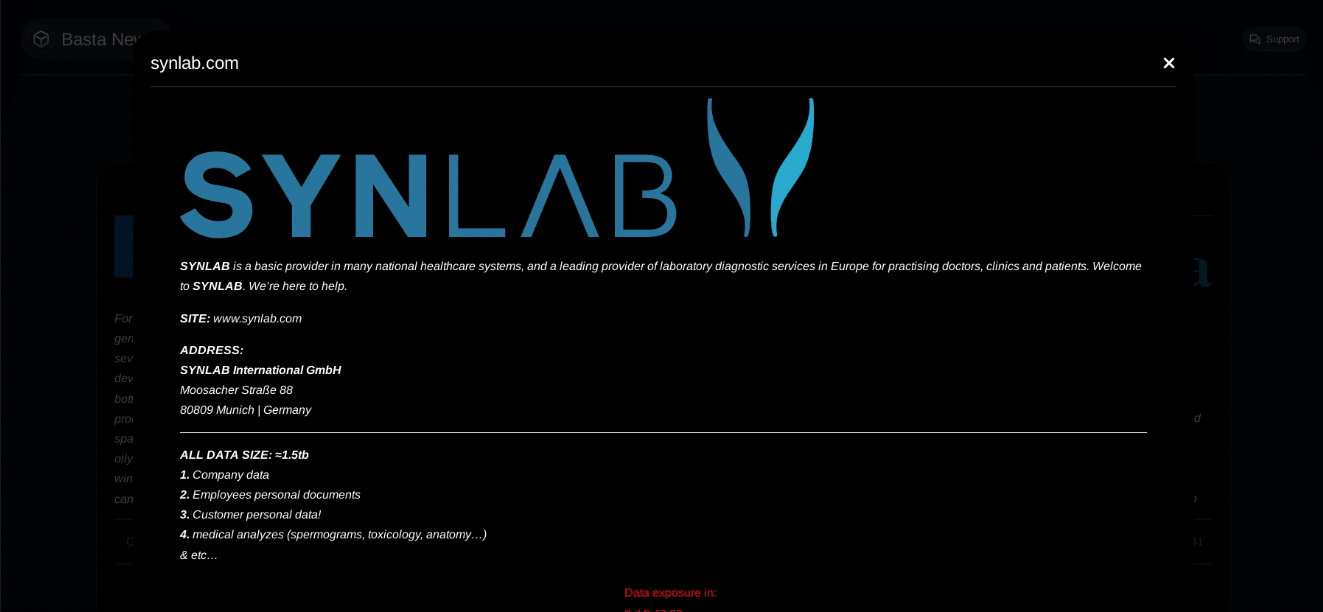

Black Basta Ransomware è diventato un problema mondiale

Tempo di lettura: 2 minuti. Black Basta Ransomware ha colpito più di 500 entità in vari settori, sottolineando la crescente minaccia di attacchi ransomware

L’operazione ransomware-as-a-service (RaaS) nota come Black Basta ha mirato a oltre 500 entità private e infrastrutture critiche in Nord America, Europa e Australia. Questa attività aggressiva ha iniziato da aprile 2022 e continua a rappresentare una significativa minaccia per la sicurezza informatica globale.

Dettagli dell’Attacco

Secondo un avviso congiunto pubblicato da CISA, FBI, HHS e MS-ISAC, Black Basta ha criptato e sottratto dati da almeno 12 dei 16 settori di infrastrutture critiche definiti. Gli attaccanti hanno utilizzato tecniche di accesso iniziale comuni come il phishing e l’exploit di vulnerabilità note, seguendo un modello di doppia estorsione che combina la criptazione dei sistemi e l’esfiltrazione dei dati.

Metodologie di Attacco

Le catene di attacco di Black Basta hanno incluso l’uso di strumenti come il SoftPerfect network scanner per la scansione di reti, BITSAdmin, beacon di Cobalt Strike, ConnectWise ScreenConnect e PsExec per il movimento laterale, Mimikatz per l’escalation dei privilegi, e RClone per l’esfiltrazione dei dati prima della criptazione.

Implicazioni per le organizzazioni

Le organizzazioni sanitarie sono diventate bersagli particolarmente attraenti per i cybercriminali a causa della loro dipendenza dalla tecnologia, l’accesso a informazioni sanitarie personali e l’impatto unico delle interruzioni sulla cura dei pazienti. Questo eleva l’urgenza di adottare misure di sicurezza rafforzate per proteggere le informazioni sensibili e le operazioni critiche.

Panorama del Ransomware

Il panorama del ransomware è in continuo cambiamento, con una diminuzione del 18% dell’attività nel primo trimestre del 2024, principalmente a causa delle operazioni delle forze dell’ordine contro gruppi come ALPHV (aka BlackCat) e LockBit. Nonostante le sfide, nuovi gruppi ransomware continuano a emergere, dimostrando la capacità di adattamento e rebranding rapido di questi attori minacciosi.

L’escalation di attacchi da parte di Black Basta sottolinea la crescente sofisticatezza e l’aggressività dei gruppi ransomware. È imperativo che le organizzazioni di tutti i settori rafforzino le loro difese e collaborino con agenzie governative per mitigare queste minacce pervasive e potenzialmente devastanti. Questi sviluppi rappresentano un campanello d’allarme per la comunità globale, evidenziando la necessità di una vigilanza continua e di strategie di sicurezza avanzate per contrastare le minacce ransomware in evoluzione.

CISA e Partner rilasciano Avvisi di Sicurezza sul Ransomware Black Basta

La Cybersecurity and Infrastructure Security Agency (CISA), in collaborazione con il Federal Bureau of Investigation (FBI), il Department of Health and Human Services (HHS) e il Multi-State Information Sharing and Analysis Center (MS-ISAC), ha pubblicato un avviso congiunto di sicurezza informatica riguardante il ransomware Black Basta.

Dettagli dell’Avviso

Il ransomware Black Basta, identificato per la prima volta nell’aprile 2022, è descritto come una variante ransomware-as-a-service (RaaS). Gli affiliati di Black Basta hanno preso di mira oltre 500 entità nel settore privato e nelle infrastrutture critiche, inclusi gli enti sanitari, in Nord America, Europa e Australia. L’avviso mira a fornire ai difensori della cybersecurity tattiche, tecniche e procedure (TTP) e indicatori di compromissione (IOC) utilizzati dagli affiliati di Black Basta, identificati tramite indagini dell’FBI e report di terze parti.

Consigli per la mitigazione

CISA e i partner consigliano alle organizzazioni di esaminare e implementare le mitigazioni fornite nell’avviso congiunto per ridurre la probabilità e l’impatto degli incidenti ransomware, inclusi quelli di Black Basta. Per ulteriori informazioni, si consiglia di consultare StopRansomware.gov e la #StopRansomware Guide. Questo avviso evidenzia la crescente minaccia rappresentata da varianti ransomware come Black Basta e sottolinea l’importanza della collaborazione e della condivisione delle informazioni tra agenzie governative e organizzazioni private per combattere efficacemente queste minacce. Le organizzazioni sono incoraggiate a prendere sul serio queste raccomandazioni e a rafforzare le loro difese contro le avanzate minacce cyber.

Sicurezza Informatica

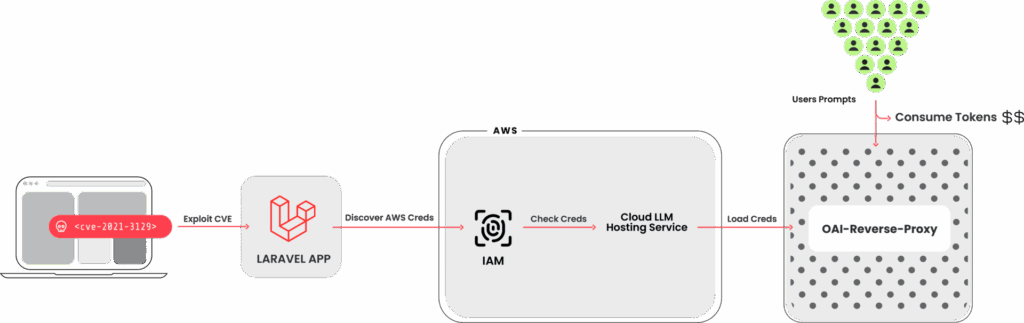

LLMjacking: nuova minaccia AI con credenziali Cloud Rubate

Tempo di lettura: 2 minuti. Scopri LLMjacking, un attacco che usa credenziali cloud rubate per abusare di servizi AI e generare costi enormi per le vittime.

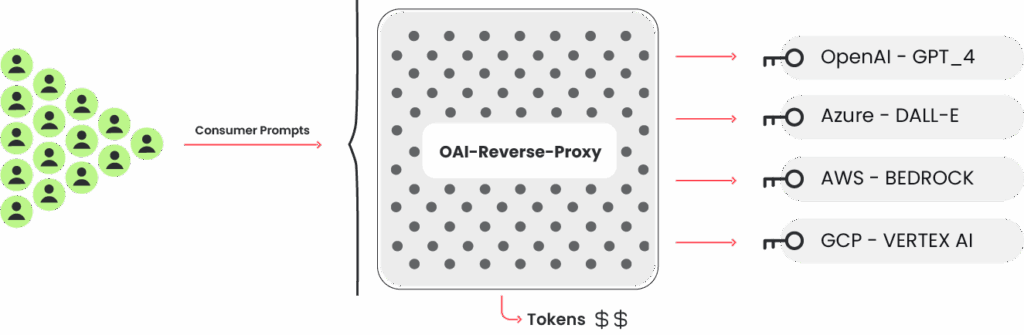

Il fenomeno noto come LLMjacking sta emergendo come una nuova e significativa minaccia nel panorama della sicurezza informatica. Utilizzando credenziali cloud rubate, gli attaccanti hanno mirato a servizi AI basati su grandi modelli linguistici (LLM), generando costi ingenti per le vittime.

Dettagli dell’attacco LLMjacking

Recentemente, il team di ricerca di Sysdig ha identificato un attacco di LLMjacking che sfrutta credenziali cloud compromesse per accedere e manipolare servizi LLM ospitati su cloud. L’attacco ha sfruttato una vulnerabilità nel sistema Laravel, specificamente la CVE-2021-3129, per rubare le credenziali.

Una volta ottenuto l’accesso, gli attaccanti hanno mirato a modelli LLM locali ospitati da fornitori di cloud, tra cui modelli di Claude da Anthropic. Hanno esfiltrato ulteriori credenziali cloud e tentato di accedere a diversi servizi di AI tra cui AWS Bedrock, Azure e GCP Vertex AI, senza effettuare legittime richieste LLM ma piuttosto per valutare le capacità delle credenziali rubate.

Impatto economico e Operativo

Se non scoperti, gli attacchi di questo tipo possono comportare costi di consumo LLM superiori a $46,000 al giorno per le vittime. Inoltre, l’abuso di tali servizi può bloccare l’uso legittimo dei modelli da parte delle organizzazioni colpite, interrompendo le operazioni aziendali.

Strategie di difesa e prevenzione

La prevenzione di tali attacchi richiede una gestione attenta delle vulnerabilità e delle credenziali. Strumenti come la monitorizzazione dei log cloud e l’analisi comportamentale possono rivelare attività sospette, permettendo alle organizzazioni di rispondere prontamente. La configurazione di log dettagliati e l’uso di politiche di sicurezza adeguate sono essenziali per proteggere l’ambiente cloud. L’analisi approfondita di LLMjacking sottolinea la crescente sofisticazione degli attacchi cyber e l’importanza di robuste misure di sicurezza e monitoraggio per proteggere le risorse cloud e i dati sensibili.

Sicurezza Informatica

Citrix “mitigate manualmente Bug del Client SSH PuTTY”

Tempo di lettura: < 1 minuto. Citrix avverte gli amministratori di mitigare manualmente un bug nel client SSH PuTTY che rischioso per la sicurezza delle chiavi SSH private

Citrix ha notificato ai suoi clienti la necessità di mitigare manualmente una vulnerabilità nel client SSH PuTTY che potrebbe permettere agli aggressori di rubare la chiave SSH privata di un amministratore di XenCenter. Questo problema, identificato come CVE-2024-31497, interessa diverse versioni di XenCenter per Citrix Hypervisor 8.2 CU1 LTSR che integrano PuTTY per stabilire connessioni SSH dai XenCenter ai VM guest.

Implicazioni del Bug

La vulnerabilità è stata scoperta da Fabian Bäumer e Marcus Brinkmann dell’Università di Ruhr Bochum. Essa è causata dal modo in cui le vecchie versioni del client SSH basato su Windows generano i nonce ECDSA (numeri crittografici unici temporanei) per la curva NIST P-521 utilizzata per l’autenticazione. Questo difetto può essere sfruttato se un attaccante controlla un VM guest e un amministratore di XenCenter utilizza quella chiave per autenticarsi al VM guest tramite una connessione SSH.

Consigli per la Mitigazione

Citrix ha rimosso il componente PuTTY a partire dalla versione XenCenter 8.2.6, e le versioni successive alla 8.2.7 non lo includono più. Tuttavia, gli amministratori che utilizzano versioni precedenti sono invitati a scaricare l’ultima versione di PuTTY e installarla al posto della versione inclusa nelle versioni più vecchie di XenCenter. Questo passaggio è essenziale per garantire la sicurezza delle connessioni SSH.

Azioni Alternative

Per gli utenti che non desiderano utilizzare la funzionalità “Open SSH Console”, Citrix suggerisce di rimuovere completamente il componente PuTTY. Coloro che vogliono mantenere l’uso attuale di PuTTY dovrebbero sostituire la versione installata nel loro sistema XenCenter con una versione aggiornata (almeno la versione 0.81).

Questo avviso di Citrix evidenzia l’importanza di mantenere aggiornati i componenti software e di adottare rapidamente le correzioni di sicurezza per proteggere le infrastrutture critiche. Gli amministratori devono essere vigili e proattivi nel gestire le minacce alla sicurezza per evitare potenziali breccie.

Economia2 settimane fa

Economia2 settimane faApple, Regno Unito vuole più sicurezza informatica e l’Europa indica iPadOS Gatekeeper

Editoriali2 settimane fa

Editoriali2 settimane faChip e smartphone cinesi ci avvisano del declino Occidentale

Inchieste1 settimana fa

Inchieste1 settimana faRansomware in Italia: come cambia la percezione del fenomeno nell’IT

Economia1 settimana fa

Economia1 settimana faInternet via satellite: progetto europeo IRIS² in grande difficoltà

Editoriali1 settimana fa

Editoriali1 settimana faAnche su Giovanna Pedretti avevamo ragione

L'Altra Bolla7 giorni fa

L'Altra Bolla7 giorni faJack Dorsey getta la spugna e lascia Bluesky

Smartphone1 settimana fa

Smartphone1 settimana faRichiesta di Class Action contro Samsung per il Galaxy S24 Ultra

Economia1 settimana fa

Economia1 settimana faCulture di lavoro a confronto: Meta vs Google