In un’epoca in cui la sicurezza informatica è diventata una priorità geopolitica, una minaccia subdola ma estremamente efficace emerge dal sottobosco del cybercrime internazionale. Si chiama Fast Flux, ed è oggi considerata dalle principali agenzie di intelligence dei Paesi Five Eyes – Stati Uniti, Regno Unito, Canada, Australia e Nuova Zelanda – come un pericolo per la sicurezza nazionale. Con una comunicazione congiunta, NSA, CISA, FBI e le rispettive controparti partner hanno illustrato in dettaglio il funzionamento di questa tecnica, le sue implicazioni strategiche e le modalità operative sempre più aggressive con cui viene impiegata.

Come funziona Fast Flux

Il principio alla base del Fast Flux è quello della continua rotazione degli indirizzi IP associati a un dominio malevolo. In questo modo, i criminali informatici riescono a nascondere server di comando e controllo, siti di phishing, marketplace illegali o nodi di diffusione malware, rendendoli di fatto introvabili attraverso i tradizionali strumenti di analisi della rete. Si tratta di una forma sofisticata di evasione che non sfrutta vulnerabilità nei sistemi, ma si insinua nella normalità del protocollo DNS, rendendo la sua rilevazione particolarmente complessa e costosa.

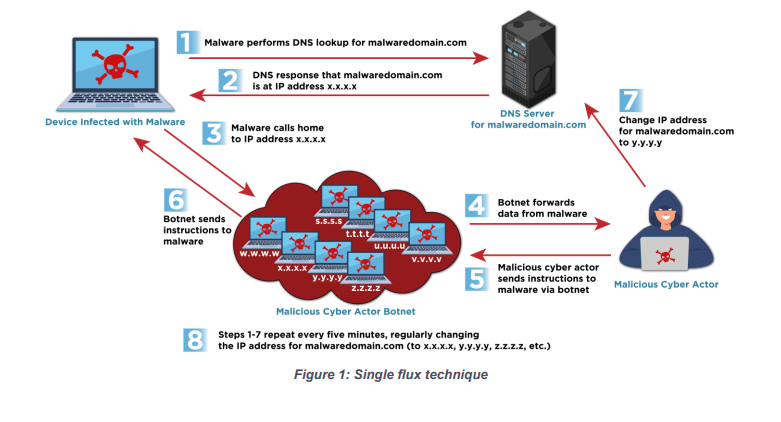

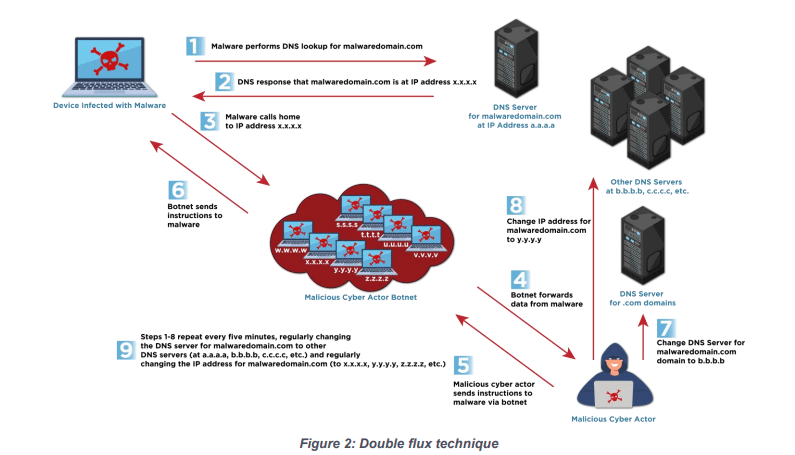

Le due varianti principali della tecnica – il cosiddetto “single flux” e il “double flux” – permettono di aggirare i meccanismi difensivi più evoluti. Nel primo caso, un singolo dominio risolve su una lunga lista di IP compromessi che si avvicendano con frequenza estrema; nel secondo, oltre agli IP, cambiano anche i server DNS stessi, introducendo un ulteriore livello di offuscamento. Il risultato è un’infrastruttura fluida, dinamica e resistente alle operazioni di blocco o sequestro, che rimane attiva anche dopo interventi da parte di CERT e forze dell’ordine.

Fast Flux non è una novità in senso stretto, ma la sua evoluzione recente ne ha potenziato radicalmente l’efficacia. È oggi una tecnica standard tra i gruppi di minaccia avanzati sponsorizzati da stati ostili, ma anche tra cybercriminali professionisti. Le sue applicazioni spaziano dallo spionaggio militare alle campagne ransomware. Gruppi come Gamaredon, collegato all’intelligence russa, l’hanno utilizzato per occultare infrastrutture C2, mentre ransomware come Hive e Nefilim si sono affidati a questa tecnica per mantenere operativi i server di pagamento e negoziazione, anche in seguito a operazioni internazionali di smantellamento.

Non meno preoccupante è l’adozione di Fast Flux da parte di servizi di hosting criminali, che lo offrono come parte di pacchetti commerciali a pagamento. In questo contesto, l’anonimato è garantito non solo dalla rotazione degli IP, ma anche dalla separazione funzionale tra chi gestisce l’infrastruttura e chi l’utilizza per attività illegali. È un modello di outsourcing del crimine cibernetico che replica le logiche dell’economia legale, con livelli di efficienza e resilienza un tempo inimmaginabili.

Difficoltà nella mitigazione e contromisure

A rendere ancora più insidioso il quadro è la crescente difficoltà nel rilevare e mitigare la presenza di Fast Flux. A differenza di un attacco tradizionale, qui non ci sono exploit o file infetti da intercettare. Le comunicazioni DNS avvengono in modo apparentemente lecito, e l’unico indizio può essere rintracciato nell’instabilità dei record IP, nei TTL insolitamente brevi o nella mancata coerenza tra i domini e le aree geografiche di risoluzione. Ma si tratta di segnali deboli, difficilmente riconoscibili senza sistemi avanzati di analisi comportamentale e una base dati condivisa tra enti pubblici, provider DNS e società private.

Le contromisure suggerite nel documento congiunto includono interventi su più livelli: dalla monitorizzazione continua dei flussi DNS, all’impiego di servizi di risoluzione DNS protetti, fino all’uso di tecniche di sinkholing, cioè il reindirizzamento del traffico sospetto verso nodi controllati dalle forze dell’ordine. Tuttavia, queste soluzioni richiedono una cooperazione internazionale strutturata, la condivisione immediata degli indicatori di compromissione e soprattutto un cambio di paradigma nel modo in cui si concepisce la sicurezza della rete.

Fast Flux non rappresenta solo una tecnica elusiva: è il simbolo di un cybercrime sempre più organizzato, in grado di replicare le logiche del cloud computing e della resilienza aziendale per scopi malevoli. Le minacce non si basano più su singole vulnerabilità, ma su infrastrutture complesse, capaci di adattarsi, riprendersi e continuare a operare anche in scenari di guerra digitale aperta.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Contrastare Fast Flux significa quindi ripensare la sicurezza informatica come architettura distribuita e cooperativa, capace di anticipare il nemico piuttosto che reagire passivamente ai suoi attacchi. È una sfida che riguarda non solo gli esperti, ma tutti gli attori della filiera digitale: dai provider agli utenti finali, dalle istituzioni alle aziende.