Sommario

Nel mese di aprile 2025 si registra un’escalation senza precedenti di attività cibernetiche orchestrate da gruppi APT sponsorizzati da stati nazionali, mirate a colpire infrastrutture critiche, asset cloud-native e reti militari. L’evoluzione di queste campagne dimostra che il dominio informatico non è più solo un ambito di competizione tecnologica, ma una vera e propria linea di frizione geopolitica, all’interno della quale si sviluppano operazioni strategiche capaci di produrre effetti tangibili nel mondo fisico.

Attraverso tecniche di spoofing avanzato, attacchi supply chain, compromissioni di ambienti containerizzati e impianti industriali, gli attori coinvolti puntano a ottenere il massimo impatto con la minima visibilità. L’uso di strumenti legittimi, protocolli standard e accessi amministrativi mascherati costituisce oggi la normalità delle operazioni ostili, rendendo l’identificazione delle intrusioni non più una questione di antivirus, ma di visibilità end-to-end e analisi comportamentale avanzata.

Compromissioni silenziose in Medio Oriente: intrusione in infrastruttura nazionale critica

L’unità FortiGuard ha rilevato, a metà aprile, una compromissione di livello strategico nei confronti di una rete operativa nazionale situata in un Paese non specificato del Medio Oriente. L’infrastruttura colpita supporta funzioni energetiche e sistemi di telecomunicazione industriale.

L’intrusione è avvenuta senza l’utilizzo di exploit pubblici o malware conosciuti, ma attraverso un insieme coerente di moduli PowerShell, strumenti di amministrazione remota legittimi e policy di gruppo manipolate per ottenere escalation dei privilegi.

Il fattore distintivo dell’attacco risiede nella sua persistenza operativa, mantenuta per settimane mediante schedulazioni sistemiche e comandi generati dinamicamente in base alla configurazione dei nodi. L’aggressore ha condotto una mappatura precisa dei controller di dominio, privilegiando l’esfiltrazione selettiva rispetto all’accesso massivo.

Secondo Fortinet, questo livello di esecuzione suggerisce la presenza di un gruppo APT sponsorizzato da uno stato sovrano, con capacità offensive sufficienti a operare su ambienti segmentati, sfruttando i meccanismi di trust impliciti presenti tra sottoreti OT e IT.

Il tentativo di dissimulare la presenza attraverso l’uso di componenti Windows firmati e pacchetti SMB anonimi ha impedito per diversi giorni l’identificazione dell’intrusione da parte dei sistemi SIEM locali. La scoperta è avvenuta solo grazie a un’analisi comportamentale retroattiva su eventi DNS fuori norma e tentativi di collegamento a indirizzi IP esterni con bassa reputazione ASN.

SLAAC spoofing e manipolazione IPv6: sorpasso tecnico nei protocolli di base

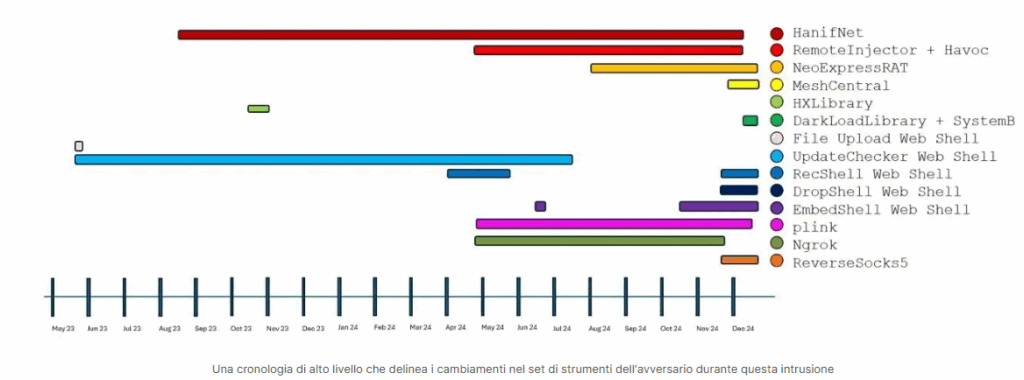

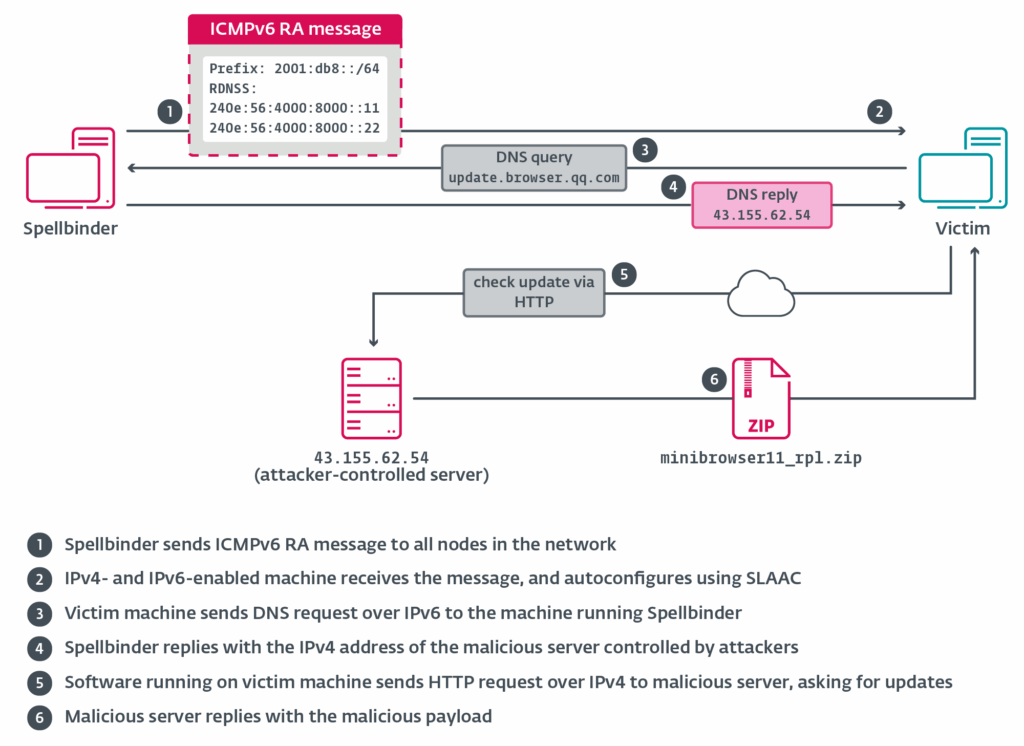

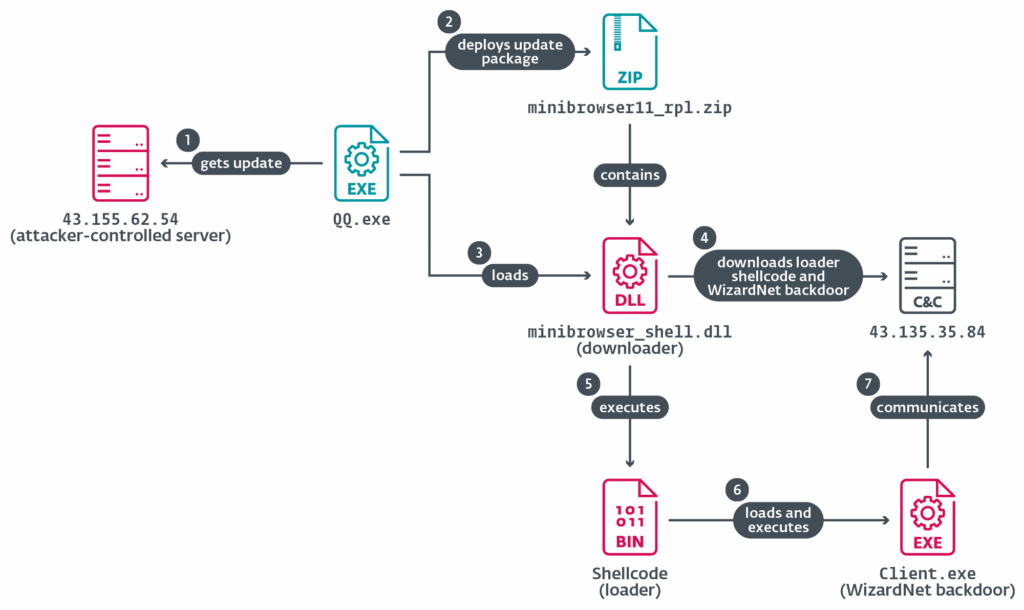

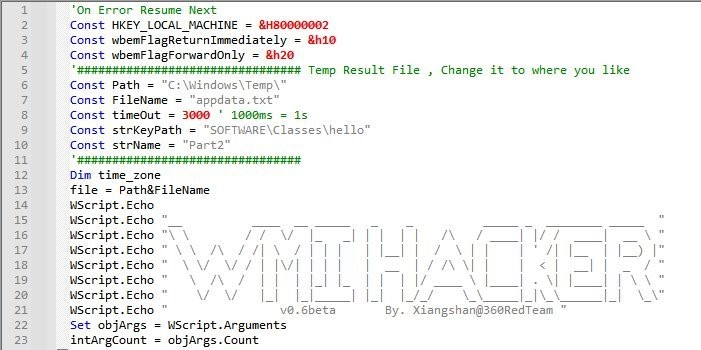

Uno dei rapporti più tecnicamente significativi pubblicati ad aprile è quello di ESET, che documenta le operazioni del gruppo TheWizards, classificato come entità APT allineata a interessi cinesi. La metodologia utilizzata è fondata sulla manipolazione del processo di autoconfigurazione IPv6 SLAAC, tecnica che consente a un host malevolo di impersonare un router valido all’interno di una rete LAN e quindi influenzare la routing table degli altri dispositivi.

L’attacco si sviluppa in tre fasi: prima l’host malevolo trasmette pacchetti RA (Router Advertisement) non autenticati sfruttando la mancata validazione dei prefissi; successivamente, inietta DNS IPv6 falsi attraverso pacchetti DHCPv6 combinati con richieste solicit; infine, stabilisce una relazione MITM nella quale intercetta traffico HTTPS e di aggiornamento software, utilizzando certificati wildcard generati tramite autorità compromesse.

Questa tecnica, pur essendo nota nella letteratura accademica da oltre dieci anni, non aveva finora trovato un impiego così sistemico in operazioni reali. TheWizards l’ha perfezionata con l’uso di endpoint Windows e Linux presenti su reti universitarie e istituzionali nei Balcani, nel sud-est asiatico e in aree geopoliticamente sensibili del Caucaso.

Una volta compromesso il flusso DNS, i dispositivi coinvolti hanno iniziato a contattare server di comando e controllo camuffati da CDN, mimetizzati dietro record DNS dinamici, permettendo così agli aggressori di mantenere una presenza permanente e aggiornata.

L’intento della campagna non era la distruzione o il ransomware, ma l’esfiltrazione continua e invisibile di pacchetti informativi, incluse configurazioni VPN, file di log e credenziali ambientali.

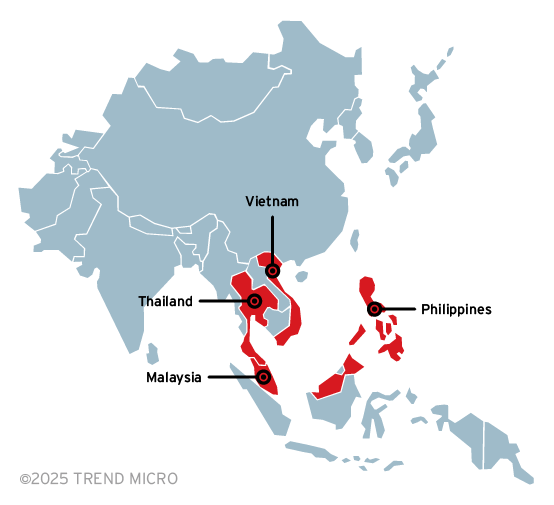

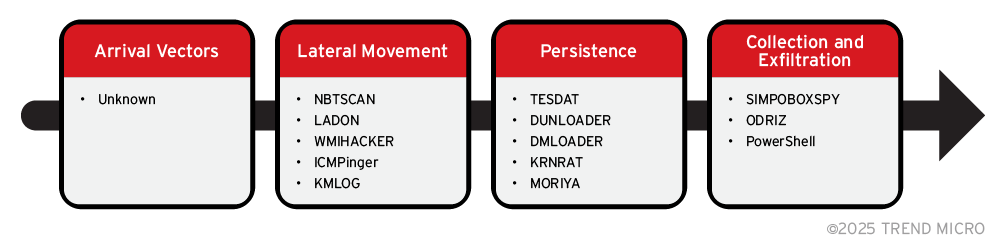

Operazioni Earth Kurma: targeting avanzato di difesa, manifattura e telecomunicazioni

La divisione threat intelligence di Trend Micro ha divulgato un’analisi approfondita relativa al gruppo APT Earth Kurma, attivo da almeno il 2022 ma in forte espansione nelle ultime settimane. La campagna in atto a partire da aprile prende di mira entità strategiche nel settore della difesa, manifattura industriale e telecomunicazioni, con focus primario nell’area Asia-Pacifico. Tuttavia, sono state rilevate infezioni anche in aziende europee attive nelle supply chain militari e logistiche.

Il malware utilizzato è un loader a due stadi progettato per operare in ambienti silenziosi, evitando di lasciare tracce persistenti su disco. La fase uno si attiva attraverso uno script loader incorporato in macro di documenti distribuiti via email phishing altamente contestuale, mentre la seconda fase viene scaricata solo in presenza di configurazioni specifiche nel sistema target.

Una volta installato, il malware comunica con un C2 attraverso richieste HTTPS cifrate contenenti payload JSON manipolati, e attiva moduli di backdoor solo in caso di verifica di contesto operativo, evitando così sandbox e ambienti virtualizzati.

Il punto di forza di Earth Kurma è la sua capacità di modulare l’attività in base all’ambiente, sospendendosi autonomamente in presenza di EDR avanzati o configurazioni SIEM di livello enterprise. L’analisi comportamentale dei file mostra una predilezione per l’accesso a directory contenenti file CAD, documentazione tecnica e progetti con estensioni tipiche dell’industria ingegneristica.

L’obiettivo operativo non è la monetizzazione diretta, bensì il furto di proprietà intellettuale e l’analisi topologica delle architetture difensive, coerentemente con una logica di guerra cibernetica preventiva.

Difendere la sicurezza: quando le aziende di cybersecurity diventano bersaglio strategico

Nel quadro degli attacchi emersi nel mese di aprile, uno degli sviluppi più significativi riguarda il ruolo paradossale delle stesse aziende di cybersecurity che, pur progettate per proteggere infrastrutture e reti, diventano esse stesse bersagli di operazioni offensive di alto livello.

È il caso di SentinelOne, la cui unità di threat response ha rilasciato un report analitico riguardante una serie di tentativi di compromissione subiti da attori con chiari legami con strutture di intelligence statale.

Gli attacchi documentati non presentano caratteristiche riconducibili a criminalità opportunistica. L’obiettivo non era sottrarre denaro, estorcere riscatto o provocare disservizi. Al contrario, le tecniche utilizzate suggeriscono l’intento di infiltrarsi nel perimetro operativo della compagnia, sfruttando endpoint di testing, API esposte e ambienti CI/CD, con il chiaro scopo di accedere ai codici sorgente, mappare i sistemi di rilevamento e, potenzialmente, creare vettori di attacco downstream contro i clienti della piattaforma.

In una delle istanze analizzate, il tentativo di compromissione è avvenuto mediante l’abuso di credenziali OAuth associate a strumenti di debugging, normalmente inaccessibili ai processi utente. L’analisi forense ha dimostrato che il token era stato generato da un indirizzo IP legato a un provider cloud di Hong Kong con precedenti legami ad attività di attacco statale.

Ciò che emerge con chiarezza è che la difesa informatica stessa è divenuta terreno di scontro geopolitico, dove infiltrare un’azienda di sicurezza equivale a ottenere l’accesso a migliaia di ambienti protetti, bypassando l’intero paradigma tradizionale della segmentazione difensiva.

La compromissione del cuore dell’infrastruttura di sicurezza – o anche solo il tentativo – rappresenta quindi un cambio di paradigma, che spinge gli attori difensivi a rafforzare ulteriormente la loro sicurezza interna con strumenti di monitoraggio passivo, verifica delle pipeline e auditing indipendente continuo.

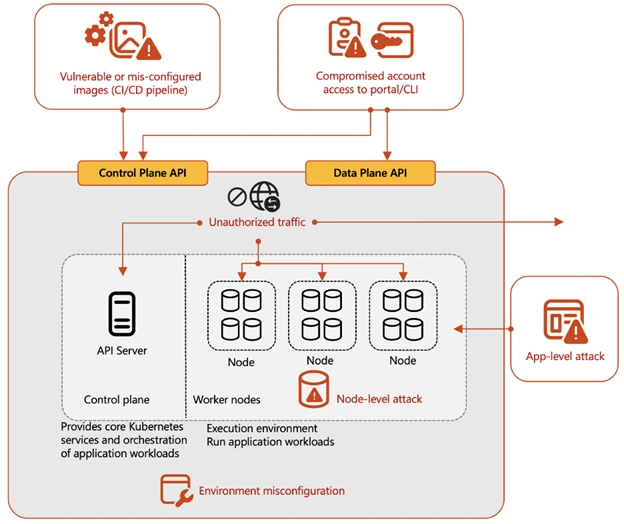

Ambienti containerizzati sotto assedio: Microsoft analizza le vulnerabilità operative nei cluster Kubernetes

Nel corso dello stesso mese, Microsoft ha reso pubblici i risultati di un’indagine di threat intelligence focalizzata sullo stato di sicurezza degli ambienti containerizzati, con particolare attenzione a Kubernetes e alle sue implementazioni cloud-native.

Il report, pubblicato il 23 aprile, segnala un incremento significativo di attacchi volti a sfruttare configurazioni errate, immagini container compromesse e accessi amministrativi lasciati incustoditi.

Nel dettaglio, le operazioni documentate coinvolgono l’accesso a cluster esposti su internet, privi di autenticazione a due fattori e con console amministrative raggiungibili da IP pubblici. Gli attaccanti, dopo aver ottenuto accesso iniziale, distribuiscono container modificati che contengono moduli di persistenza basati su cronjob, eseguibili malevoli e script bash progettati per generare shell reverse verso server esterni.

Una caratteristica peculiare di questi attacchi è la loro capacità di adattarsi all’ambiente. Gli script malevoli sono in grado di determinare automaticamente la distribuzione del cluster, identificare i volumi montati, accedere a credenziali archiviate nei secret vault e inviarle a un server di comando e controllo gestito da infrastrutture bulletproof hosting.

In numerosi casi, gli attori hanno dimostrato di comprendere la logica interna di orchestrazione dei container, evitando di compromettere i nodi principali e operando invece sui container secondari, al fine di prolungare la presenza senza generare allarmi immediati.

Ciò che emerge dal report Microsoft è che l’intero ecosistema Kubernetes rappresenta oggi uno dei vettori d’attacco più esposti e meno sorvegliati, con attori statali che sembrano avere sviluppato strumenti e metodologie altamente specializzate per l’interazione con ambienti cloud-native.

La natura dinamica dei container e la loro facile replicabilità rendono la visibilità e l’audit continuo una necessità imprescindibile, soprattutto per ambienti industriali, infrastrutture sanitarie e sistemi di difesa operanti su cloud ibridi.

Quando la guerra diventa un atto giudiziario: il caso Black Kingdom e l’azione penale degli Stati Uniti

Ad aprile 2025, il Dipartimento di Giustizia degli Stati Uniti ha formalizzato un atto d’accusa contro Rami Khaled Ahmed, cittadino yemenita accusato di aver distribuito il ransomware Black Kingdom tra il 2021 e il 2023, sfruttando vulnerabilità note in Microsoft Exchange per cifrare interi sistemi ospedalieri, scolastici e aziendali.

Secondo quanto emerge dall’indagine, Ahmed avrebbe operato all’interno di un’infrastruttura condivisa con altri attori criminali, utilizzando wallet Bitcoin per ricevere riscatti e gestire campagne di intimidazione attraverso messaggi e-mail automatizzati.

Sebbene inquadrato formalmente come cybercrime individuale, il contesto operativo, la scelta dei bersagli e le modalità di azione suggeriscono una struttura organizzativa di tipo statale o paramilitare, con legami indiretti a gruppi di matrice geopolitica.

L’azione degli Stati Uniti ha un significato più ampio: per la prima volta, si tenta di riconoscere e punire a livello internazionale l’uso del ransomware come strumento politico, superando la tradizionale separazione tra reato comune e operazione strategica.

La giurisdizione extra-territoriale, ottenuta grazie alla collaborazione con autorità della Nuova Zelanda e di altri stati alleati, rappresenta un precedente che potrebbe aprire la strada a future azioni coordinate contro attori statali non ufficiali responsabili di campagne globali di compromissione.