Sommario

La cybercriminalità legata al Lazarus Group, la famigerata APT sponsorizzata dalla Corea del Nord, ha raggiunto un nuovo livello di sofisticazione con l’operazione Marstech Mayhem. Questo attacco, scoperto dal team di sicurezza STRIKE di SecurityScorecard, ha preso di mira sviluppatori e utenti di wallet di criptovalute, introducendo un nuovo malware chiamato Marstech1.

A differenza delle precedenti campagne del gruppo, come Operation99 e Operation Phantom Circuit, Marstech Mayhem si distingue per un’architettura più avanzata e una distribuzione mirata. Il malware è stato rilevato all’interno di repository GitHub, software legittimi e persino pacchetti NPM destinati agli sviluppatori del settore blockchain e Web3.

Marstech1: un impianto malware nascosto nel software open-source

L’impianto malevolo Marstech1 è stato progettato per eludere i controlli di sicurezza grazie a tecniche avanzate di offuscamento e anti-analisi. Il codice malevolo viene distribuito all’interno di repository GitHub e può essere incorporato in progetti di software open-source, permettendo al malware di infettare in modo indiretto le vittime.

Tra le principali caratteristiche di Marstech1 troviamo:

- Obfuscation avanzata: utilizza control flow flattening, nomi di variabili randomizzati, codifica Base64 e controlli anti-debugging per rendere difficile l’analisi.

- Persistenza nel sistema: il malware stabilisce connessioni con server di comando e controllo (C2) tramite porta 3000, una scelta insolita rispetto agli attacchi precedenti che usavano porte 1224 e 1245.

- Esfiltrazione di dati: raccoglie dettagli sul sistema, informazioni su browser e wallet di criptovalute e invia tutto a un server remoto.

STRIKE ha identificato una connessione diretta tra Marstech1 e il Lazarus Group, confermando la presenza di un operatore che ha attivamente sviluppato il malware su GitHub dal novembre 2024.

Come funziona l’attacco: dalla compromissione alla sottrazione di dati

L’operazione Marstech Mayhem segue una strategia ben definita, che si articola in quattro fasi principali:

- Distribuzione del malware

- Il codice viene caricato su repository GitHub compromessi.

- Gli sviluppatori scaricano e integrano il codice infetto nei loro progetti senza sospetti.

- Gli utenti finali eseguono software legittimi che contengono l’impianto malevolo.

- Attivazione e riconoscimento del sistema

- Il malware raccoglie informazioni sulla macchina infetta, tra cui hostname, piattaforma, directory di sistema e configurazioni del browser.

- Cerca la presenza di wallet di criptovalute come Exodus e Atomic su Windows, macOS e Linux.

- Esfiltrazione di dati e manipolazione delle estensioni browser

- Il codice è in grado di modificare le configurazioni dei browser per compromettere estensioni come MetaMask, una delle più utilizzate nel settore crypto.

- Utilizzando tecniche di XOR decryption e Base85 encoding, il malware offusca le informazioni trasmesse al server C2.

- Fase finale e controllo remoto

- Dopo aver raccolto i dati, il malware li invia a un server C2 con indirizzo hxxp://74.119.194.129:3000/uploads.

- Gli hacker possono distribuire ulteriori payload malevoli, compromettendo ulteriormente il sistema.

Obiettivi e implicazioni: perché l’attacco è così pericoloso

L’obiettivo principale dell’operazione Marstech Mayhem è infiltrarsi nelle supply chain dei software open-source, una strategia simile a quella utilizzata in attacchi noti come SolarWinds e XZ Utils Backdoor.

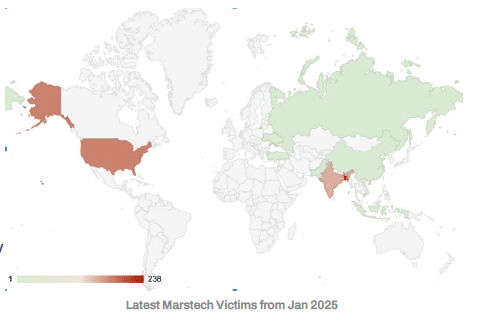

Le vittime più esposte includono:

- Sviluppatori software che scaricano e usano repository GitHub compromessi.

- Trader e investitori crypto che utilizzano wallet infetti.

- Aziende che si affidano a pacchetti NPM e moduli di terze parti, ignare del rischio.

Questa campagna (scarica pdf) dimostra che il Lazarus Group sta evolvendo le proprie tattiche, mirando non solo a obiettivi tradizionali come banche e infrastrutture militari, ma anche a utenti privati e aziende nel settore delle criptovalute.

Come difendersi dall’attacco Marstech Mayhem

Per proteggersi da questa nuova minaccia, gli esperti di sicurezza consigliano:

- Verificare sempre i repository GitHub prima di scaricare codice e controllare la cronologia degli sviluppatori.

- Aggiornare frequentemente le firme antivirus e gli strumenti di sicurezza per rilevare il codice offuscato.

- Utilizzare autenticazione multi-fattore (MFA) su account GitHub e wallet di criptovalute.

- Monitorare le connessioni di rete per identificare traffico sospetto verso server C2 su porta 3000.

- Bloccare l’esecuzione di JavaScript sconosciuto nei browser e negli ambienti di sviluppo.

Gli attacchi supply chain sono sempre più sofisticati, e la prevenzione è fondamentale per evitare danni a lungo termine.

Nuovo fronte della guerra cibernetica nordcoreana

L’operazione Marstech Mayhem segna una svolta nelle strategie del Lazarus Group, dimostrando la capacità del collettivo nordcoreano di aggiornare continuamente i propri strumenti di attacco.

Questa campagna evidenzia tre tendenze chiave nel panorama della cybercriminalità:

- L’uso di repository GitHub per diffondere malware, aumentando la difficoltà di rilevamento.

- L’infiltrazione di software open-source per attaccare sviluppatori e aziende, ampliando il bacino di vittime potenziali.

- L’attenzione crescente verso le criptovalute e i browser, due settori particolarmente vulnerabili.

L’industria tecnologica deve rispondere con nuove strategie di difesa, rafforzando il monitoraggio delle supply chain digitali e implementando protocolli di sicurezza più rigorosi.