Sommario

Un’indagine condotta dal team di ricerca di Socket ha scoperto una campagna di attacchi informatici che utilizza pacchetti malware su npm per sottrarre chiavi private di portafogli Solana. Questi pacchetti, travestiti da strumenti legittimi, inviano i dati rubati tramite il server SMTP di Gmail, eludendo i controlli di sicurezza delle reti e dei sistemi di rilevamento.

I pacchetti malware su npm coinvolti e il metodo di attacco

Tra i pacchetti maligni identificati figurano:

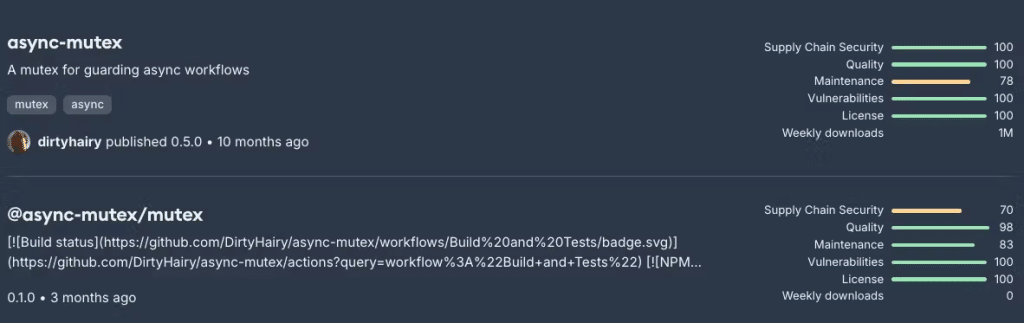

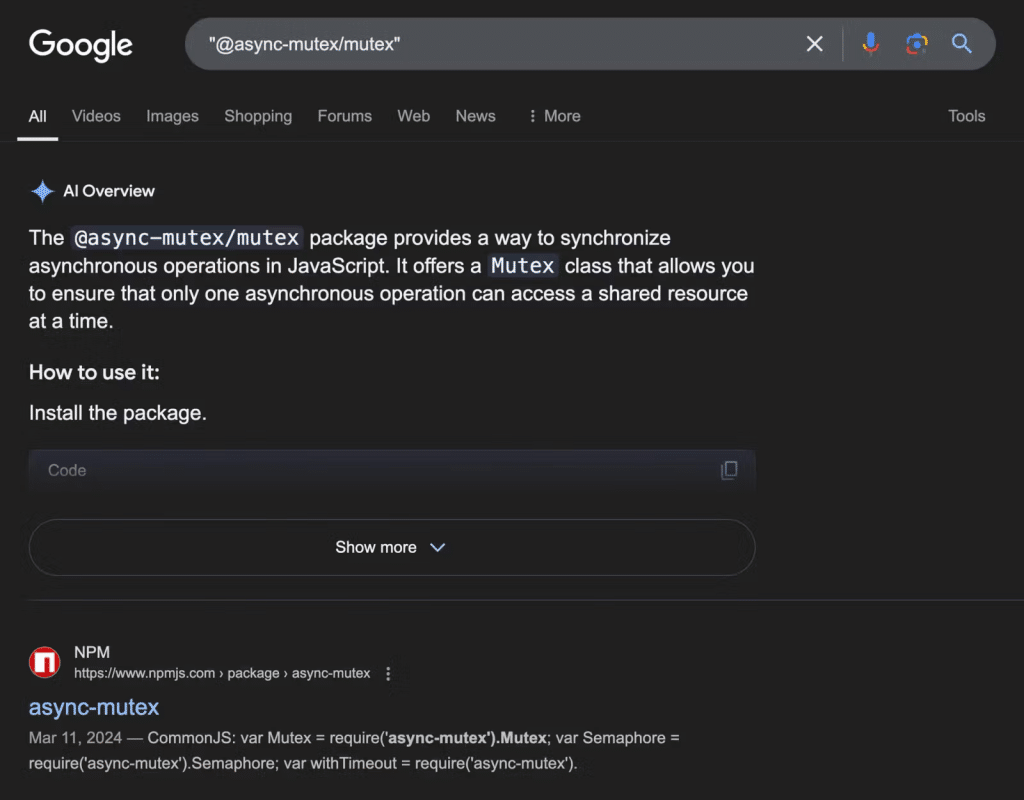

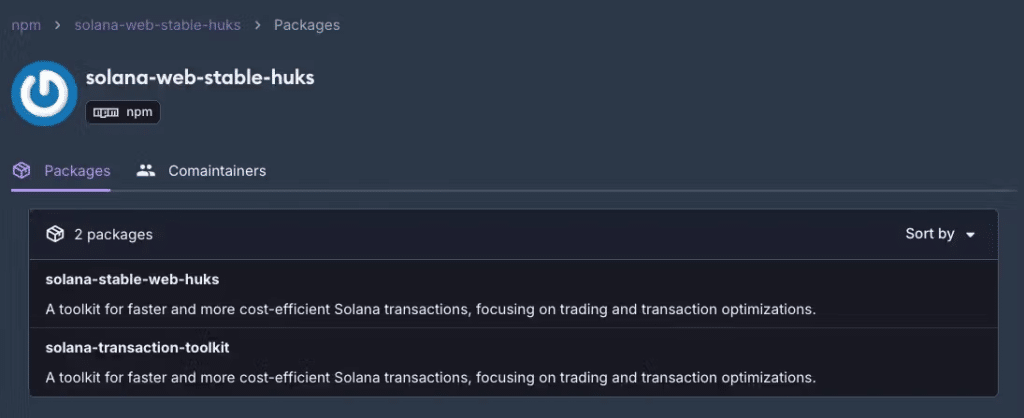

@async-mutex/mutex, una falsa versione del notoasync-mutex.dexscreener, che finge di fornire dati per gli exchange decentralizzati.solana-transaction-toolkitesolana-stable-web-huks, pacchetti progettati per interagire con la blockchain di Solana.

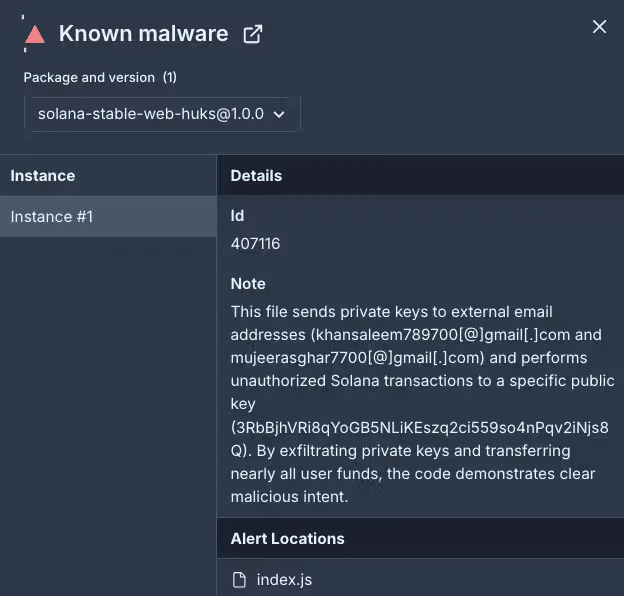

Questi pacchetti utilizzano script JavaScript per sottrarre chiavi private dei portafogli degli utenti e inviarle a indirizzi Gmail controllati dagli aggressori. I pacchetti solana-transaction-toolkit e solana-stable-web-huks compiono ulteriori azioni malevole, drenando automaticamente i fondi dei portafogli Sol compromessi fino al 98% del saldo totale, inviandoli a un indirizzo controllato dagli hacker.

L’uso di Gmail per l’esfiltrazione

I criminali sfruttano Gmail come canale per l’esfiltrazione delle chiavi, utilizzando credenziali hardcoded e l’API di nodemailer per inviare i dati rubati. Questo metodo rende il traffico difficile da identificare come sospetto, poiché Gmail è considerato una piattaforma affidabile dalle infrastrutture di sicurezza.

Uno script dannoso deobfuscato mostra come i dati vengano raccolti e inviati a indirizzi come vision.high.ever@gmail.com o james.liu.vectorspace@gmail.com. In alcuni casi, gli attacchi includono più chiavi private nello stesso invio, aumentando il numero di account compromessi.

Implicazioni per gli sviluppatori e utenti

Questi attacchi evidenziano l’importanza di verificare attentamente le dipendenze prima di integrarle nei propri progetti. Pacchetti con nomi simili a quelli legittimi (typosquatting) sfruttano errori di digitazione per ingannare gli sviluppatori.

Socket ha segnalato i pacchetti e i repository GitHub correlati agli attacchi, ma alcuni pacchetti erano ancora attivi al momento della pubblicazione dell’indagine.

Raccomandazioni

- Verifica le dipendenze npm: controlla i download, l’attendibilità degli sviluppatori e i collegamenti ai repository.

- Audit regolari: utilizza strumenti di sicurezza come il Socket CLI per rilevare pacchetti dannosi nei progetti.

- Protezione delle chiavi private: isola i dati sensibili in ambienti protetti e utilizza accessi limitati.

- Monitoraggio del traffico: individua connessioni sospette che utilizzano SMTP o altre rotte alternative per l’esfiltrazione.