Sommario

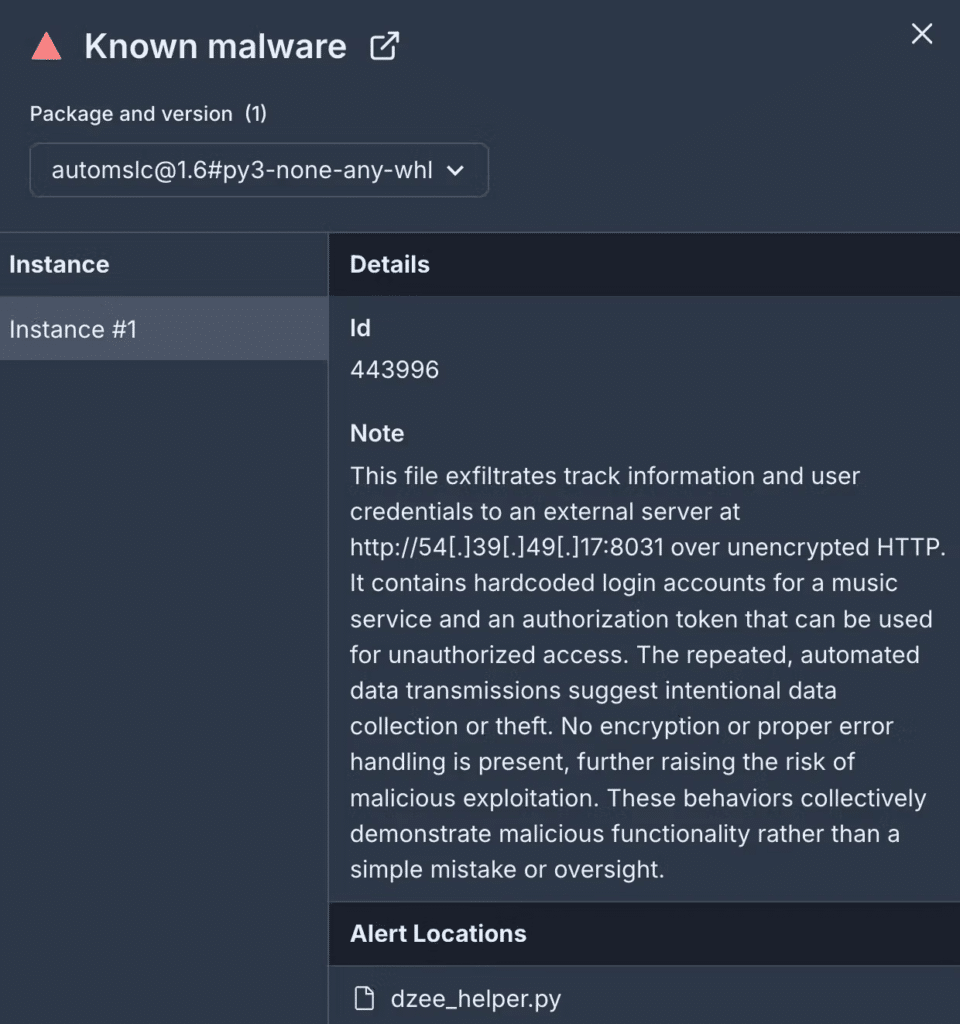

La sicurezza delle librerie open-source è di nuovo sotto i riflettori dopo la scoperta di un pacchetto malevolo su PyPI, il repository Python Package Index. Il malware, denominato automslc, è stato identificato dai ricercatori di Socket e si presenta come uno strumento per l’automazione della gestione musicale, ma in realtà permette il download non autorizzato di tracce complete da Deezer, una delle principali piattaforme di streaming musicale.

Il pacchetto è stato scaricato oltre 100.000 volte e sfrutta credenziali hardcoded, una comunicazione con server esterni e un abuso dell’API di Deezer per ottenere e scaricare musica completa senza restrizioni. Il suo funzionamento viola i termini di servizio della piattaforma e dimostra ancora una volta come le librerie open-source possano essere sfruttate per operazioni di pirateria su larga scala.

Come funziona automslc e perché è pericoloso

A prima vista, il pacchetto automslc si presenta come un normale strumento di automazione musicale, progettato per recuperare metadati e facilitare la gestione delle librerie audio. Tuttavia, il codice analizzato dai ricercatori ha rivelato un comportamento malevolo, che include:

- Accesso all’API di Deezer con credenziali preconfigurate per autenticarsi senza l’intervento dell’utente.

- Recupero di metadati e token di decrittazione per generare URL di streaming completi.

- Download automatico di tracce audio intere, violando le restrizioni imposte da Deezer.

- Comunicazione con un server remoto, situato all’indirizzo IP 54.39.49[.]17:8031, utilizzato per coordinare e tracciare i download.

Questa tecnica trasforma qualsiasi utente che installa il pacchetto in un nodo di una rete di pirateria musicale, permettendo agli sviluppatori malevoli di orchestrare una distribuzione massiva di contenuti protetti da copyright.

L’abuso dell’API di Deezer e il pericolo per i servizi di streaming

L’API di Deezer consente agli sviluppatori di accedere a informazioni su brani, artisti e album, ma è progettata per limitare l’accesso ai contenuti completi. Per esempio, i termini di utilizzo specificano che solo anteprime di 30 secondi possono essere riprodotte liberamente, mentre i brani completi devono essere trasmessi tramite le app ufficiali o con autorizzazione specifica.

Il pacchetto automslc aggira queste restrizioni utilizzando:

- Token di accesso hardcoded che bypassano i meccanismi di autenticazione.

- Dati di decrittazione estratti dalle risposte API per generare URL completi.

- Ripetute richieste all’API per ottenere tracce e archiviarle localmente, violando le policy di utilizzo.

Questo metodo non solo danneggia Deezer e gli artisti, ma crea un precedente pericoloso per altri servizi di streaming, che potrebbero essere vulnerabili a tecniche simili di sfruttamento delle API.

Coordinamento pirata: il ruolo del server C2 e l’infrastruttura malevola

Uno degli aspetti più inquietanti del pacchetto automslc è la sua connessione con un server di comando e controllo (C2), che consente agli attaccanti di gestire e monitorare l’operazione di pirateria musicale su larga scala.

Come funziona il sistema di controllo remoto?

Il pacchetto comunica costantemente con un server situato all’indirizzo IP 54.39.49[.]17:8031, utilizzato per:

- Registrare i download effettuati dagli utenti infetti, creando un database centralizzato dei brani piratati.

- Distribuire aggiornamenti del codice malevolo, garantendo che l’operazione rimanga attiva anche in caso di interventi da parte delle autorità o dei servizi di streaming.

- Coordinare nuovi attacchi, assegnando specifici compiti ai dispositivi compromessi.

Il server C2 è stato identificato come parte dell’infrastruttura di un gruppo criminale noto con gli pseudonimi “hoabt2” e “Thanh Hoa”, che utilizza un indirizzo email riconducibile a getmoneykhmt3@gmail.com e mantiene un repository GitHub all’indirizzo https://github.com/vtandroid.

Questa struttura non è solo un’operazione di pirateria isolata, ma un vero e proprio sistema di distribuzione illegale di contenuti digitali, che potrebbe essere sfruttato per attività ancora più pericolose, come il furto di credenziali, la diffusione di malware o l’accesso non autorizzato ad account premium di servizi di streaming.

Quali sono i rischi per utenti e aziende?

L’esistenza di pacchetti malevoli come automslc evidenzia gravi problemi di sicurezza nella supply chain del software open-source. Gli utenti che scaricano librerie da repository pubblici come PyPI si espongono inconsapevolmente a minacce come questa, rischiando di:

- Essere coinvolti in operazioni di pirateria digitale senza saperlo.

- Compromettere i propri account Deezer e altri servizi di streaming, a causa dell’uso di credenziali hardcoded.

- Eseguire codice dannoso che potrebbe contenere backdoor o altri exploit.

Anche le aziende che si affidano a librerie open-source per lo sviluppo di applicazioni devono prestare attenzione, poiché dipendenze compromesse potrebbero mettere a rischio interi ecosistemi digitali.

Come difendersi da minacce simili?

Per prevenire attacchi legati alla compromissione di pacchetti open-source, gli esperti di sicurezza consigliano di:

- Verificare sempre la reputazione degli sviluppatori di pacchetti su PyPI, controllando le recensioni e l’attività GitHub associata.

- Monitorare le comunicazioni di rete del software installato, bloccando richieste sospette verso IP noti per attività malevole.

- Utilizzare strumenti di sicurezza per l’analisi delle dipendenze, come Socket, Snyk o GitHub Dependabot, che segnalano anomalie nei pacchetti installati.

- Evitare di scaricare librerie che richiedono credenziali preconfigurate, un chiaro segnale di possibili attività malevole.

PyPI ha già ricevuto una richiesta di rimozione del pacchetto automslc, ma finché il problema della sicurezza nelle librerie open-source non verrà affrontato con maggiore attenzione, minacce simili continueranno a proliferare.

La pirateria digitale si evolve con nuovi strumenti open-source

L’uso di pacchetti malevoli come automslc dimostra come le tecniche di pirateria digitale stiano diventando sempre più sofisticate, sfruttando infrastrutture open-source per automatizzare e coordinare il download illegale di contenuti protetti.

L’abuso dell’API di Deezer non è solo un problema per l’azienda, ma rappresenta un precedente preoccupante per tutti i servizi di streaming. La possibilità che attori malevoli utilizzino metodi simili per rubare dati, compromettere account o creare reti di pirateria distribuite solleva interrogativi sulla sicurezza dell’intero settore digitale.

A meno di interventi più rigidi nella gestione delle librerie open-source, gli utenti continueranno a essere involontari complici di attività criminali, dimostrando quanto sia essenziale rafforzare le difese della supply chain del software.