Sicurezza Informatica

Okta avverte: criminali mirano all’assistenza IT

Tempo di lettura: 2 minuti. Okta avverte su attacchi di ingegneria sociale che mirano ai desk di assistenza IT per ottenere accessi di super amministratore e disabilitare l’autenticazione multifattore, esponendo le organizzazioni a rischi significativi.

La società di gestione dell’identità e dell’accesso, Okta, ha emesso un avviso riguardo attacchi di ingegneria sociale che mirano agli agenti dei desk di assistenza IT presso clienti statunitensi. L’obiettivo degli attacchi è ingannare gli agenti nel resettare l’autenticazione multifattore (MFA) per utenti con privilegi elevati.

Un attacco mirato e sofisticato

Gli aggressori mirano a prendere il controllo degli account di Super Amministratore di Okta per accedere e abusare delle funzioni di federazione dell’identità, permettendo loro di impersonare gli utenti dell’organizzazione compromessa. Prima di contattare il desk di assistenza IT di un’organizzazione target, l’attaccante aveva già le password per gli account privilegiati o era in grado di manipolare il flusso di autenticazione attraverso l’Active Directory (AD). Una volta compromesso con successo un account di Super Amministratore, l’attaccante utilizzava servizi proxy per l’anonimato, un nuovo indirizzo IP e un nuovo dispositivo.

Modus Operandi degli Hacker

Gli hacker, utilizzando il loro accesso amministrativo, elevavano i privilegi per altri account, resettavano gli autenticatori registrati e, in alcuni casi, rimuovevano la protezione dell’autenticazione a due fattori (2FA) per alcuni account. Configuravano un secondo fornitore di identità per agire come un “app di impersonazione” per accedere alle applicazioni all’interno dell’organizzazione compromessa per conto di altri utenti. Questo secondo fornitore di identità, anch’esso controllato dall’attaccante, fungeva da fornitore di identità “sorgente” in una relazione di federazione in entrata, permettendo loro di impersonare l’utente target e ottenere l’accesso alle applicazioni utilizzando il meccanismo di autenticazione Single-Sign-On (SSO).

Misure di Sicurezza Consigliate da Okta

Per proteggere gli account amministrativi da attori esterni, Okta raccomanda una serie di misure di sicurezza, tra cui l’implementazione di autenticazione resistente al phishing utilizzando Okta FastPass e FIDO2 WebAuthn, richiedendo la re-autenticazione per l’accesso a applicazioni privilegiate, e l’uso di autenticatori forti per il recupero self-service, limitando l’accesso solo a reti fidate. Okta suggerisce anche di migliorare la verifica del desk di assistenza con controlli visivi, sfide MFA, e approvazioni del manager, oltre ad attivare e testare allarmi per nuovi dispositivi e attività sospette.

Sicurezza Informatica

ASUS risolve vulnerabilità critica su 7 modelli di router

Tempo di lettura: 2 minuti. ASUS risolve una vulnerabilità critica di bypass dell’autenticazione su sette modelli di router, invitando gli utenti ad aggiornare il firmware.

ASUS ha rilasciato aggiornamenti del firmware per affrontare una vulnerabilità critica che interessa sette modelli di router. Questa vulnerabilità, tracciata come CVE-2024-3080, consente agli attaccanti remoti non autenticati di prendere il controllo dei dispositivi. La vulnerabilità ha un punteggio CVSS di 9.8 su 10, classificandola come “critica”.

Modelli di router interessati

I modelli di router ASUS interessati dalla vulnerabilità includono:

- XT8 (ZenWiFi AX XT8): Sistema Mesh WiFi 6 con copertura tri-band e velocità fino a 6600 Mbps.

- XT8_V2 (ZenWiFi AX XT8 V2): Versione aggiornata del XT8 con miglioramenti in prestazioni e stabilità.

- RT-AX88U: Router WiFi 6 dual-band con velocità fino a 6000 Mbps e 8 porte LAN.

- RT-AX58U: Router WiFi 6 dual-band con velocità fino a 3000 Mbps.

- RT-AX57: Router WiFi 6 dual-band per esigenze di base con velocità fino a 3000 Mbps.

- RT-AC86U: Router WiFi 5 dual-band con velocità fino a 2900 Mbps.

- RT-AC68U: Router WiFi 5 dual-band con velocità fino a 1900 Mbps.

Aggiornamenti del Firmware

ASUS consiglia di aggiornare i dispositivi alle ultime versioni del firmware disponibili sui portali di download:

ZenWiFi XT8: Versione 3.0.0.4.388_24621

ZenWiFi XT8 V2: Versione 3.0.0.4.388_24621

RT-AX88U: Versione 3.0.0.4.388_24209

RT-AX58U: Versione 3.0.0.4.388_24762

RT-AX57: Versione 3.0.0.4.386_52303

RT-AC86U: Versione 3.0.0.4.386_51925

RT-AC68U: Versione 3.0.0.4.386_51685

Altre vulnerabilità risolte

Oltre alla vulnerabilità CVE-2024-3080, ASUS ha risolto anche un’altra vulnerabilità grave di overflow del buffer, tracciata come CVE-2024-3079, con un punteggio CVSS di 7.2. Questa vulnerabilità può essere sfruttata da attaccanti remoti con privilegi amministrativi per eseguire comandi arbitrari sul dispositivo.

In precedenza, a gennaio, ASUS aveva risolto un’altra vulnerabilità critica, CVE-2024-3912, che permetteva a un attaccante remoto non autenticato di caricare file arbitrari ed eseguire comandi di sistema sul dispositivo.

Raccomandazioni per gli utenti

Gli utenti dei router interessati sono invitati ad aggiornare il firmware all’ultima versione disponibile per proteggersi dalle potenziali minacce. Inoltre, ASUS raccomanda di assicurarsi che le password degli account e del WiFi siano forti e di disabilitare l’accesso remoto al pannello di amministrazione del router, il port forwarding, il DDNS, il server VPN, il DMZ e il port trigger e si spera che non avvenga qualche altra vulnerabilità critica simile in futuro.

Sicurezza Informatica

Scattered Spider prende di mira Applicazioni SaaS

Tempo di lettura: 2 minuti. UNC3944 utilizza tecniche di ingegneria sociale per prendere di mira applicazioni SaaS, sfruttando le autorizzazioni Okta e compromettendo macchine virtuali.

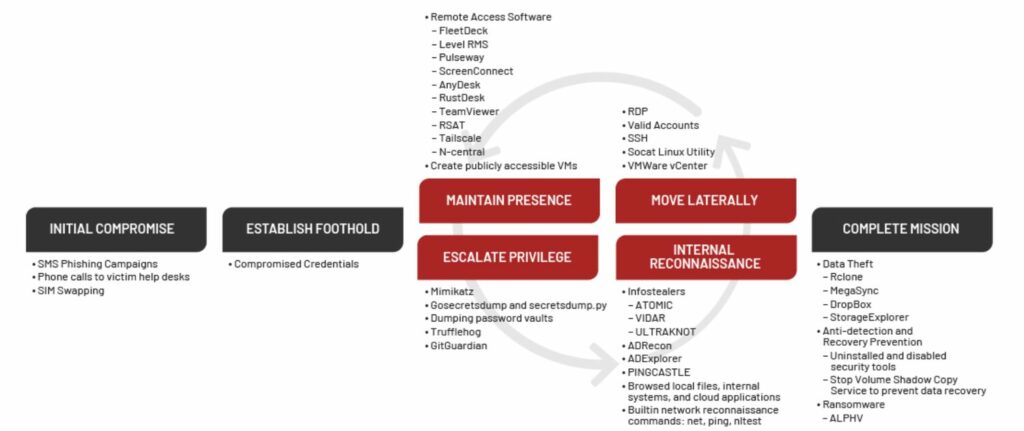

Il gruppo di minacce UNC3944, noto come scattered spider, è stato osservato sfruttare tecniche di ingegneria sociale contro i centri di assistenza aziendali per ottenere accesso iniziale a account privilegiati. Questo attacco sofisticato coinvolge l’uso di informazioni personali già in possesso del gruppo per superare le verifiche dell’identità degli utenti. Utilizzando informazioni come le ultime quattro cifre del numero di sicurezza sociale, date di nascita e nomi di manager, UNC3944 ha ottenuto con successo l’accesso a diversi account di alto livello.

Tattiche di ingegneria sociale e accesso a Dati Sensibili

UNC3944 ha impiegato tattiche di ingegneria sociale coerenti, spesso chiamando i centri di assistenza per richiedere la reimpostazione dell’autenticazione a più fattori (MFA) con la scusa di ricevere un nuovo telefono. Dopo aver ottenuto l’accesso iniziale, il gruppo ha condotto ricognizioni interne su applicazioni Microsoft come SharePoint per identificare i requisiti di connessione remota, spesso prendendo di mira guide interne e documentazione per VPN, infrastrutture desktop virtuali (VDI) e utilità di telelavoro remoto.

Abuso delle autorizzazioni Okta

UNC3944 ha anche sfruttato tecniche di abuso delle autorizzazioni Okta, auto-assegnando un account compromesso a tutte le applicazioni in un’istanza Okta per espandere il raggio di intrusione alle applicazioni Cloud e SaaS. Questo ha permesso al gruppo di condurre ricognizioni interne attraverso il portale web Okta, osservando visivamente quali applicazioni erano disponibili dopo queste assegnazioni di ruoli.

Compromissione delle Macchine Virtuali

Un aspetto di queste intrusioni include la creazione di nuove macchine virtuali come metodo di persistenza. Mandiant ha osservato UNC3944 accedere a vSphere e Azure utilizzando applicazioni di single sign-on per creare nuove macchine virtuali da cui condurre tutte le attività successive. L’utilizzo di strumenti pubblicamente disponibili come MAS_AIO e privacy-script.bat ha permesso al gruppo di riconfigurare le nuove macchine virtuali per disattivare varie politiche, compresa la protezione predefinita di Microsoft Defender.

Attacchi alle Applicazioni SaaS

Oltre all’attività on-premises tradizionale, UNC3944 ha effettuato attacchi a applicazioni SaaS utilizzando credenziali rubate per accedere a applicazioni protette da provider di single sign-on. Sono stati osservati accessi non autorizzati a applicazioni come vCenter, CyberArk, SalesForce, Azure, CrowdStrike, AWS e Google Cloud Platform (GCP). L’attività è stata mirata principalmente alla scoperta di infrastrutture chiave e potenziali obiettivi di esfiltrazione, come database e contenuti web.

L’attività di UNC3944 evidenzia l’importanza della sicurezza delle applicazioni SaaS e delle infrastrutture cloud. Le tecniche avanzate di ingegneria sociale e l’abilità nel bypassare le misure di sicurezza tradizionali richiedono un’attenzione continua e misure di sicurezza avanzate per proteggere le risorse aziendali. Mandiant raccomanda alle organizzazioni di rivedere e rafforzare le proprie strategie di sicurezza, in particolare quelle relative alle autenticazioni e alle autorizzazioni delle applicazioni cloud e SaaS.

Sicurezza Informatica

Linux in sofferenza con due malware: TIKTAG e DISGOMOJI

Tempo di lettura: 3 minuti. Nuovi attacchi TIKTAG e malware DISGOMOJI minacciano la sicurezza di Google Chrome, sistemi Linux e agenzie governative in India.

Un nuovo attacco di esecuzione speculativa chiamato TIKTAG e un malware Linux controllato tramite Discord utilizzando emoji, soprannominato DISGOMOJI, stanno creando preoccupazioni nel campo della sicurezza informatica. Questi due sviluppi mettono in evidenza le vulnerabilità dei sistemi Linux e dei browser come Google Chrome, rendendo ancora più urgente l’adozione di misure di sicurezza avanzate.

Nuovo attacco TIKTAG colpisce Google Chrome e sistemi Linux

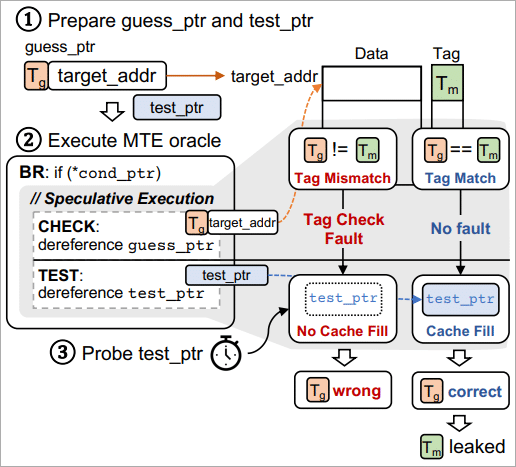

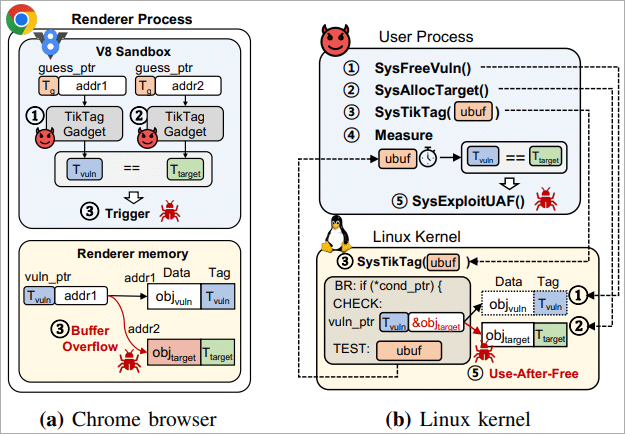

Un nuovo attacco di esecuzione speculativa chiamato “TIKTAG” prende di mira l’estensione Memory Tagging Extension (MTE) di ARM, consentendo agli hacker di aggirare questa funzione di sicurezza con una probabilità di successo superiore al 95%. Questo attacco, dimostrato da un team di ricercatori coreani di Samsung, Seoul National University e Georgia Institute of Technology, ha mostrato la sua efficacia contro Google Chrome e il kernel Linux.

MTE è una funzione introdotta nell’architettura ARM v8.5-A e successive, progettata per rilevare e prevenire la corruzione della memoria. Utilizza etichette a basso overhead, assegnando tag a blocchi di memoria da 16 byte, per garantire che il tag nel puntatore corrisponda alla regione di memoria accessibile.

Modalità Operative di MTE e Vulnerabilità

MTE ha tre modalità operative: sincrona, asincrona e asimmetrica, bilanciando sicurezza e prestazioni. I ricercatori hanno scoperto che utilizzando due gadget, TIKTAG-v1 e TIKTAG-v2, possono sfruttare l’esecuzione speculativa per far trapelare i tag di memoria MTE con un alto tasso di successo e in breve tempo.

L’attacco TIKTAG-v1 sfrutta il restringimento della speculazione nella predizione dei rami e nei comportamenti di prefetching dei dati della CPU per far trapelare i tag MTE. TIKTAG-v2, invece, sfrutta il comportamento di forwarding store-to-load nell’esecuzione speculativa.

Impatto e mitigazioni

Le aziende coinvolte sono state informate delle scoperte tra novembre e dicembre 2023. Le mitigazioni proposte includono la modifica del design hardware per impedire all’esecuzione speculativa di modificare gli stati della cache basati sui risultati del controllo dei tag, l’inserimento di barriere di speculazione e il miglioramento dei meccanismi di sandboxing.

ARM ha riconosciuto la gravità della situazione, ma non considera questo un compromesso della funzionalità. Anche il team di sicurezza di Chrome ha riconosciuto i problemi ma ha deciso di non risolvere le vulnerabilità immediatamente.

Nuovo Malware Linux Controllato Tramite Emoji su Discord

Un nuovo malware per Linux, soprannominato ‘DISGOMOJI’, utilizza un approccio innovativo sfruttando le emoji per eseguire comandi sui dispositivi infetti in attacchi contro le agenzie governative in India. Scoperto dalla società di cybersecurity Volexity, il malware è attribuito a un attore di minacce con base in Pakistan noto come ‘UTA0137’.

DISGOMOJI utilizza Discord e le emoji come piattaforma di comando e controllo (C2), consentendo di bypassare i software di sicurezza che cercano comandi basati su testo. Il malware è stato scoperto in un eseguibile ELF impacchettato in un archivio ZIP, probabilmente distribuito tramite email di phishing.

Funzionamento del Malware DISGOMOJI

Quando eseguito, il malware scarica e visualizza un PDF esca mentre scarica ulteriori payload in background. Utilizza un progetto open-source di comando e controllo chiamato discord-c2 per comunicare con i dispositivi infetti e eseguire comandi utilizzando emoji.

Gli attori della minaccia inviano comandi tramite emoji su un server Discord controllato. DISGOMOJI ascolta i nuovi messaggi nel canale di comando e utilizza un protocollo basato su emoji per eseguire i comandi, confermando l’esecuzione con una serie di reazioni emoji.

Il malware mantiene la persistenza sul dispositivo Linux utilizzando il comando cron @reboot per eseguirsi all’avvio.

Le recenti scoperte riguardanti il malware Linux DISGOMOJI, controllato tramite Discord con l’uso di emoji, e l’attacco TIKTAG che colpisce Google Chrome e sistemi Linux, sottolineano la necessità di rafforzare la sicurezza informatica. È cruciale che sviluppatori e utenti rimangano vigili e adottino pratiche di sicurezza per proteggere i propri sistemi da queste minacce emergenti.

Smartphone1 settimana fa

Smartphone1 settimana faGoogle Pixel 8a vs. Pixel 9: acquistare ora o aspettare?

Tech5 giorni fa

Tech5 giorni faPixel Watch 3 XL: nuove dimensioni e design elegante

Smartphone1 settimana fa

Smartphone1 settimana faGalaxy S24 e Android 15: modalità Interprete e Audio Spaziale Dinamico

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faAggiornamento One UI 6.1 per A14 5G e novità Galaxy Watch FE

Tech6 giorni fa

Tech6 giorni faGoogle Pixel 9 e Pixel Watch 2: nuove caratteristiche e render

Smartphone5 giorni fa

Smartphone5 giorni faSamsung Galaxy Z Flip 6: prezzo e varianti svelate

Smartphone7 giorni fa

Smartphone7 giorni faSamsung Galaxy S24 FE: nessun upgrade per la fotocamera principale

Smartphone1 settimana fa

Smartphone1 settimana faRealme GT 6: pronto al lancio Globale con AI Night Vision