Sommario

Nel 2025, la geografia del cybercrimine internazionale si ridefinisce attraverso infrastrutture protette da impunità statale e tecniche avanzate di social engineering mobile. Due fenomeni distinti ma emblematici contribuiscono a questo scenario: la rete di hosting bulletproof Proton66, radicata in Russia, e l’adozione su larga scala del kit di smishing cinese Wang Duo Yu, artefice di una delle campagne fraudolente più estese mai registrate negli Stati Uniti.

Il caso Proton66 rappresenta un esempio concreto di come il cybercrimine moderno si basi su fornitori di servizi complici, capaci di offrire a pagamento non solo spazio server, ma anche infrastruttura, anonimato e supporto tecnico per campagne di malware, phishing, esfiltrazione dati e ransomware.

Proton66: la rete bulletproof russa che alimenta l’ecosistema globale del malware

Secondo l’analisi condotta da Resecurity, Proton66 è un operatore attivo dal 2016, legato a gruppi russi e dell’Europa orientale, che offre servizi di hosting a prova di sequestro, ospitando piattaforme di comando e controllo, marketplace criminali, script di phishing e payload malware. L’infrastruttura è dislocata prevalentemente su server situati in Russia, dove il gruppo opera indisturbato grazie alla mancanza di cooperazione giudiziaria internazionale.

Tra i servizi offerti figurano:

- server VPS preconfigurati con sistemi obfuscati

- accessi amministrativi con anonimato garantito

- indirizzi IP statici legati a blocchi ASN offerti da operatori locali protetti

La peculiarità di Proton66 risiede nella continuità operativa, anche dopo interventi internazionali. I domini sospesi vengono rapidamente sostituiti con nuovi alias, mantenendo attivi i link malevoli e la comunicazione con i bot infetti. Inoltre, il gruppo offre supporto tecnico attivo, attraverso canali Telegram, Signal e Jabber, per aiutare i clienti a riconfigurare le infrastrutture dopo eventuali blocchi o incidenti di rilevamento.

I report più recenti indicano che tra novembre 2023 e marzo 2025, Proton66 ha ospitato:

- più di 800 server attivi per campagne di phishing bancario

- oltre 300 payload malware collegati a familie come RedLine, MetaStealer e Agent Tesla

- C2 per campagne ransomware, inclusi casi di VenomLocker, Rhysida e Akira

Un’ulteriore caratteristica dell’ecosistema Proton66 è la modularità dei servizi offerti, con pacchetti che includono anche infrastruttura CDN fraudolenta, domini whitelisted per bypassare i filtri e configurazioni DNS rotanti. Questa capacità di adattamento permette ai criminali di riprendere l’operatività in poche ore anche dopo un takedown internazionale.

Implicazioni strategiche: cybercriminalità protetta e disintermediazione della legge

La persistenza di Proton66 pone seri interrogativi sulla sovranità digitale e sull’efficacia delle azioni congiunte contro il cybercrimine. L’infrastruttura dimostra che il vero vantaggio competitivo del crimine informatico moderno non è solo tecnico, ma geopolitico: laddove i fornitori sono protetti da regimi statali ostili o non collaborativi, la chiusura delle operazioni risulta di fatto impossibile.

Questo modello, simile a quello già sperimentato da bulletproof hoster come Abuse.ch, FlokiNET e 3FN, consente agli attori malevoli di ridurre a zero il rischio di sanzioni, mentre sfruttano risorse legittime per attività illecite. In questo contesto, il danno alle aziende e agli individui occidentali cresce in modo esponenziale, mentre le piattaforme legittime faticano a tracciare, chiudere o mitigare le minacce provenienti da nodi considerati “off-limits”.

Il ruolo di Proton66 si estende anche all’industria del malware-as-a-service, fornendo hosting per builder automatizzati, panel di amministrazione per RAT, stealer e banker. La sua esistenza favorisce la democratizzazione del crimine digitale, dove anche attori non tecnici possono acquistare pacchetti pronti all’uso, con tanto di manuali di istruzione e supporto tecnico.

Il kit Wang Duo Yu e l’ascesa di Smishing Triad: la più vasta truffa mobile del 2025

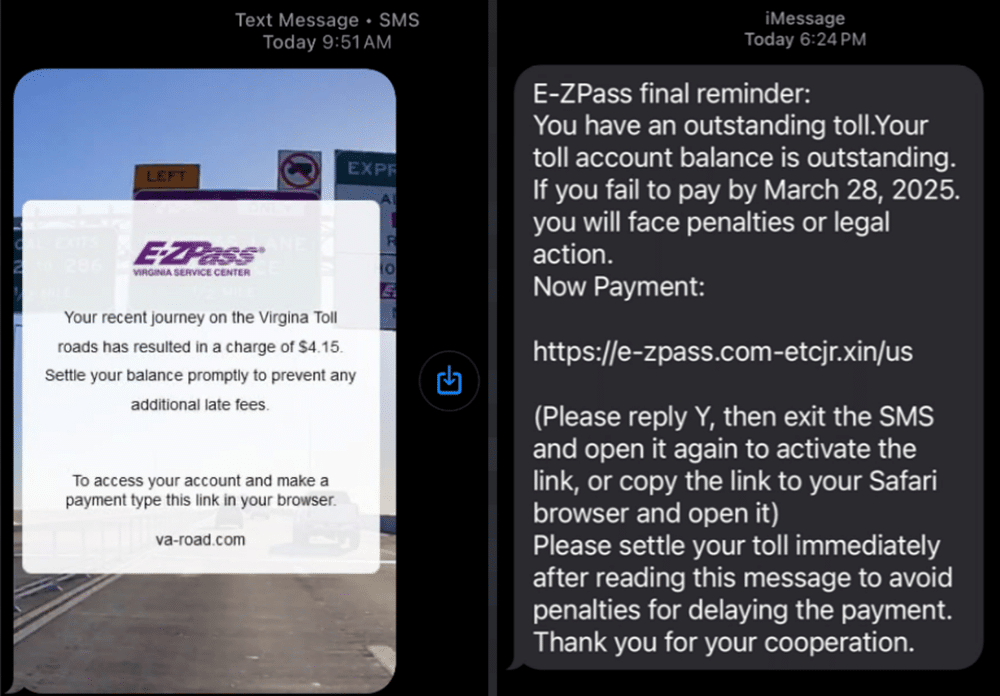

Nel secondo caso di studio analizzato da Matrice Digitale, emerge con forza l’attività del gruppo noto come Smishing Triad, un collettivo criminale di lingua cinese che, tra gennaio e marzo 2025, ha orchestrato la più estesa campagna di smishing registrata negli Stati Uniti, colpendo milioni di cittadini in almeno otto stati attraverso falsi messaggi relativi a multe e pedaggi stradali.

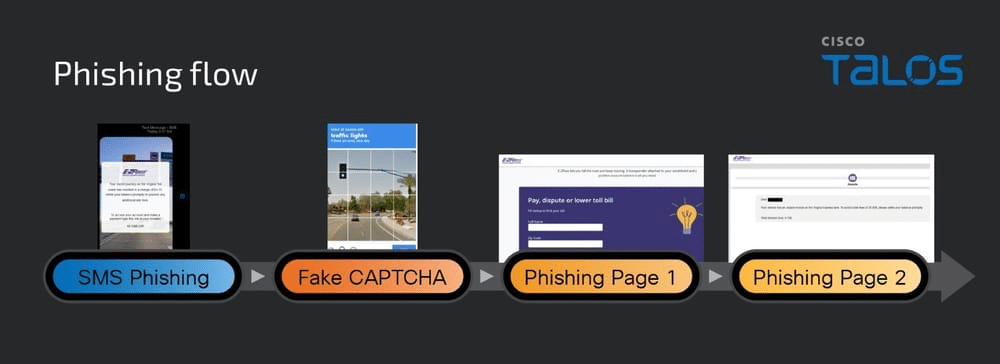

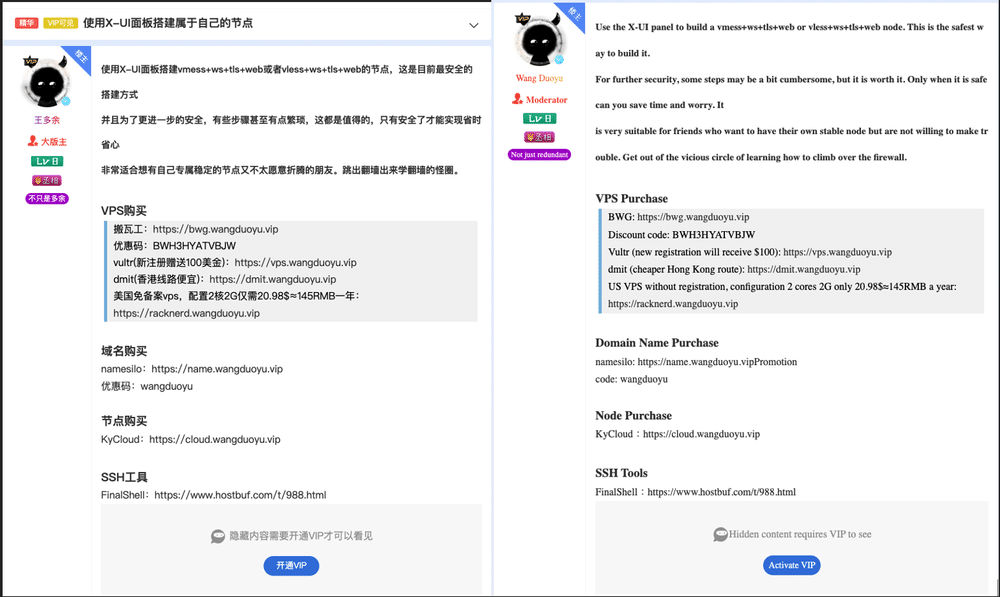

Al centro dell’operazione si trova un toolkit mobile denominato Wang Duo Yu, costruito per automatizzare la creazione e gestione di landing page false in stile DOT (Department of Transportation). Il kit consente agli attaccanti di generare domini realistici, replicare loghi istituzionali, manipolare contenuti responsive per smartphone e raccogliere dati finanziari e personali in tempo reale.

I messaggi inviati simulano avvisi da parte di agenzie statali, come “TX Toll Payment Notice” o “New York DOT Alert”, e indicano che la vittima ha un pagamento in sospeso da effettuare con urgenza. Il link integrato redirige verso una pagina clonata che simula perfettamente i portali di pagamento ufficiali, richiedendo:

- numero di targa

- nome e cognome

- numero di carta di credito o debito

- codice CVV e data di scadenza

A differenza delle campagne phishing più rozze, il kit Wang Duo Yu è ottimizzato per evitare blocchi automatici da parte dei filtri antispam degli operatori telefonici. Il gruppo Smishing Triad ha infatti creato una rete di numerazioni USA, spoofate tramite servizi VoIP, in grado di inviare SMS con intestazioni e formattazioni compatibili con quelle dei servizi governativi.

Una volta raccolti, i dati vengono inviati a server esterni via webhook criptato, spesso ospitati su domini gestiti da reseller compiacenti in Asia. In alcuni casi, i dati vengono utilizzati entro pochi minuti per prelievi fraudolenti o venduti in tempo reale su marketplace darknet specializzati in “fresh cards”.

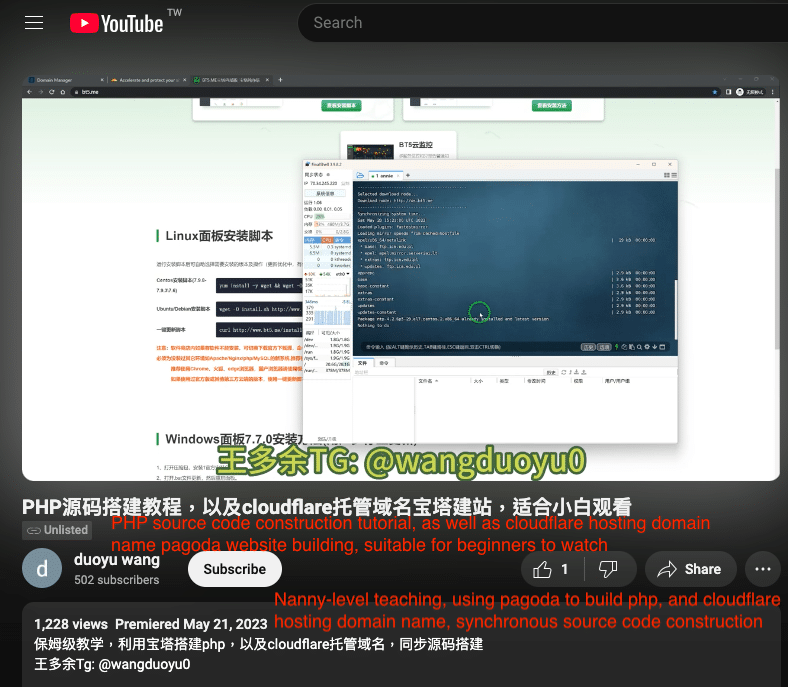

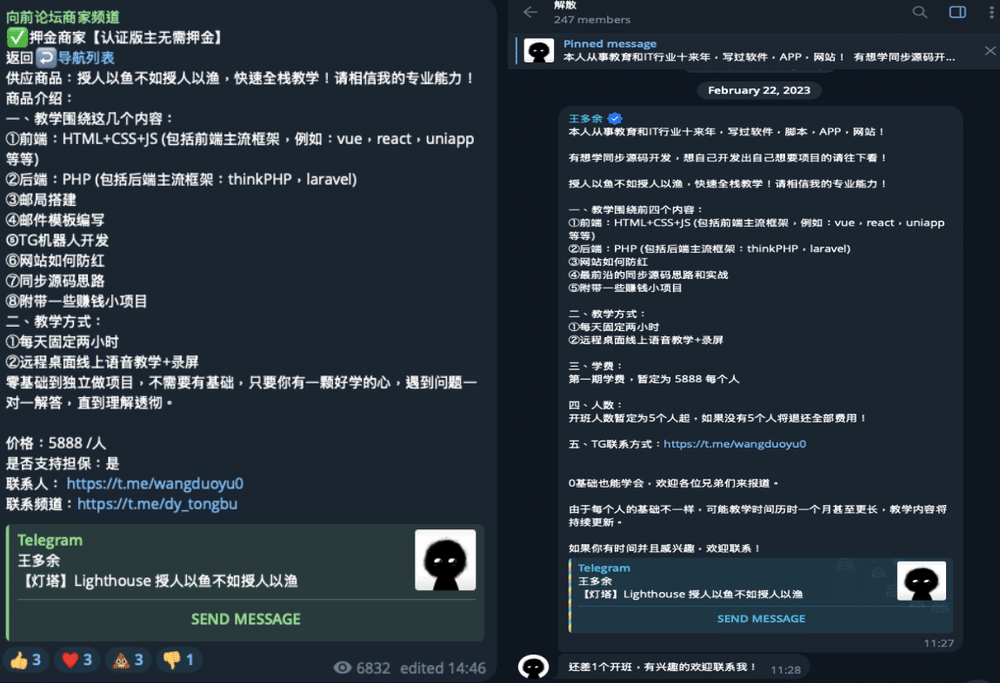

Smishing Triad: struttura, logistica e riciclo delle tecniche APT

Le indagini tecniche rivelano che Smishing Triad opera con una struttura distribuita, con ruoli distinti per il reperimento dei numeri di telefono, la generazione dei messaggi, il mantenimento dei server, il cash out dei proventi e l’amministrazione del kit Wang Duo Yu. L’accesso al toolkit avviene attraverso una piattaforma privata su WeChat e Telegram, con abbonamenti venduti su base mensile, variabili tra 300 e 500 euro a seconda delle funzionalità incluse.

Gli operatori possono inoltre acquistare statistiche in tempo reale, visualizzare le sessioni attive e tracciare i dati raccolti. Questo livello di professionalizzazione rende Smishing Triad comparabile a un’azienda SaaS, sebbene operi nell’illegalità più assoluta. Il modello è chiaramente ispirato ai paradigmi già osservati negli APT cinesi di seconda fascia, noti per il riuso di framework consolidati con obiettivi economici e non necessariamente statali.

Un ulteriore elemento distintivo è la capacità di adattamento linguistico e grafico. Le landing page create da Wang Duo Yu vengono aggiornate regolarmente con nuove varianti per stati e contee, includendo dettagli locali come loghi del DMV, sigle geografiche, indirizzi e regolamenti aggiornati. Questo conferisce un altissimo grado di verosimiglianza e rende la truffa efficace anche verso utenti esperti.

La convergenza tra hosting impunito e social engineering mobile alimenta il crimine transnazionale

I due casi analizzati – l’infrastruttura russa di Proton66 e il kit cinese Wang Duo Yu per smishing – mostrano in modo complementare come il crimine informatico si evolva simultaneamente in direzioni opposte ma sinergiche. Da una parte, l’offerta di infrastruttura inviolabile e resilienti; dall’altra, l’evoluzione dei front-end di attacco, sempre più personalizzati, locali e umanamente credibili.

Il primo caso dimostra come la mancanza di cooperazione internazionale offra terreno fertile a servizi di hosting criminale, che fungono da spina dorsale del malware-as-a-service globale. Il secondo rivela che il social engineering ha raggiunto livelli di industrializzazione, rendendo possibile truffare milioni di persone con strumenti accessibili e scalabili.

Questa convergenza tra back-end invulnerabile e front-end psicologicamente studiato rende la sfida per la cybersecurity sempre più complessa. Nessun dispositivo è immune, nessun utente è abbastanza esperto da non poter essere ingannato. Solo un approccio integrato tra educazione digitale, threat intelligence proattiva e collaborazione internazionale reale può offrire una difesa adeguata.