Con l’avvicinarsi del Tax Day negli Stati Uniti, previsto per il 15 aprile, Microsoft osserva un’intensificazione delle campagne di phishing a tema fiscale, orchestrate da attori malevoli per rubare credenziali e installare malware avanzati sui dispositivi delle vittime. Le minacce si presentano in forme sempre più sofisticate, sfruttando tecniche di social engineering che includono l’utilizzo di URL accorciati, codici QR, allegati PDF e domini apparentemente legittimi per eludere i controlli di sicurezza e spingere gli utenti a interagire con contenuti pericolosi.

Il colosso di Redmond evidenzia come questi attacchi, seppur basati su metodologie conosciute, rimangano estremamente efficaci quando utenti e organizzazioni non adottano soluzioni di sicurezza avanzate e non promuovono una formazione attiva sul riconoscimento delle minacce digitali.

Cosa leggere

Storm-0249 e l’uso di BruteRatel C4 e Latrodectus in campagne di phishing a tema IRS

Il 6 febbraio 2025 Microsoft identifica una campagna phishing su larga scala, orchestrata dall’attore Storm-0249, già noto per la distribuzione di malware come BazaLoader, IcedID, Bumblebee ed Emotet. L’attacco, mirato a migliaia di utenti statunitensi, sfrutta email fraudolente con oggetti allarmanti come “IRS Has Flagged Issues with Your Tax Filing” o “Important Action Required: IRS Audit”, accompagnate da allegati PDF apparentemente ufficiali.

I documenti contengono URL di DoubleClick che reindirizzano l’utente attraverso un link accorciato Rebrandly verso una falsa pagina DocuSign, ospitata su un dominio camuffato. A seconda dei criteri di accesso impostati dai cybercriminali, il clic sull’interfaccia può portare:

- al download di un file JavaScript malevolo ospitato su Firebase, che scarica un pacchetto MSI contenente il malware BRc4 e successivamente Latrodectus;

- a un PDF innocuo, nel caso in cui l’utente non soddisfi i requisiti per accedere alla fase successiva dell’attacco.

Latrodectus agisce come loader, predisponendo il terreno per ulteriori attacchi. Il malware integra configurazioni dinamiche per il comando e controllo (C2), funzionalità di evasione anti-analisi, e una recente capacità di esecuzione di comandi da terminale. BRc4, invece, è uno strumento di simulazione d’attacco che, pur concepito per finalità di red-teaming, viene sfruttato da attori malevoli per attività post-sfruttamento e operazioni di controllo remoto.

QR code nei PDF: la nuova via al furto credenziali con RaccoonO365

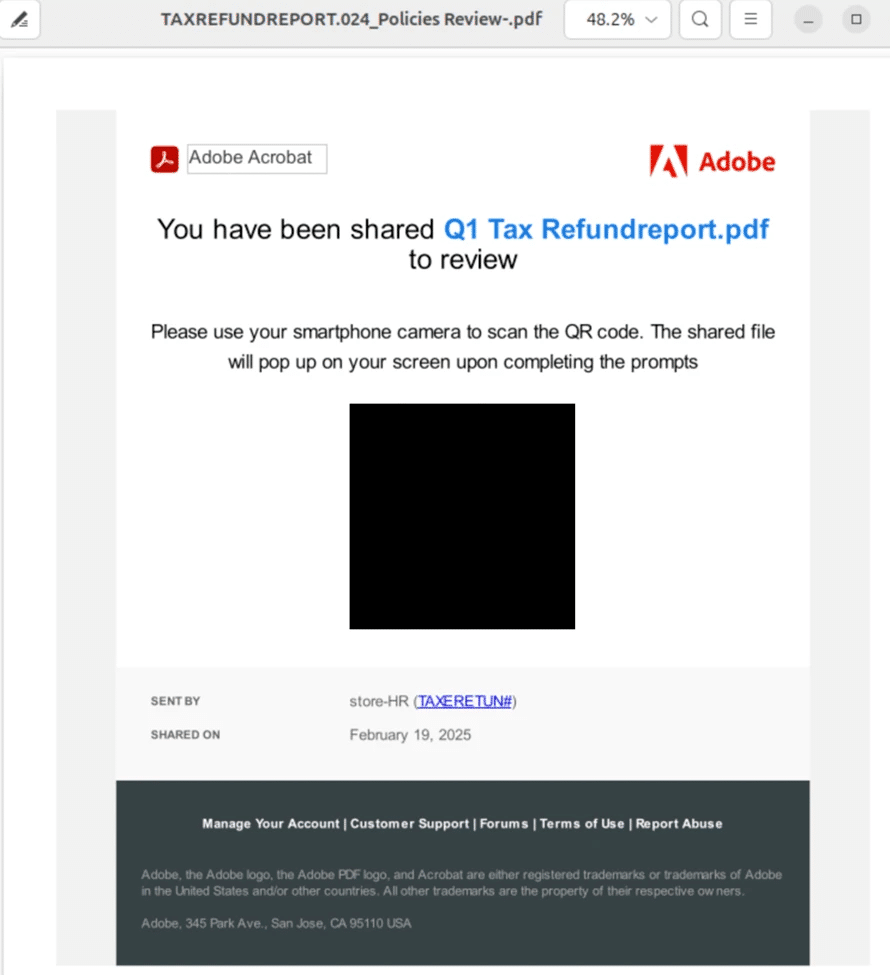

Dal 12 al 28 febbraio 2025, Microsoft osserva una seconda campagna massiva, con oltre 2.300 organizzazioni colpite, in particolare nei settori ingegneristico, IT e consulenziale. In questo caso, le email presentano un corpo vuoto ma includono un allegato PDF con un codice QR che rimanda a una pagina di phishing ospitata su shareddocumentso365cloudauthstorage[.]com, un dominio legato alla piattaforma PhaaS (Phishing-as-a-Service) RaccoonO365.

Il codice QR è specifico per ciascun destinatario, rendendo ogni PDF unico e personalizzato. La piattaforma RaccoonO365 fornisce pagine di phishing che imitano l’interfaccia di accesso di Microsoft 365 con l’obiettivo di sottrarre le credenziali degli utenti. I nomi visualizzati nei messaggi sono deliberatamente scelti per conferire autorevolezza, come “EMPLOYEE TAX REFUND REPORT” o “Client Contract Negotiation Service Agreement”.

L’abuso delle macro Excel e la diffusione di AHKBot attraverso finte comunicazioni IRS

Un’altra campagna documentata da Microsoft il 13 febbraio 2025 fa leva su un’email intitolata “IRS Refund Eligibility Notification”, apparentemente inviata da un mittente ufficiale. Il messaggio contiene un link che reindirizza l’utente, attraverso un redirector Google, a un sito compromesso (historyofpia[.]com) che ospita un file Excel contenente macro malevole.

Se l’utente abilita le macro, viene scaricato un file MSI con due componenti: un eseguibile legittimo AutoNotify.exe per l’esecuzione di script AutoHotKey e uno script AHKBot.Looper, progettato per ricevere e lanciare ulteriori script. A seguire, lo script scarica il modulo Screenshotter, che acquisisce screenshot dal dispositivo infetto e li invia a un server C2 localizzato all’indirizzo IP 181.49.105.59.

GuLoader e Remcos: la tecnica del finto cliente insoddisfatto

Il 3 marzo 2025 un’ulteriore campagna phishing prende di mira commercialisti e contabili statunitensi. L’attacco si sviluppa in due fasi: inizialmente viene inviata una mail innocua da parte di un finto cliente in cerca di supporto fiscale dopo presunti disservizi del precedente CPA. Dopo una risposta, la vittima riceve un secondo messaggio con allegato un PDF contenente un link a un archivio ZIP su Dropbox.

Il file compresso include documenti falsi con estensione .lnk che, se eseguiti, lanciano comandi PowerShell per scaricare un file PDF e uno script .bat, il quale installa il malware GuLoader. Quest’ultimo esegue l’installazione di Remcos, un potente trojan di accesso remoto.

GuLoader è noto per le sue capacità di evasione tramite shellcode cifrato e tecniche di injection nei processi, mentre Remcos consente un controllo completo sul sistema infetto attraverso keylogging, cattura schermo e manipolazione dei processi.

Come proteggersi: misure preventive e strumenti consigliati da Microsoft

Microsoft consiglia un’adozione rigorosa di contromisure preventive per contrastare questo genere di attacchi:

- Attivazione della funzione Zero-hour Auto Purge (ZAP) su Microsoft Defender for Office 365 per neutralizzare retroattivamente messaggi già consegnati;

- Implementazione di metodi di autenticazione resistenti al phishing, inclusa l’autenticazione multifattore obbligatoria su tutti gli account;

- Utilizzo di browser come Microsoft Edge con supporto a Defender SmartScreen per bloccare siti pericolosi;

- Protezione della rete con funzionalità che limitano l’accesso a domini e contenuti malevoli;

- Attivazione della verifica Safe Links in Office 365 per controllare i link al momento del clic, indipendentemente dal canale di ricezione;

- Abilitazione del rilevamento e risposta automatizzati tramite Microsoft Defender for Endpoint, inclusa la modalità “EDR in block mode” per bloccare file sospetti anche se il sistema antivirus principale non li rileva.

Gli utenti dovrebbero essere formati a riconoscere le comunicazioni sospette, verificare i domini cliccati e segnalare tempestivamente ogni anomalia. Inoltre, è importante sapere che l’IRS non contatta mai i cittadini statunitensi via email, SMS o social media per richiedere dati personali o finanziari.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

I malware principali: dettagli tecnici per comprendere le minacce

Latrodectus

Si tratta di un loader con funzioni evolute: consente accessi iniziali e distribuzione di ulteriori payload malevoli. Include funzioni di evasione come controllo dei processi minimi attivi, controllo delle interfacce di rete e modalità di comunicazione sofisticate verso i server C2.

BRc4

Progettato come framework per test di penetrazione, BRc4 è stato riadattato dai criminali informatici per attività di controllo post-infezione, sfruttando la sua capacità di eludere i moderni sistemi di difesa e condurre attacchi mirati.

RaccoonO365

È una piattaforma PhaaS che offre strumenti automatizzati per costruire pagine false di Microsoft 365, intercettare credenziali e fornire report agli attori malevoli. La sua efficacia risiede nell’accuratezza della simulazione grafica dei portali ufficiali.

AHKBot

Un malware modulare basato su AutoHotKey, spesso utilizzato per compiti di esfiltrazione dati e keylogging. Si diffonde attraverso documenti Excel con macro, affidandosi a script che eseguono comandi remoti.

GuLoader

Si distingue per l’uso di shellcode cifrato e hosting cloud (come Dropbox) per eludere l’analisi. Spesso impiegato per veicolare RAT come Remcos, viene eseguito tramite file compressi e scorciatoie ingannevoli.

Remcos

Fornisce accesso completo al sistema infetto, con funzionalità di registrazione tasti, visualizzazione dello schermo, esecuzione remota di comandi e comunicazione criptata verso server C2. È tra i RAT più diffusi per campagne mirate ad ambienti aziendali.