Sicurezza Informatica

Siti porno e minori: UK corre ai ripari

Il Regno Unito sta prendendo misure significative per regolamentare l’accesso ai siti pornografici, introducendo nuove linee guida per la verifica dell’età degli utenti. Queste misure, delineate dall’Ofcom, l’ente regolatore delle telecomunicazioni del Regno Unito, sono parte integrante del recentemente approvato Online Safety Act. Questa legge mira a proteggere i minori da contenuti inappropriati, ma solleva anche questioni importanti sulla privacy e la sicurezza dei dati personali.

Nuove Linee Guida per la Verifica dell’Età

L’Ofcom ha proposto una serie di metodi per la verifica dell’età, che includono la conferma da parte di banche o reti mobili, l’uso di dettagli di carte di credito valide solo per maggiorenni, o l’upload di documenti d’identità come patente o passaporto. Viene anche considerata la tecnologia di stima dell’età facciale per determinare se un utente ha compiuto 18 anni. Queste linee guida sono in fase di consultazione e si prevede che l’orientamento ufficiale sarà finalizzato entro un anno.

Controversie e Sfide

Queste misure seguono anni di dibattito e tentativi falliti di implementare sistemi di verifica dell’età per i siti pornografici nel Regno Unito. Le preoccupazioni riguardano principalmente la privacy e la sicurezza dei dati personali. I critici, come il gruppo per i diritti digitali Open Rights Group (ORG), sottolineano i rischi di violazione, raccolta, condivisione o vendita di dati sensibili. Inoltre, c’è il timore che le misure di verifica dell’età possano essere facilmente eluse tramite VPN.

Impatto e Conformità

Le linee guida si applicheranno a tutti i siti pornografici, sia professionali sia generati dagli utenti, con l’obiettivo di proteggere i minori da contenuti inappropriati. I siti che non si conformano alle norme dell’Online Safety Act potrebbero affrontare multe fino a £18 milioni o il 10% del fatturato globale. Tuttavia, resta da vedere come i fornitori di pornografia reagiranno a queste misure e in che misura si impegneranno a rispettarle.

Le nuove misure di verifica dell’età in uk rappresentano un equilibrio delicato tra la protezione dei minori online e la salvaguardia della privacy degli adulti. Mentre l’Ofcom e il governo britannico cercano di navigare in queste acque complesse, il mondo osserva per vedere come queste politiche influenzeranno l’accesso ai contenuti online e la sicurezza dei dati personali.

Sicurezza Informatica

Il malware Muhstik prende di mira i servizi di Message Queuing

Tempo di lettura: 3 minuti. Il malware Muhstik prende di mira le applicazioni di servizi di message queuing, sfruttando una vulnerabilità in Apache RocketMQ.

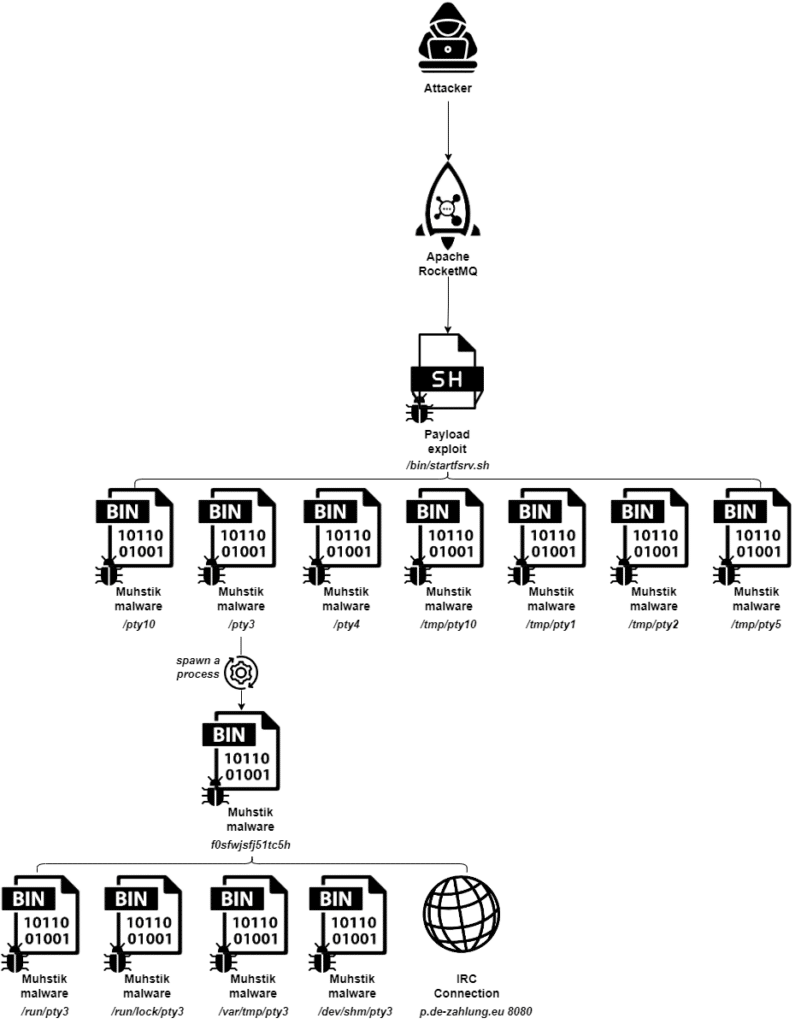

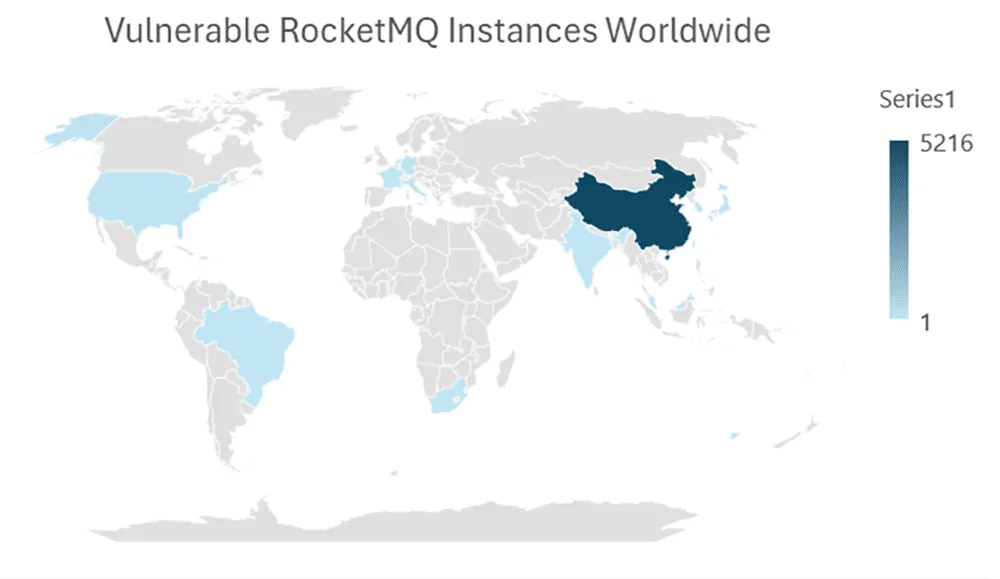

Aqua Nautilus ha scoperto una nuova campagna del malware Muhstik che prende di mira le applicazioni di servizi di message queuing, in particolare la piattaforma Apache RocketMQ. Questa campagna sfrutta una vulnerabilità nota nella piattaforma per scaricare il malware Muhstik sulle istanze compromesse.

Che cos’è RocketMQ?

RocketMQ è una piattaforma di messaggistica e streaming distribuita, caratterizzata da bassa latenza, alte prestazioni e affidabilità. Originariamente sviluppata da Alibaba, la piattaforma è stata donata alla Apache Software Foundation ed è diventata una soluzione cloud-native ampiamente adottata dagli sviluppatori aziendali e dai fornitori di servizi cloud.

Componenti Chiave di RocketMQ

RocketMQ include diversi componenti chiave:

- Producer: Fonte di dati che ottimizza, scrive e pubblica messaggi a uno o più topic.

- Consumer: Applicazioni client che consumano messaggi dai broker RocketMQ.

- NameServer: Registro di routing dei topic che supporta la registrazione e la scoperta dinamica dei topic e dei broker.

- Broker: Responsabile dello storage, della consegna e della query dei messaggi, garantendo l’alta disponibilità dei servizi.

La Vulnerabilità CVE-2023-33246

Nel 2023 è stata scoperta una vulnerabilità di esecuzione di codice remoto (CVE-2023-33246) per le versioni di RocketMQ 5.1.0 e inferiori. Questa vulnerabilità consente agli attaccanti di eseguire comandi all’interno del sistema sfruttando la funzione di aggiornamento della configurazione, operando con gli stessi privilegi dell’utente utilizzato da RocketMQ.

Dettagli dell’Attacco

Gli attaccanti hanno sfruttato questa vulnerabilità per caricare il malware Muhstik, noto per prendere di mira dispositivi IoT e server basati su Linux. Muhstik è noto per le sue capacità di mining di criptovalute e per l’esecuzione di attacchi Distributed Denial of Service (DDoS).

Fasi dell’Attacco

- Accesso Iniziale: Gli attaccanti hanno individuato e sfruttato la vulnerabilità su una piattaforma RocketMQ vulnerabile, esposta tramite la porta 10911/tcp.

- Esecuzione: Utilizzando il metodo

CallShell, il malware esegue un comando shell che scarica uno script dannoso e diversi binari, configurando ed eseguendo il malware Muhstik. - Persistenza: Il malware copia se stesso in diverse directory (ad esempio,

/dev/shm,/var/tmp) e modifica il fileinittabper garantire la ri-esecuzione automatica del malware. - Evasione della Difesa: Muhstik utilizza tecniche per evitare il rilevamento, come la modifica della firma del file e l’esecuzione direttamente dalla memoria.

- Scoperta e Movimento Laterale: Il malware esegue comandi per raccogliere informazioni sul sistema e tenta di autenticarsi su altri dispositivi tramite SSH.

- Comando e Controllo: Muhstik stabilisce una comunicazione con un server di comando e controllo, utilizzando il protocollo IRC per ricevere comandi.

Impatto

Il malware Muhstik cerca di evadere gli strumenti di sicurezza, rimanere nascosto e diffondersi attraverso la rete, sfruttando le risorse dei sistemi compromessi per attività di mining di criptovalute e attacchi DDoS.

Prevenzione e sicurezza

Per proteggere il proprio ambiente, Aqua consiglia di seguire queste linee guida:

- Sicurezza dell’Ambiente: Seguire le linee guida di sicurezza e mantenere aggiornati i sistemi con le ultime patch di sicurezza.

- Scansione dell’Ambiente: Utilizzare soluzioni di rilevamento e risposta in tempo reale per individuare comportamenti sospetti.

- Educazione dei Dipendenti: Educare i dipendenti sulle minacce esistenti e sull’importanza di mantenere le buone pratiche di sicurezza.

Aqua sviluppa la Cloud Native Application Platform (CNAPP) per proteggere gli ambienti cloud-native, rilevando vulnerabilità, malware nascosti, errori di configurazione e altri problemi di sicurezza.

Sicurezza Informatica

Aumento delle truffe di Sextortion Finanziaria: Cosa Sapere

Tempo di lettura: 2 minuti. La sextortion finanziaria è in aumento, colpendo principalmente adolescenti maschi: come proteggersi e le risorse disponibili per le vittime.

La sextortion finanziaria, un tipo di cybercrimine in rapido aumento, sta colpendo principalmente adolescenti maschi tra i 14 e i 17 anni. Questo fenomeno vede i criminali adulti creare falsi profili online per convincere le vittime a inviare foto esplicite, per poi minacciarle di diffondere le immagini a meno che non paghino un riscatto. Il National Center for Missing and Exploited Children (NCMEC) ha registrato un aumento significativo di questi casi, con un incremento del 1.000% negli ultimi 18 mesi.

Dinamiche della Sextortion Finanziaria

I truffatori, spesso provenienti da gruppi criminali organizzati come i “Yahoo Boys” in Africa occidentale, creano account falsi sui social media, piattaforme di gioco o app di messaggistica. Posano come giovani donne per adescare vittime maschili e, una volta ottenute le foto esplicite, richiedono pagamenti in criptovaluta, bonifici bancari o carte regalo.

Un trend emergente vede l’uso dell’intelligenza artificiale per manipolare le foto delle vittime, creando contenuti sessualmente espliciti che i truffatori minacciano di condividere pubblicamente, o di denunciare alla polizia come pornografia infantile. Le richieste di denaro sono immediate e incessanti.

Impatto psicologico e sicurezza

Le conseguenze psicologiche per le vittime possono essere devastanti, portando ad ansia, umiliazione, vergogna e disperazione. In alcuni casi, la sextortion finanziaria è stata collegata a suicidi tra gli adolescenti. Nel periodo tra gennaio 2021 e luglio 2023, almeno 20 adolescenti sono stati indotti al suicidio a causa di queste minacce.

Come proteggersi e chiedere Aiuto

Ecco alcuni consigli e risorse per chiunque sia vittima di sextortion finanziaria:

- Bloccare il truffatore: Blocca ogni ulteriore contatto, ma conserva le chat e le informazioni del profilo per aiutare le forze dell’ordine.

- Segnalare il profilo: Segnala l’account sulle piattaforme dove è avvenuto il crimine. Facebook e Instagram hanno recentemente introdotto strumenti per combattere la sextortion.

- Segnalare il crimine: Contatta la Polizia Postale.

- Cercare supporto emotivo: Parla con un adulto di fiducia, un amico o professionisti. NCMEC offre assistenza e intervento di crisi, mentre il programma Team Hope collega le vittime con altre persone che hanno vissuto esperienze simili.

- Rimozione di immagini esplicite: Utilizza servizi come Take It Down o Project Arachnid per rimuovere le immagini dal web.

- Chiedere aiuto: Se non si ha un adulto di fiducia, contattare la Polizia a Commissariato PS

La sextortion finanziaria rappresenta una grave minaccia per gli adolescenti, causando traumi psicologici e rischi significativi come suggerisce Malwarebytes nella sua ricerca. È fondamentale mantenere aperte le linee di comunicazione con i giovani, educarli sui pericoli online e incoraggiarli a chiedere aiuto in caso di necessità. Le autorità e le organizzazioni di supporto offrono risorse essenziali per combattere questo fenomeno e proteggere le vittime.

Sicurezza Informatica

FBI recupera 7.000 chiavi di decrittazione LockBit

Tempo di lettura: 2 minuti. L’FBI recupera oltre 7.000 chiavi di decrittazione LockBit, invitando le vittime di ransomware a farsi avanti per recuperare i propri dati

L’FBI ha recentemente annunciato di aver ottenuto oltre 7.000 chiavi di decrittazione LockBit, invitando le vittime di attacchi ransomware a farsi avanti per recuperare i propri dati. Questo sviluppo significativo è stato comunicato durante l’intervento del Direttore Aggiunto della Divisione Cyber dell’FBI, Bryan Vorndran, alla Conferenza di Boston sulla Cybersecurity 2024.

Recupero delle Chiavi di decrittazione

L’annuncio arriva dopo che le forze dell’ordine hanno smantellato l’infrastruttura di LockBit in un’operazione internazionale denominata “Operazione Cronos” nel febbraio 2024. Durante questa operazione, sono stati sequestrati 34 server contenenti oltre 2.500 chiavi di decrittazione, che hanno permesso la creazione di un decrittatore gratuito per LockBit 3.0 Black Ransomware.

Le chiavi di decrittazione recuperate sono ora disponibili per aiutare le vittime a recuperare i dati criptati senza dover pagare il riscatto. Le vittime sono incoraggiate a visitare il sito dell’Internet Crime Complaint Center (ic3.gov) per segnalare gli attacchi e ricevere assistenza.

Storia e impatto di LockBit

LockBit è uno dei gruppi ransomware più pericolosi al mondo, responsabile di attacchi a oltre 7.000 organizzazioni tra giugno 2022 e febbraio 2024, accumulando fino a 1 miliardo di dollari in riscatti. Nonostante gli sforzi delle forze dell’ordine per fermare le loro operazioni, il gruppo continua a essere attivo, utilizzando nuovi server e domini sul dark web per lanciare attacchi.

Arresti e ricompense

Negli ultimi anni, diversi membri di LockBit sono stati arrestati e accusati. Tra questi, Mikhail Vasiliev, Ruslan Magomedovich Astamirov, Mikhail Pavlovich Matveev (alias Wazawaka), Artur Sungatov e Ivan Gennadievich Kondratiev (alias Bassterlord). Il Dipartimento di Stato degli Stati Uniti offre ora una ricompensa di 10 milioni di dollari per informazioni che portino all’arresto o alla condanna dei leader di LockBit, e 5 milioni di dollari per suggerimenti che portino all’arresto dei loro affiliati.

L’invito dell’FBI alle vittime di ransomware a farsi avanti rappresenta un passo importante nella lotta contro il cybercrimine. La disponibilità delle chiavi di decrittazione offre un’opportunità per le vittime di recuperare i propri dati senza dover cedere alle richieste di riscatto. Questo annuncio sottolinea l’importanza della collaborazione internazionale e dell’azione decisiva per combattere le minacce informatiche globali.

Inchieste1 settimana fa

Inchieste1 settimana faTruffa lavoro Online: analisi metodo Mazarsiu e consigli

Tech1 settimana fa

Tech1 settimana faSamsung One UI 7: sguardo sul futuro dei dispositivi Galaxy

Economia1 settimana fa

Economia1 settimana faAMD potrebbe utilizzare i Chip a 3nm di Samsung Foundry

Robotica1 settimana fa

Robotica1 settimana faDue Fotocamere e AI: sistema innovativo per la sicurezza in Auto

Economia5 giorni fa

Economia5 giorni faAnche Temu diventa VLOP e affronta regole più rigide in europa

L'Altra Bolla5 giorni fa

L'Altra Bolla5 giorni faL’Astroturfing Politico su LinkedIn: la denuncia di Pasquale Aiello

Robotica1 settimana fa

Robotica1 settimana fa3D-MuPPET traccia gli animali senza marcatori

Economia4 giorni fa

Economia4 giorni faPrimo trimestre 2024: Samsung è il più venduto in 38 Paesi