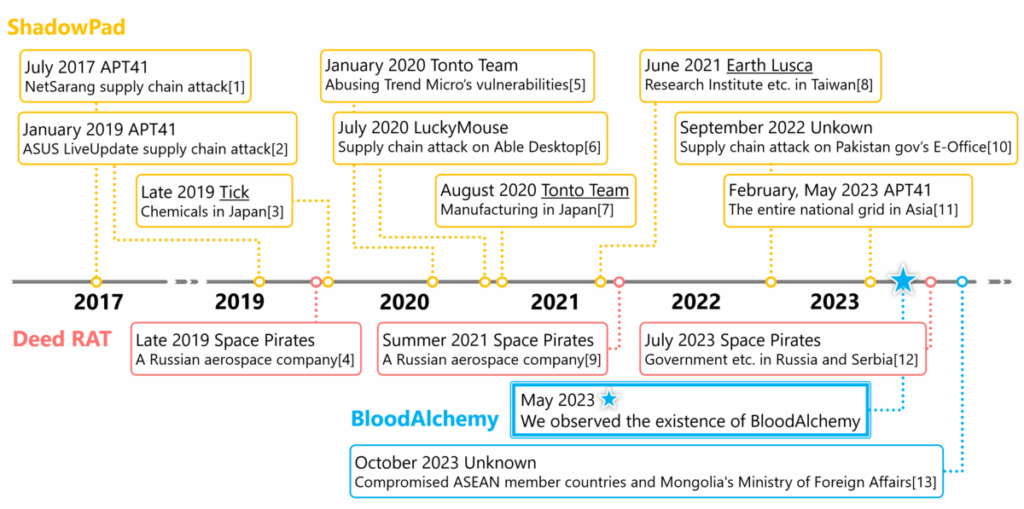

L’analisi del malware “BloodAlchemy” osservato in una campagna di attacco nell’ottobre 2023 rivela che non si tratta di un nuovo malware, ma di una versione evoluta di Deed RAT, successore di ShadowPad. Elastic Security Lab ha identificato BloodAlchemy come un nuovo Remote Access Trojan (RAT), ma l’indagine ha svelato le sue radici nel noto Deed RAT.

Cosa leggere

Storia del Gruppo di Malware

ShadowPad

ShadowPad è una famiglia di malware utilizzata in campagne di minacce avanzate persistenti (APT). È emerso nel 2017 in un attacco alla catena di fornitura di software per la gestione dei server aziendali. Originariamente utilizzato dal gruppo APT41, ShadowPad è stato adottato da vari gruppi APT dal 2020 in poi.

Deed RAT

Deed RAT, utilizzato dal gruppo di minaccia Space Pirates attivo dal 2017, mostra una forte somiglianza con ShadowPad. È stato usato come RAT per operazioni di spionaggio e cyber attacchi.

Analisi di BloodAlchemy

Vettore di infezione e flusso di infezione

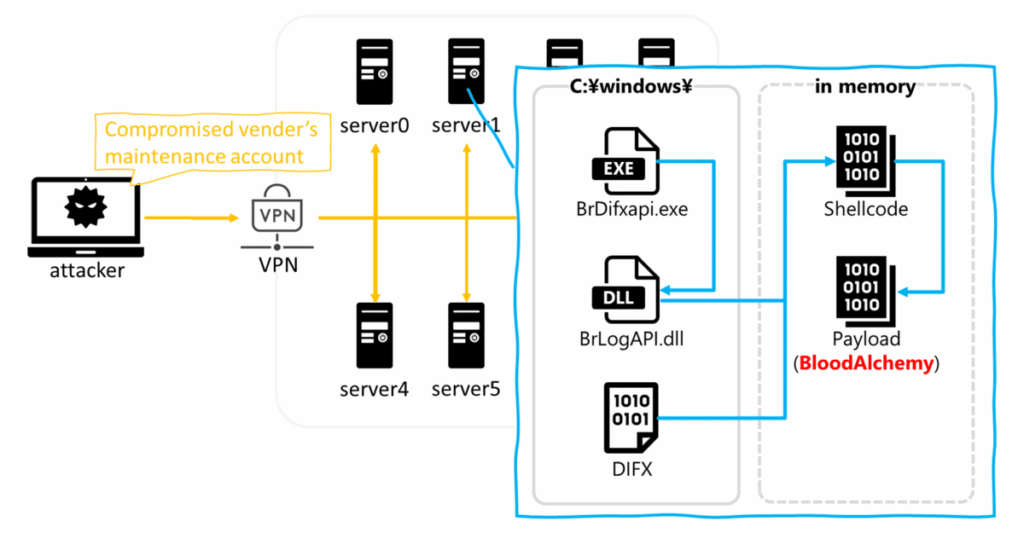

BloodAlchemy si diffonde attraverso un set di file dannosi che sfruttano un account di manutenzione su un dispositivo VPN. Questi file includono BrDifxapi.exe, BrLogAPI.dll e DIFX, che vengono archiviati nella directory di Windows. Un task pianificato garantisce la persistenza del malware.

Analisi del DLL Malevolo

Quando BrDifxapi.exe viene eseguito, carica il DLL malevolo BrLogAPI.dll, che a sua volta carica e decripta il file DIFX per eseguire il codice shell. Questo codice shell contiene la versione cifrata e compressa di BloodAlchemy, decrittata con un algoritmo personalizzato basato sull’hash FNV-1a e la compressione lznt1.

Struttura del Payload

Il payload decrittato di BloodAlchemy mostra una struttura dati unica simile al formato PE (Portable Executable). Il malware può operare in diverse modalità, ciascuna con funzioni specifiche come la comunicazione con il server C2, l’iniezione di codice e tecniche anti-debugging.

Persistenza e Funzionalità Anti-Sandbox

BloodAlchemy incorpora meccanismi di persistenza basati su servizi, avvii automatici e task pianificati. Include anche funzionalità anti-sandbox per evitare il rilevamento nei sandbox di analisi, verificando nomi di processi e risultati DNS specifici.

Iniezione di Processo

Il malware utilizza l’iniezione di processo, inserendo codice shell nei processi di sistema come SearchIndexer.exe, wininit.exe, taskhost.exe e svchost.exe. Questo viene fatto utilizzando la tecnica di iniezione APC (Asynchronous Procedure Call).

Comandi del Backdoor

BloodAlchemy implementa 15 comandi di backdoor per controllare la macchina infetta, tra cui aggiornamenti di configurazione, raccolta di informazioni sulla vittima e persistenza.

Somiglianze con Deed RAT

L’analisi approfondita rivela somiglianze significative tra BloodAlchemy e Deed RAT, come strutture dati, gestione delle eccezioni e nomi dei plugin, confermando che BloodAlchemy è probabilmente una variante di Deed RAT.

L’analisi di BloodAlchemy evidenzia la sua evoluzione da Deed RAT e la sua origine nel malware ShadowPad, utilizzato in numerose campagne APT. È essenziale monitorare le tendenze di utilizzo di questo malware per prevenire ulteriori attacchi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.