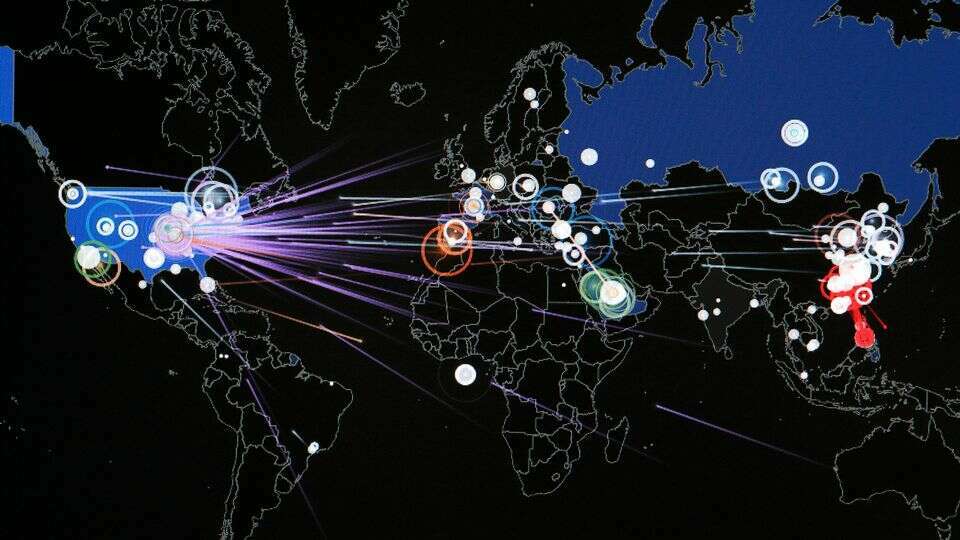

Gli ostacoli su Internet sono un fatto comune nella vita di tutti i giorni. Che si tratti di una piccola organizzazione no-profit o di una grande multinazionale, le piattaforme devono affrontare quotidianamente minacce alla sicurezza e al traffico. Non è certo che le e-mail, i siti web e tutto ciò che si affaccia su Internet sia sicuro. Una delle insicurezze che le organizzazioni subiscono è rappresentata dagli attacchi DDoS (Distributed Denial of Service).

Che cos’è un attacco DDoS (Distributed Denial of Service)?

Un attacco DDoS (Distributed Denial of Service) è una delle armi più potenti di Internet. L’attacco DDoS significa che gli hacker hanno tentato di rendere indisponibile un sito web o un computer inondando o bloccando il sito con troppo traffico. L’obiettivo principale potrebbe essere un’ampia gamma di risorse importanti, come banche o siti web di notizie.

Tuttavia, a volte gli attacchi DDoS hanno luogo per distrarre l’organizzazione dall’attacco di cybersecurity in corso, come le attività criminali o il furto di dati. Le statistiche alla base di un attacco DDoS sono semplici. Un server, un servizio, un sito, un sito web o una rete vengono inondati di traffico Internet rendendoli inutilizzabili. Il dispositivo utilizzato per portare a termine l’operazione è una rete di computer hackerati o bot controllati in remoto. Questi dispositivi vengono definiti “computer zombie”. I computer violati formano una “botnet” o rete di bot che viene utilizzata per il traffico.

Le botnet inviano a un server richieste di connessione superiori a quelle che può gestire, facendolo impazzire e rendendolo inutilizzabile. Potrebbero anche inviare una quantità spropositata di dati che supera le capacità di larghezza di banda delle vittime prese di mira. I criminali informatici controllano le botnet con migliaia di computer violati. Oltre che per il traffico, i criminali informatici utilizzano le botnet anche per inviare spam o forme di malware come il ransomware. È possibile che qualsiasi computer, all’insaputa del proprietario, faccia parte di una botnet.

Un attacco DDoS di un gigabit al secondo è sufficiente per mettere fuori gioco la maggior parte delle organizzazioni. Ma gli attacchi più recenti contano terabit generati da centinaia di migliaia o addirittura milioni di dispositivi subornati. Gli attacchi DDoS rientrano in alcune categorie generali. Alcuni di essi sono addirittura sofisticati e combinano attacchi su diversi vettori.

- Attacco basato sul volume: una quantità massiccia di dati viene inviata a una rete per stressarla e bloccarne il funzionamento.

- Attacchi di protocollo: sfruttano le vulnerabilità delle risorse di un server.

- Attacchi alle applicazioni: sono la forma più sofisticata di attacchi DDoS che si concentrano su una particolare applicazione web.

Panix, uno dei più antichi provider di servizi Internet, è stata la prima vittima di un attacco DDoS avvenuto nel 1996. Il server è stato messo offline per diversi giorni da un SYN flood, una tecnica che è diventata un classico degli attacchi DDoS. Più tardi, nel 2000, Michael Calce, un bot di 15 anni con il nome online di “Mafiaboy”, lanciò un grave attacco DDoS. Tra i server che si sono bloccati durante l’attacco figurano CNN, E-Trade, eBay e Yahoo. Negli anni successivi, gli attacchi DDoS sono diventati comuni. Cisco prevede che il numero totale di attacchi DDoS raddoppierà dai 7,9 milioni del 208 a oltre 15 milioni nel 2023. La covidenza 19 che ha spinto le aziende a lavorare in remoto ha massimizzato le opportunità per questi attacchi DDoS.

I più importanti attacchi DDoS finora registrati

Attacco DDoS di Amazon Web Service nel 2020

Nel febbraio 2020 si è verificato un gigantesco attacco DDoS che ha paralizzato Amazon Web Services. L’attacco ha utilizzato una tecnica chiamata Connectionless Lightweight Directory Access Protocol (CLDAP) Reflection per colpire un numero enorme di clienti AWS. La tecnica amplifica la quantità di dati inviati all’indirizzo IP della vittima da 56 a 70 volte con server CLDAP vulnerabili di terze parti. L’attacco è durato tre giorni e ha fatto perdere entrate ad AWS. Anche il marchio ha subito gravi danni.

Attacchi della botnet Mirai a BRIAN Krebs e OVH nel 2016

Il precedente attacco più grande è avvenuto nel 2016 al blog dell’esperto di sicurezza Brian Krebs. Krebs aveva registrato 269 attacchi DDoS dal luglio 2012, ma questo attacco era tre volte più grande di tutti i suoi precedenti attacchi. La botnet Mirai, un sistema di attacco DDOS venuto alla luce nel mese di agosto dello stesso anno, era alla base di quell’attacco. La botnet Mirai era composta da oltre 600.000 dispositivi Internet of Things (IoT) compromessi, come telecamere IP, router domestici e lettori video. L’attacco successivo è stato quello di settembre, che ha preso di mira uno dei maggiori provider di hosting europei, OVH. Il provider gestisce circa 18 milioni di applicazioni per oltre un milione di clienti. L’attacco è durato 7 giorni, paralizzando il sistema con un carico di traffico generato di 1,1 terabit al secondo. Mirai ha dato un nome all’attacco DDoS. Ha mostrato al mondo quanto potente possa essere un attacco DDOS con la scala e la concentrazione degli attacchi.

Attacco Mirai a Dyn nel 2016

Il 30 settembre è stato affermato che l’autore del software Mirai ha rilasciato il codice sorgente su vari forum di hacker in seguito alla replica e alla mutazione del sorgente. Tuttavia, nell’ottobre 2016, Dyn, uno dei principali fornitori di servizi DNS (Domain Name Service), è stato sommerso da un traffico di un terabit al secondo che ha stabilito un nuovo record di attacco DDoS. Il disastro ha messo offline Dyn, mandando in tilt una serie di siti web di alto profilo, tra cui GitHub, HBO, Twitter, Reddit, PayPal, Netflix e Airbnb. Il rilascio del codice di Mirai ha permesso a chiunque abbia modeste competenze informatiche di creare una botnet e sferrare un attacco DDoS senza grandi sforzi.

L’attacco DDoS a sei banche nel 2012

Uno dei primi ma gravi attacchi DDoS è stato l’attacco a sei banche statunitensi nel marzo 2012. Bank of America, JPMorgan Chase, U.S. Bank, Citigroup, Wells Fargo e PNC bank si sono viste dirottare i propri server da una botnet chiamata Brobot. Brobot generava 60 gigabit di traffico di attacchi DDoS al secondo. L’attacco sarebbe stato condotto dalle Brigate Izz ad-Din al-Qassam, l’ala militare dell’organizzazione palestinese di Hamas.

L’attacco DDoS di GitHub nel 2018

L’attacco DDoS su larga scala più recente ha riguardato GitHub, uno sviluppatore di software. La piattaforma ha subito un attacco di 1,35 terabit al secondo, durato 20 minuti nel febbraio 2018. Il motivo o l’attaccante dietro le quinte non è chiaro. Ma si dice che l’attacco sia stato creato da oltre un migliaio di sistemi autonomi (ASN) attraverso decine di migliaia di endpoint unici.