Sommario

Inizia con il botto il mese di Aprile. Nella prima settimana del mese infatti il CERT-AGID ha riscontrato ed analizzato nello scenario italiano ben 28 campagne malevole, mettendo a disposizione 638 indicatori di compromissione (IOC).

Temi e malware principali

Tra i principali temi sfruttati, nella prima settimana di Aprile, per veicolare le campagne malevole sul territorio italiano figurano in ordine di prevalenza: Banking, Ordine, Resend, Aggiornamenti, Premi, Documenti, Energia, Agenzia delle Entrate, Delivery e Pagamenti.

Tutti temi sfruttati per veicolare campagne di malware e di phishing di vario tipo.

In particolare il “Banking” è stato utilizzato prevalentemente per campagne di phishing e per una campagna volta a veicolare il malware SpyNote (la novità del mese) come aggiornamento di sicurezza per Poste Italiane. Seguono i temi dell'”Ordine” e del “Resend” per veicolare rispettivamente i malware Formbook, AgentTesla, Avemaria e Emotet, Qakbot.

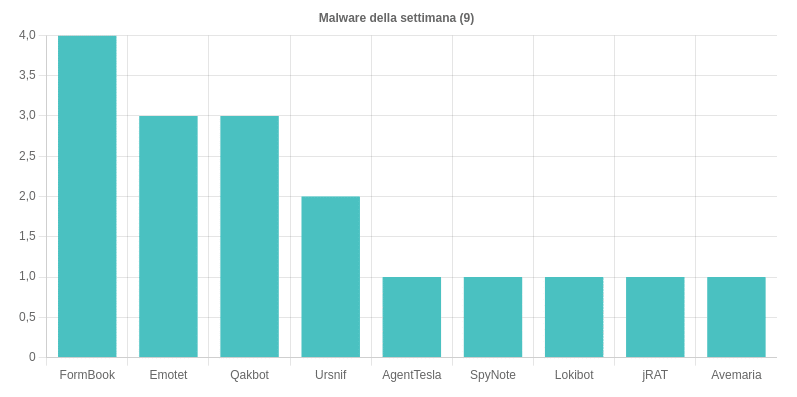

Questa la classifica settimanale dei malware stilata dal CERT-AgID.

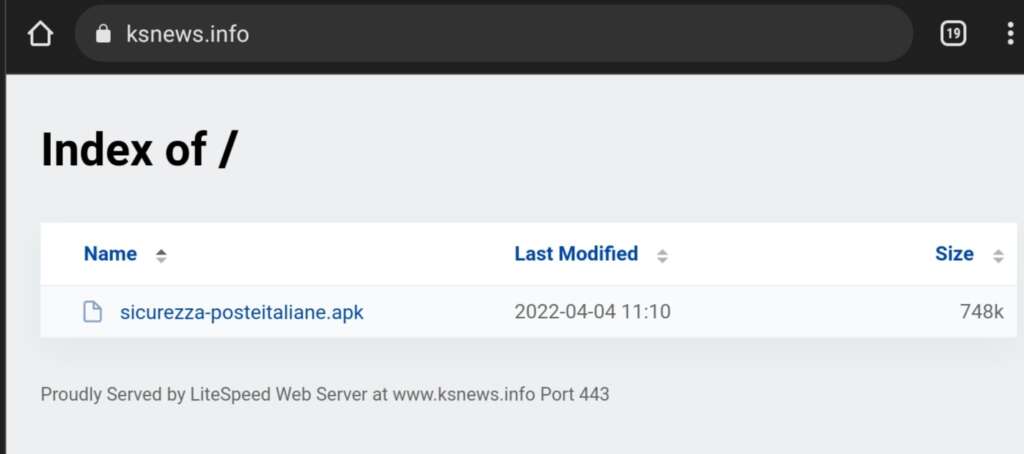

SpyNote, la new entry

Individuata per la prima volta una campagna ai danni di utenti di Poste Italiane volta a veicolare (https://knews[.info) un apk malevolo denominato “sicurezza-posteitaliane.apk”. Dietro quest’app di sicurezza di Poste Italiane si nasconde in realtà SpyNote v.7.0 un RAT che dispone di un ampio set di funzionalità per il controllo remoto dei dispositivi Android compromessi:

- GPS

- Bluetooth

- Camera

- Microfono

- SMS

- Chiamate

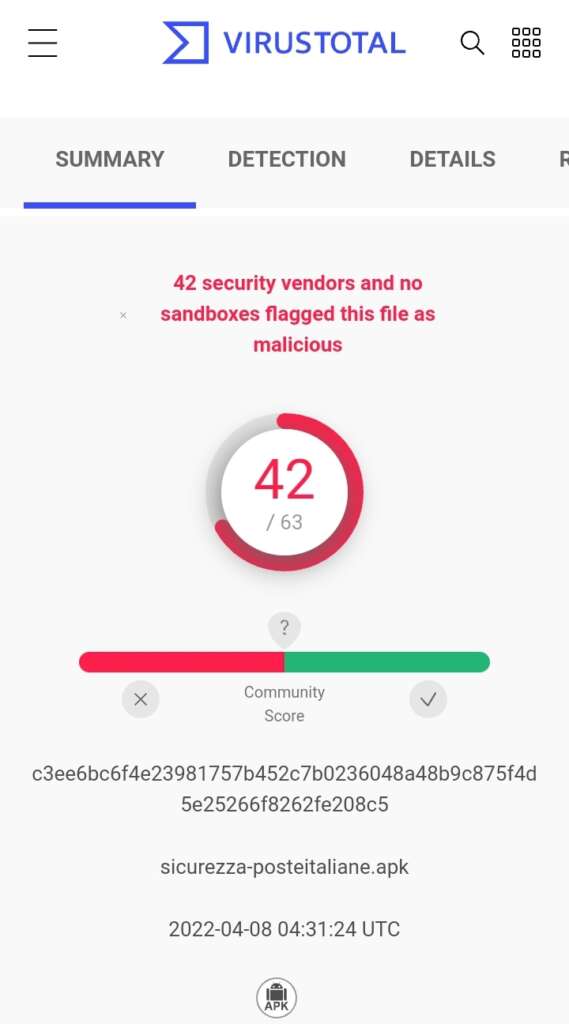

- Contatti

Al momento in cui si scrive, il campione del trojan sopra riportato è riconosciuto su Virustotal da 42/63 security vendor.

Brand e canali diffusione

Tra le campagne di phishing, 11 i brand coinvolti che interessano principalmente il settore bancario, Zimbra, Amazon e GLS. I formati di file principalmente utilizzati come vettori malware sono risultati il .zip, .xlsx e .xls mentre la posta elettronica si è piazzata come principale canale di diffusione prima dell’sms.

Alcuni consigli sempre validi

- Verificare sempre l’attendibilità del mittente delle email;

- controllare con attenzione i link che vengono propinati prima di cliccarci sopra;

- proteggere informazioni e dati personali, ricordandosi che gli istituti bancari e postali comunicano con i propri clienti solo attraverso canali formalmente concordati;

- scaricare app solo dagli store ufficiali.