L’attore delle minacce noto come DEV-1101 dal 2022 starebbe offrendo il proprio kit open source di phishing AiTM (che automatizza la configurazione e l’avvio di attività di phishing) apportando numerose migliorie, come la capacità di gestire campagne da dispositivi mobili e funzionalità di evasione tramite pagine CAPTCHA e fornendo servizi di supporto ai propri affiliati. Tutto questo renderebbe il kit attraente per una vasta gamma di attori malevoli con motivazioni e obiettivi diversi.

Il Microsoft Threat Intelligence, avendo osservato milioni di e-mail di phishing allestite con questo kit, mette in allarme la comunità cyber.

Cosa leggere

Kit AiTM DEV-1101

I kit di phishing Adversary-in-the-middle (AiTM) rappresentano una nuova realtà che oltre a far parte dell’industrializzazione dell’economia del crimine informatico mette alla portata di tutti l’allestimento di attacchi di phishing efficaci.

DEV-1101 in particolare è un attore monitorato da tempo da Microsoft e responsabile dello sviluppo, del supporto e della pubblicità di diversi kit di questo tipo che possono essere acquistati o noleggiati.

La promozione del kit di phishing DEV-1101

DEV-1101 ha iniziato a pubblicizzare il proprio kit AiTM intorno a maggio del 2022 attraverso un canale Telegram e una pubblicità su un popolare forum “exploit[.]in”. Il kit AiTM viene pubblicizzato come un’applicazione scritta in NodeJS con funzionalità di reverse-proxy PHP, configurazione automatizzata, evasione del rilevamento tramite un database antibot o pagine CAPTCHA, gestione dell’attività tramite i bot di Telegram e un’ampia gamma di pagine di phishing già pronte che imitano form di accesso Microsoft Office e Outlook.

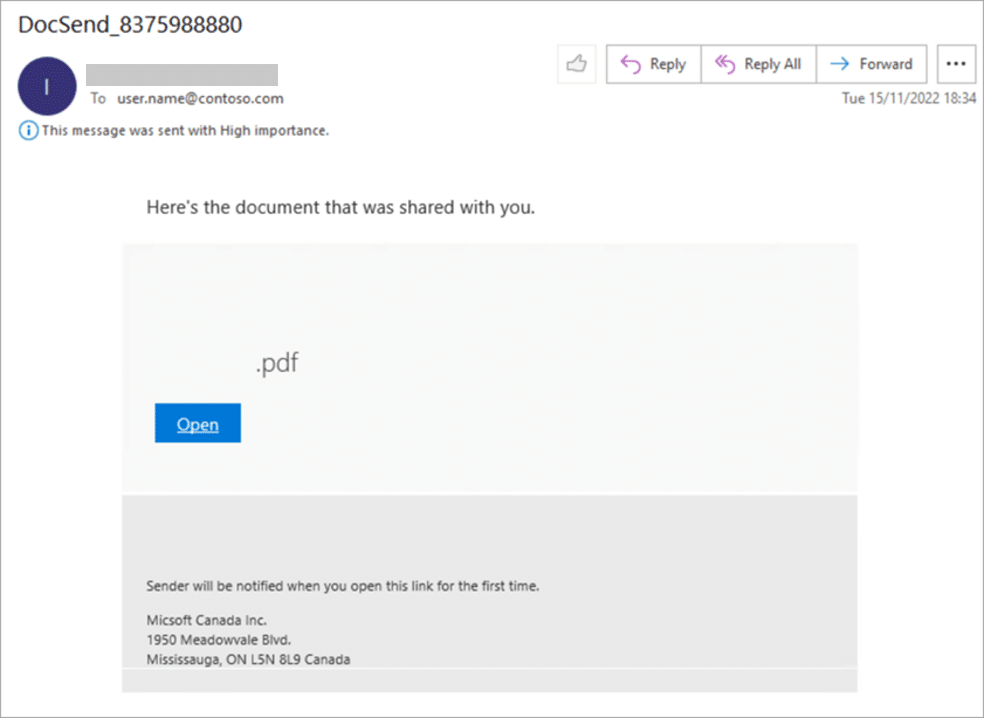

Una e-mail campione

Secondo Microsoft, DEV-0928 sarebbe uno dei sostenitori più importanti di DEV-1101 lanciando una campagna di phishing che ha coinvolto oltre un milione di e-mail. L’attacco iniziava con un’e-mail di phishing che invitava gli utenti a fare click su un file pdf.

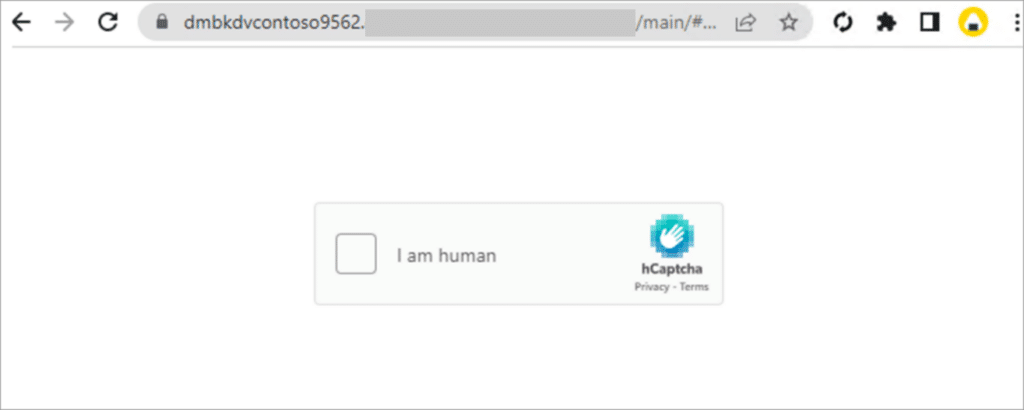

Facendo click sul file pdf, gli utenti venivano poi reindirizzati a pagine di phishing che riproducevano form login Microsoft, inserendo nella sequenza di attacco come tecnica di evasione una pagina CAPTCHA.

Aggirare l’autenticazione MFA

Tra le funzionalità, il kit offre in particolare la possibilità di aggirare l’autenticazione a più fattori (MFA).

“Dopo le pagine di evasione, una pagina di landing di phishing viene presentata al target da un host controllato dall’attore attraverso la configurazione di un reverse-proxy dell’attore di phishing: A questo punto, il server dell’attore acquisisce le credenziali inserite dall’utente. Se l’utente ha abilitato MFA, il kit AiTM continua a funzionare come proxy tra l’utente e il servizio di accesso dell’utente, ovvero, quando l’utente completa un accesso MFA, il server acquisisce il cookie di sessione risultante. L’attaccante può quindi aggirare l’autenticazione a più fattori con il cookie di sessione e le credenziali rubate dell’utente“, spiega il Microsoft Threat Intelligence nel rapporto.

Consigli di mitigazione

Poiché l’autenticazione multi fattore rimane pur sempre un arma essenziale contro un’ampia varietà di minacce che minano l’identità digitale, Microsoft consiglia alle organizzazioni di integrare l’MFA con ulteriori livelli di sicurezza per garantire una protezione ancora più efficace. Ad esempio investendo in soluzioni di sicurezza anti-phishing e monitorando costantemente le attività sospette o anomale secondo un approccio proattivo.