La segnalazione di un utente che ci ha fornito spunti interessanti su un canale YouTube, ci ha portato ad truffa più grande che vede protagonista Google e YouTube.

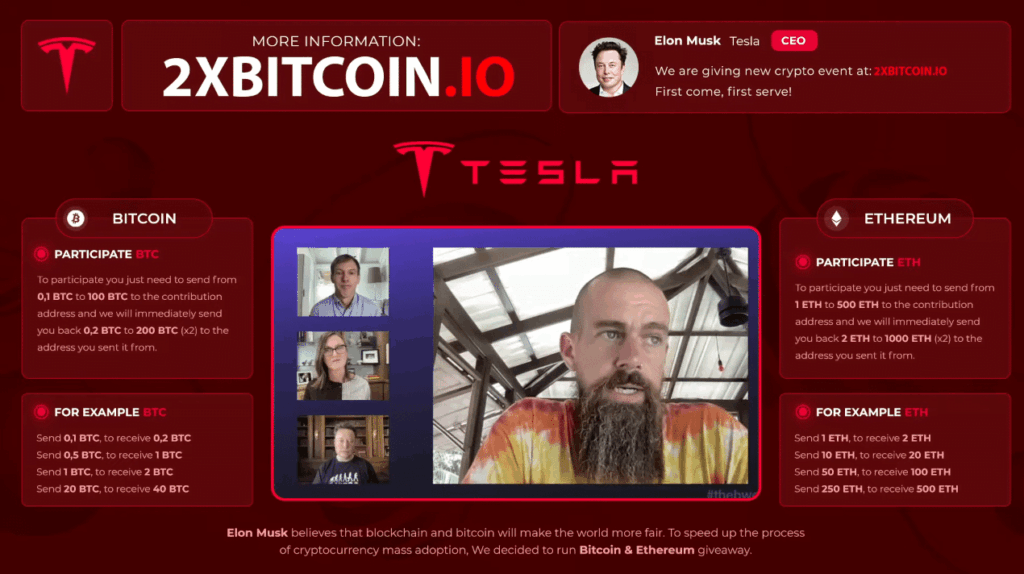

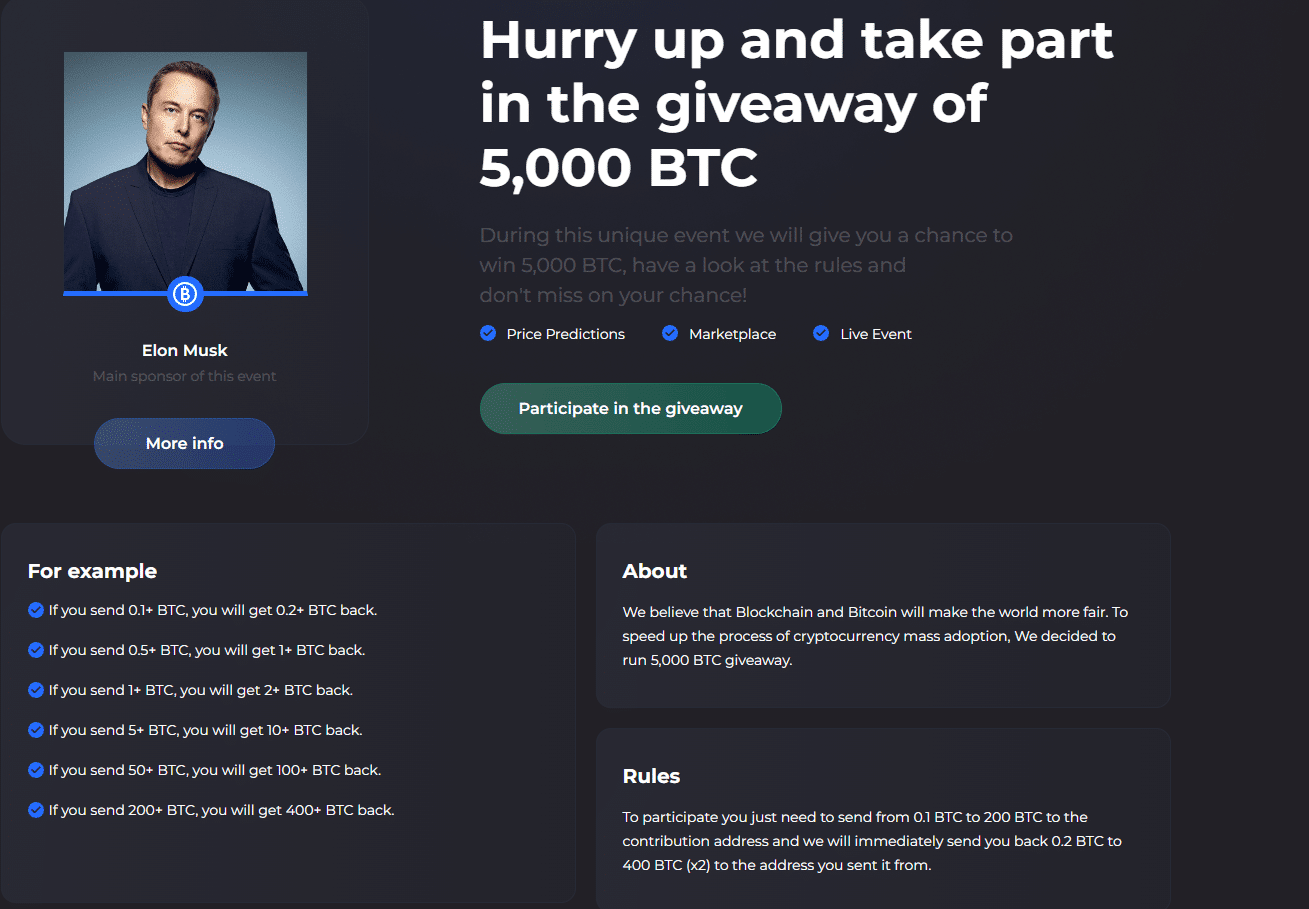

Elon Musk, Jack Dorsey e altri testimonial sono inseriti su dei video appositi che rimandano ad un sito internet 2xbitcoin.io, che promette di raddoppiare la quota inviata di Bitcoin ed Ethereum alle prime 5000 unità inviate.

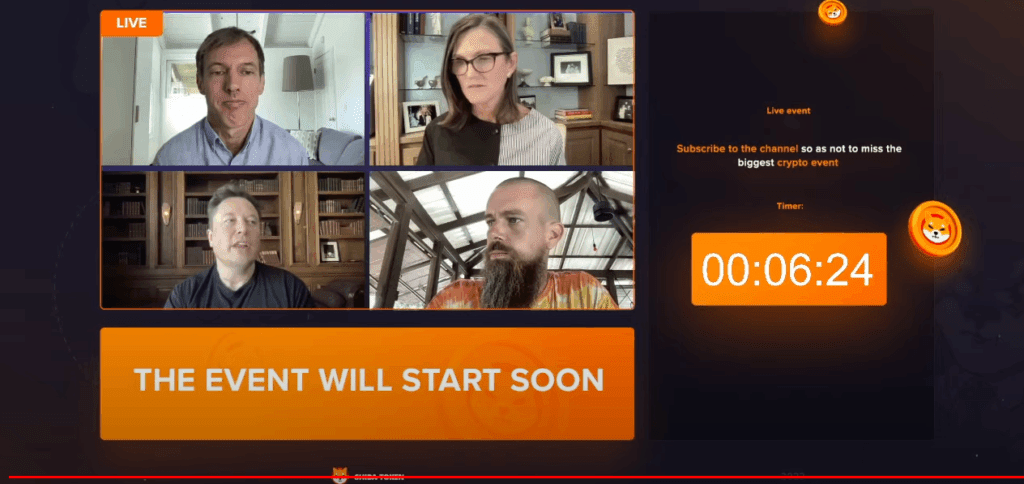

Per rendere credibile l’evento, i criminali lo trasmettono in diretta, ma è chiaro che si tratta di una finta Live:

Da notare adesso come le stesse immagini dei testimonial siano presenti in due live contemporanee ma con sfondi diversi:

Qui sul canale Shiba Inu dove promettono di dare via la moneta “adottata” da Musk dopo il Dodge Coin:

Qui sul canale Tesla Us:

Andando sul sito 2xbitcoin.io scopriamo che Musk è addirittura uno degli sponsors principali e che il sito promette di raddoppiare o un minimo di 0,1 bitcoin o 1 ethereum

Ovviamente è una Truffa On Line e non bisogna inviare soldi. YouTube e Google ne sono complici, essendo responsabili di quello che pubblicano sul loro sito. Oltre agli scandali ignobili compiuti ai danni dei giornalisti occidentali censurati con le più deprorevoli accuse infondate, al proporre quotidianamente contenuti inappropriati ai minori per meri fini commerciali, la piattaforma americana ed il suo social video collezionano una stella anche in danno agli utenti che investono in cripto.

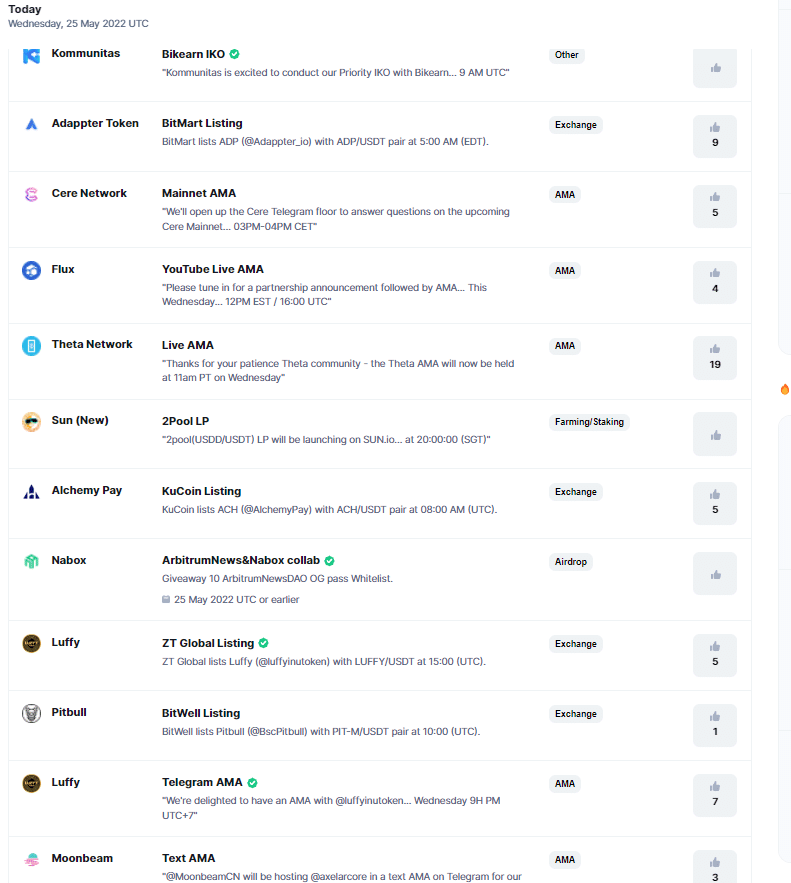

Negli eventi di CoinMarketCap non risulta e non è orario questo negli Stati Uniti per ospitare eventi del genere.

Ci abbiamo messo pochi secondi, da una semplice segnalazione di un utente su un canale ad hoc, strano che il gigante Hi Tech non sia riuscito a risalire subito alla truffa.

Troppo impegnati nel censurare i giornalisti? Oppure pensano solo a premiare gli Youtuber che fanno vedere Huggy Waggy ai minori?

Siamo di nuovo online per “vendere farmaci da prescrizione”

Polizia Postale sconsiglia Huggy Wuggy. Sciacalli di like lo accostano al dark web