Microsoft ha identificato Moonstone Sleet, un nuovo gruppo APT (Advanced Persistent Threat) nordcoreano, precedentemente noto come Storm-1789, che sta conducendo attacchi avanzati per obiettivi di spionaggio informatico e guadagno finanziario. Questo gruppo si distingue per l’uso di una combinazione di tecniche consolidate e nuove strategie d’attacco, tra cui aziende fittizie, software trojanizzati, malware personalizzato e ransomware.

Secondo Microsoft, Moonstone Sleet si è rapidamente evoluto, differenziandosi da altri gruppi nordcoreani come Diamond Sleet, con il quale condivide alcune tecniche e codici malware, ma operando con una propria infrastruttura e obiettivi specifici.

Tecniche d’attacco utilizzate da Moonstone Sleet

Moonstone Sleet adotta metodi diversificati per infiltrarsi nei sistemi bersaglio. Tra le tecniche più rilevanti:

- Software trojanizzati: il gruppo ha distribuito versioni modificate di PuTTY (emulatore di terminale open-source), trasmesse tramite LinkedIn, Telegram e piattaforme di freelance, nascondendo il malware all’interno di un archivio .zip con IP e credenziali.

- Attacchi tramite pacchetti npm: gli hacker hanno sfruttato progetti malevoli con pacchetti npm per indurre le vittime a installare codice dannoso sotto la copertura di test tecnici.

- Creazione di un videogioco malevolo: il gruppo ha sviluppato DeTankWar, un gioco completamente funzionante, utilizzato come veicolo per distribuire malware e raccogliere dati degli utenti.

- Distribuzione di ransomware FakePenny: Moonstone Sleet ha lanciato un nuovo ransomware personalizzato, richiedendo riscatti fino a 6,6 milioni di dollari in Bitcoin, segno di un forte orientamento verso il crimine finanziario.

Software trojanizzati e tattiche di ingegneria sociale

Uno dei metodi principali utilizzati da Moonstone Sleet è l’infiltrazione tramite software apparentemente legittimi ma modificati con codice malevolo.

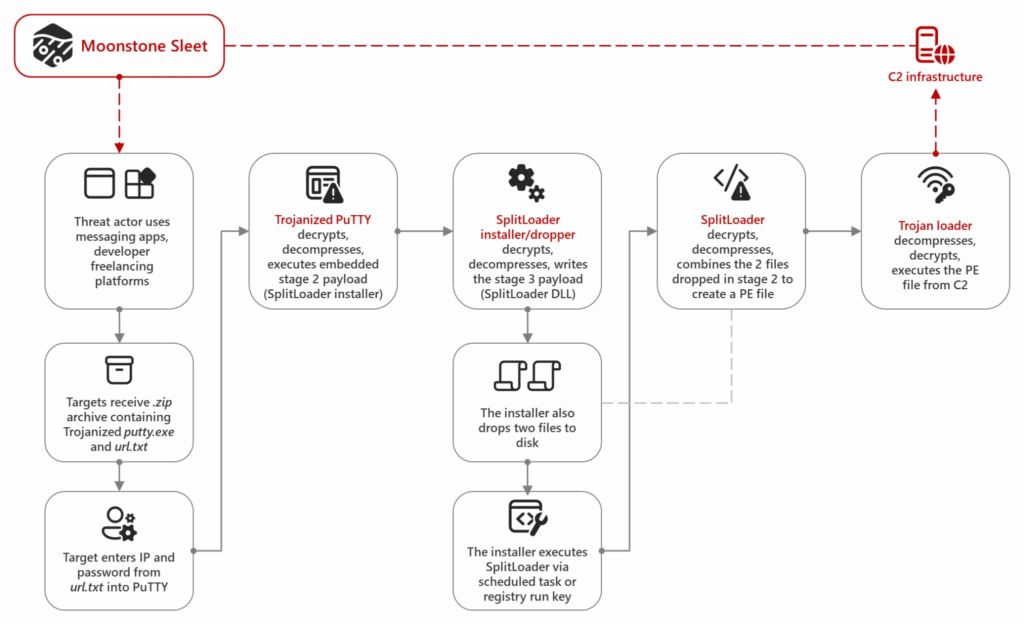

- PuTTY trojanizzato: in agosto 2023, Microsoft ha rilevato versioni infette di PuTTY, distribuite tramite LinkedIn e Telegram. Dopo l’installazione, il software avviava una catena di infezione in quattro fasi, eseguendo SplitLoader, un malware che decrittava ed eseguiva payload dannosi.

- Pacchetti npm malevoli: sfruttando piattaforme freelance, il gruppo ha inviato progetti che includevano dipendenze npm infette, collegate a server di comando e controllo per esfiltrare credenziali e installare ulteriori malware.

- Uso di aziende fittizie: Moonstone Sleet ha creato StarGlow Ventures e C.C. Waterfall, due società fasulle, per reclutare sviluppatori o convincere aziende a collaborare in progetti fittizi. Questi schemi servivano sia per compromettere dispositivi con malware, sia per infiltrarsi in organizzazioni di alto profilo.

Il caso del videogioco malevolo DeTankWar

Dal febbraio 2024, Moonstone Sleet ha diffuso un videogioco chiamato DeTankWar (noto anche come DeFiTankWar, DeTankZone, TankWarsZone). Il gioco, completamente funzionante, richiedeva registrazione con username e password, sfruttando un’infrastruttura apparentemente legittima, inclusi siti web dedicati e profili social.

Gli utenti che scaricavano DeTankWar eseguivano inconsapevolmente il malware YouieLoad, che raccoglieva dati di rete, credenziali e informazioni sul browser. Per gli obiettivi di maggiore interesse, il gruppo eseguiva comandi manuali per esplorare il sistema e compromettere ulteriormente il dispositivo.

Ransomware FakePenny: l’espansione della strategia finanziaria

Ad aprile 2024, Microsoft ha osservato Moonstone Sleet distribuire un nuovo ransomware personalizzato, denominato FakePenny. Il malware è stato utilizzato contro un’azienda già compromessa due mesi prima, suggerendo una strategia a lungo termine per estorcere denaro dopo aver raccolto informazioni sensibili.

- FakePenny utilizza un loader personalizzato per installare l’encryptor principale.

- Il riscatto richiesto ha raggiunto 6,6 milioni di dollari in Bitcoin, molto più alto rispetto alle cifre solitamente richieste dai ransomware nordcoreani (es. WannaCry 2.0, H0lyGh0st).

- Il messaggio di riscatto mostra forti somiglianze con il ransomware NotPetya, suggerendo un possibile riutilizzo di codice o una condivisione di risorse con altri gruppi APT.

Collegamenti con altri gruppi nordcoreani e differenze operative

Moonstone Sleet si distingue dagli altri gruppi APT nordcoreani per la sua capacità di combinare tecniche di spionaggio con tattiche di criminalità finanziaria. Tuttavia, esistono connessioni tecniche con gruppi già noti:

- Somiglianze con Diamond Sleet (Lazarus Group): entrambi utilizzano software trojanizzati e metodi di ingegneria sociale per compromettere le vittime, ma Moonstone Sleet sembra operare con un’infrastruttura autonoma.

- Approccio simile a ScarCruft (APT37): come ScarCruft, il gruppo sviluppa malware con funzionalità avanzate di persistenza e raccolta dati.

- Differenza principale da altri gruppi nordcoreani: mentre Lazarus e ScarCruft si concentrano su attacchi altamente mirati a governi e settori finanziari, Moonstone Sleet espande il suo raggio d’azione con attività di ransomware e malware diffusi su larga scala.

Implicazioni e rischi per aziende e utenti

L’operato di Moonstone Sleet rappresenta una minaccia crescente per aziende e professionisti IT. Le tecniche di attacco adottate dimostrano un’evoluzione nelle capacità operative dei gruppi di cyber-spionaggio nordcoreani, che ora puntano anche al guadagno economico diretto.

- L’uso di aziende fittizie e software trojanizzati indica una maggiore sofisticazione nell’ingegneria sociale, rendendo più difficile distinguere attacchi reali da opportunità di business legittime.

- L’impiego di ransomware avanzati come FakePenny mostra una crescente aggressività nei tentativi di estorsione finanziaria.

- La capacità di sviluppare un videogioco malevolo evidenzia come il gruppo sia disposto a investire risorse significative per attirare nuove vittime, allargando il proprio spettro di attacco.

Contromisure e mitigazione degli attacchi

Microsoft consiglia diverse azioni per ridurre il rischio di attacco da parte di Moonstone Sleet:

- Verificare attentamente le offerte di lavoro e le collaborazioni ricevute da aziende sconosciute, specialmente tramite LinkedIn o Telegram.

- Evitare di scaricare software da fonti non verificate, incluse app di terze parti come emulatori di terminale o videogiochi indie poco conosciuti.

- Monitorare eventuali anomalie nelle installazioni npm e controllare che le dipendenze dei progetti siano affidabili.

- Implementare controlli avanzati di sicurezza endpoint per rilevare malware come YouieLoad e FakePenny prima che possano eseguire azioni dannose.

Una minaccia in evoluzione con obiettivi multipli

Moonstone Sleet si sta rapidamente affermando come una delle più pericolose APT nordcoreane, grazie alla sua combinazione di spionaggio informatico, ransomware e ingegneria sociale avanzata.

- Il gruppo utilizza software trojanizzati, pacchetti npm malevoli e aziende fittizie per infiltrarsi nei sistemi.

- Il ransomware FakePenny segna un passaggio dalle sole operazioni di spionaggio a strategie di estorsione finanziaria.

- La capacità di sviluppare un videogioco malevolo come DeTankWar dimostra una sofisticazione senza precedenti negli attacchi informatici nordcoreani.

Per proteggersi da questa minaccia, aziende e professionisti IT devono rafforzare la sicurezza dei propri sistemi, monitorare attentamente le comunicazioni ricevute da contatti sconosciuti e adottare soluzioni di sicurezza avanzate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.