Le strutture centrali del crimine informatico globale stanno crollando sotto la pressione di indagini internazionali, sanzioni governative e interventi diretti sulle infrastrutture digitali. In pochi giorni, le forze dell’ordine e i CERT di diverse nazioni hanno colpito una rete che abbraccia ransomware, infostealer, truffe romantiche, RAT e strumenti evasivi, con operazioni coordinate che mirano a smantellare l’intero ecosistema criminale.

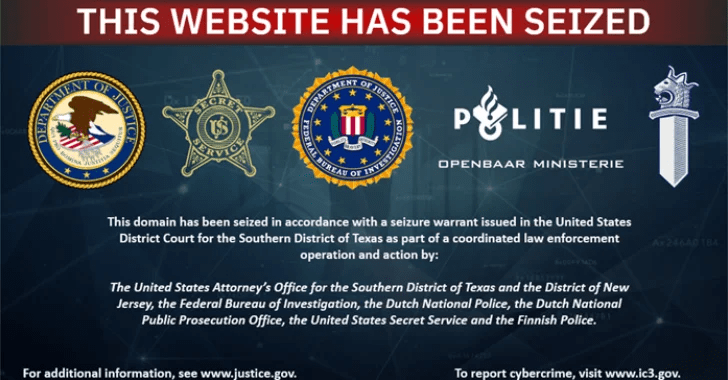

Il crollo di AVCheck: la fine del laboratorio invisibile dei malware

AVCheck era un sito ben noto nei circuiti underground: una piattaforma che consentiva ai cybercriminali di caricare file per verificarne la rilevabilità da parte dei principali antivirus. Apparentemente anonimo, in realtà agiva come un laboratorio nero dove i payload venivano testati, corretti, offuscati e resi invisibili alle difese tradizionali.

La chiusura del dominio da parte di Europol, FBI e forze dell’ordine olandesi ha portato al sequestro del backend e all’identificazione dei suoi collegamenti con strumenti di criptazione come Cryptor.biz. AVCheck costituiva un anello chiave nella supply chain del malware, favorendo la diffusione di minacce come AgentTesla, RedLine, Formbook e WarzoneRAT.

La Germania svela l’identità del vertice Trickbot: il volto di Vitaly Kovalev

Mentre AVCheck veniva disattivato, il BKA tedesco rilasciava pubblicamente l’identità del presunto leader della gang Trickbot: Vitaly Nikolaevich Kovalev, cittadino russo di 36 anni, noto anche come “Stern” o “Bentley”. Kovalev ha diretto operazioni ransomware tra le più distruttive degli ultimi dieci anni, gestendo la transizione dalle infezioni bancarie iniziali del 2015 fino agli attacchi globali dei ransomware Ryuk e Conti, colpendo ospedali, sistemi sanitari, pubbliche amministrazioni e centrali energetiche.

La notifica rossa di Interpol e il mandato d’arresto tedesco rappresentano un’escalation storica nella responsabilizzazione penale dei leader del cybercrimine. Non è un semplice nome, ma un segnale: le autorità non colpiscono più solo l’IP, ma l’identità, il volto e il network.

Frodi crypto e romance: le sanzioni USA inchiodano Funnull e Liu Lizhi

Negli stessi giorni, il Dipartimento del Tesoro degli Stati Uniti ha sanzionato la società Funnull Technology Inc., registrata nelle Filippine ma attiva su scala globale, per aver supportato truffe online con danni documentati per oltre 200 milioni di dollari. Il CEO, Liu Lizhi, è accusato di aver orchestrato una rete di domini, indirizzi IP e infrastrutture cloud utilizzate per campagne di romance scam e finti investimenti crypto.

I truffatori, mascherati da seduttori digitali, convincevano le vittime a trasferire fondi su piattaforme fasulle gestite da Funnull. I domini, attivati tramite algoritmi DGA, venivano ospitati su server AWS e Azure, aggiornati ogni giorno per eludere i takedown.

Funnull si è specializzata in infrastructure laundering: acquistava blocchi IP, rivendeva accesso via API a gruppi criminali e implementava tecniche di cloaking SEO per posizionare i portali fraudolenti ai primi posti dei motori di ricerca.

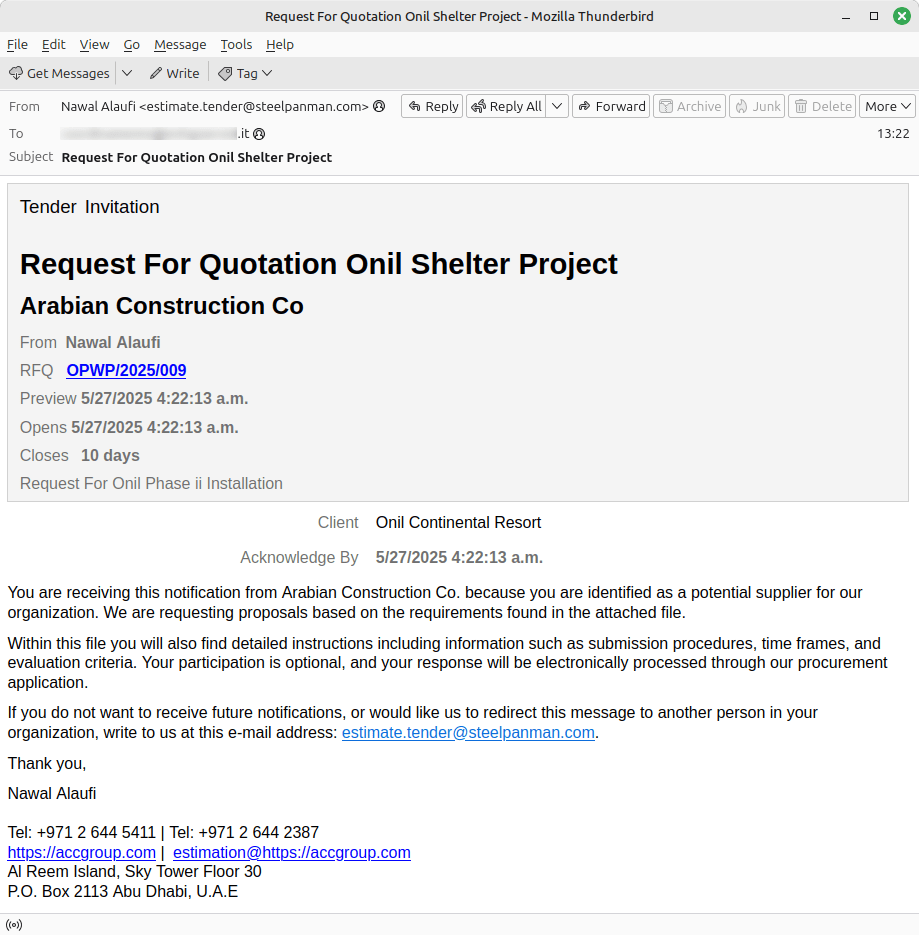

AsyncRAT arriva in Italia nascosto dentro una GIF

Parallelamente, il CERT-AGID ha segnalato una nuova ondata di infezioni tramite AsyncRAT, malware di controllo remoto, distribuito in Italia con una tecnica rara: steganografia su immagini GIF. Le vittime ricevevano email truffaldine che invitavano a scaricare un file ZIP. Lo script JavaScript contenuto all’interno decodificava da una GIF ospitata su Aruba Drive una DLL cifrata in Base64. Questa, una volta lanciata, instaurava una connessione remota con i server C2 per installare AsyncRAT.

Il malware, leggero e altamente evasivo, permette a un attaccante di prendere il controllo completo del dispositivo infetto: cattura tastiera, screenshot, esfiltra credenziali e può essere utilizzato per installare payload secondari. Oltre ad AsyncRAT, la campagna ha utilizzato la stessa infrastruttura anche per diffondere Remcos, Formbook e MassLogger.

Tecnica, infrastruttura, persona: la strategia di disarticolazione globale

Ciò che emerge in modo inequivocabile da queste operazioni è la mutazione dell’approccio investigativo e repressivo. Le autorità internazionali non si limitano più a contrastare i malware nel loro stadio finale, ma mirano a smontare i pilastri invisibili del crimine digitale: i laboratori di testing (come AVCheck), le piattaforme di delivery (come quelle di Funnull), e i nodi di comando (come Kovalev).

Questa strategia si articola su tre assi:

- Tecnico: disarmo degli strumenti tattici (crypter, RAT, ransomware).

- Infrastrutturale: neutralizzazione dei canali di delivery e gestione.

- Identitario: emersione e incriminazione delle menti operative.

Il valore simbolico del takedown di AVCheck è paragonabile alla chiusura dei mercati darknet del decennio scorso. Senza ambienti dove testare i payload, i criminali sono costretti a lanciare attacchi “alla cieca”, con più rischio di rilevamento e insuccesso.

Allo stesso modo, la deanonimizzazione di Kovalev rompe uno dei tabù della criminalità cyber: l’anonimato non è più garantito. L’associazione nome-volto-reato diventa oggi un’arma d’impatto reputazionale, deterrente e operativo. Le reti ransomware, da sempre fondate su compartimentazione e anonimato, potrebbero disgregarsi più rapidamente sotto questa pressione.

Infrastrutture condivise, attori interconnessi: l’effetto domino dei takedown

Funnull, AsyncRAT, AVCheck e Trickbot condividono più di quanto appaia. Molti dei RAT distribuiti in Italia sfruttavano i tool di offuscamento testati su AVCheck. Alcuni dei domini truffa crypto utilizzavano anche IP noleggiati da Funnull. Kovalev, secondo i dati del BKA, aveva accesso a canali Telegram usati per vendere loader collegati alle stesse piattaforme.

Il tessuto del cybercrimine contemporaneo è denso di nodi ricorsivi, dove strumenti, individui e infrastrutture si intrecciano. Non è un sistema centralizzato, ma una rete simbiotica. Ogni sequestro, ogni sanzione e ogni doxxing ha un impatto sistemico perché rompe almeno uno di questi legami funzionali.

La compromissione di AsyncRAT in Italia, pur trattandosi di un malware noto e diffuso da anni, dimostra che l’adattamento alle tecniche più recenti — come la steganografia — rende ancora attuali minacce ritenute superate. Ma l’efficacia delle contromisure dipende sempre dalla capacità di condividere informazioni in tempo reale tra CERT, enti privati e autorità sovranazionali.

Verso una strategia integrata di interdizione preventiva

I risultati degli ultimi giorni segnano un punto di svolta per la lotta al cybercrimine. Se finora la risposta era reattiva, oggi si assiste a una forma di interdizione preventiva, mirata alla disintegrazione della supply chain malevola prima che l’attacco arrivi all’utente finale.

Il modello operativo che emerge è proattivo, multilivello e intersettoriale: le polizie si coordinano con le autorità fiscali per sanzionare l’infrastruttura; i CERT monitorano i vettori di attacco in tempo reale; le piattaforme cloud collaborano per sospendere domini sospetti; e, soprattutto, la giustizia internazionale comincia a colpire non solo gli strumenti, ma gli strateghi.

La mappa geopolitica del crimine informatico sta cambiando. Ogni dominio sequestrato, ogni nome svelato, ogni RAT intercettato porta con sé la consapevolezza che nessun nodo della rete malevola è più al sicuro.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.