Un attacco mirato ha colpito l’ecosistema NPM attraverso la pubblicazione di versioni modificate di pacchetti @react-native-aria, sfruttando la reputazione del framework per introdurre un Remote Access Trojan (RAT) nascosto tramite tecniche di ofuscamento avanzato. Gli artefatti compromessi, che simulano librerie di accessibilità usate da milioni di sviluppatori React Native, hanno incluso payload malevoli capaci di eseguire comandi da remoto, caricare file e raccogliere informazioni sensibili dai sistemi infetti. Parallelamente, una verifica del pacchetto system-health-sync-api non ha rivelato comportamenti sospetti, ma conferma la necessità di maggiore vigilanza sugli strumenti di basso profilo all’interno degli ecosistemi open source.

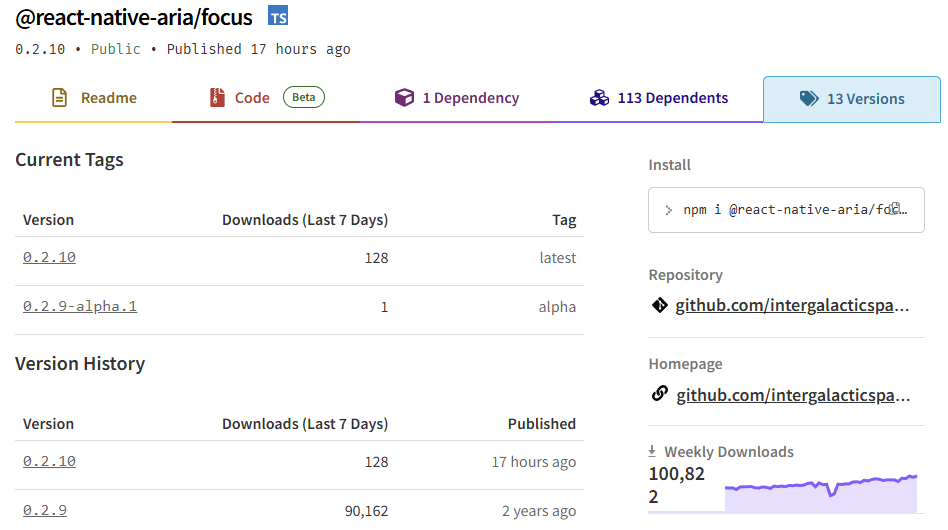

I pacchetti contraffatti sono stati distribuiti tramite nomi identici ai moduli ufficiali del progetto @react-native-aria, pubblicati però da uno sviluppatore sconosciuto all’interno di uno scope NPM differente. Alcuni dei moduli infetti includono @react-native-aria/focus, @react-native-aria/interactions e @gluestack-ui/utils. Il codice maligno non è visibile nei file principali, ma viene eseguito attraverso script nascosti nel file postinstall.js, che attivano una connessione ai server C2 85.239.62[.]36 e 136.0.9[.]8, consentendo il pieno controllo remoto del sistema bersaglio.

Le funzionalità malevole del malware includono:

- Comandi di sistema (

ss_info) per acquisire dati hardware e sistema operativo. - Raccolta dell’indirizzo IP pubblico tramite

ss_ip. - Persistenza su macOS e Windows, anche tramite directory insospettabili come

Python3127in AppData. - Crittografia del traffico C2 per eludere i controlli di rete.

Tali moduli venivano installati inconsapevolmente da sviluppatori che si affidavano a dipendenze transitive o a strumenti che non verificano l’identità dei maintainer. Le tecniche di attacco non si basavano su vulnerabilità del codice, ma su confusione da namespace e pubblicazione parallela, un classico esempio di typosquatting e dependency confusion.

Il pacchetto system-health-sync-api, anch’esso sotto revisione per sospetti iniziali, è risultato invece privo di anomalie note. Con meno di 200 download settimanali, non presenta collegamenti ai moduli infetti né include codice attivo al momento dell’installazione. Tuttavia, la sua semplice presenza in discussioni legate alla sicurezza segnala la necessità di un audit regolare anche per librerie di nicchia.

Controllo della supply chain e sicurezza NPM

Questo caso evidenzia l’urgenza di dotarsi di strumenti di protezione della supply chain, come signature checking, isolamento dei registri interni, e revisione automatica del contenuto delle dipendenze installate. La community React Native è particolarmente esposta per via della struttura modulare del framework, che porta ad installare decine di pacchetti per ogni progetto.

I registry pubblici come NPM permettono una libertà di pubblicazione che, se non governata da sistemi di validazione e reputazione, diventa una superficie d’attacco ad alto rendimento per operatori malevoli. La creazione di una catena di fiducia nei pacchetti open source deve ora affiancare i paradigmi tradizionali di sicurezza del codice, ponendo al centro l’identità del maintainer e la trasparenza dell’implementazione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.