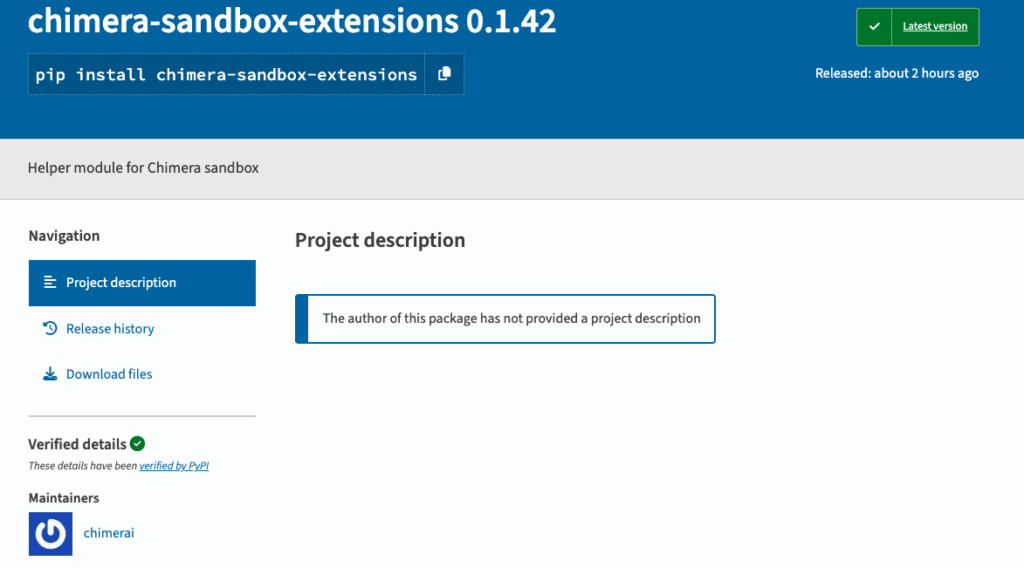

Un nuovo pacchetto malevolo pubblicato sul Python Package Index (PyPI), identificato come chimera-sandbox-extensions, ha destato forte allarme nella comunità della sicurezza informatica. Il malware, scoperto da JFrog Security Research, è progettato per colpire in modo mirato ambienti aziendali e infrastrutture cloud, tramite un sofisticato sistema a più stadi. A differenza dei classici infostealer, questo pacchetto si distingue per la capacità di eludere i controlli iniziali e attivarsi dinamicamente in funzione del contesto.

Il pacchetto, apparentemente legato all’ambiente chimera-sandbox, era stato caricato da un utente con lo pseudonimo chimerai, e conteneva codice dannoso in grado di eseguire il download di payload da un dominio remoto generato tramite algoritmo DGA (Domain Generation Algorithm). Al momento dell’attivazione, il modulo Python tentava di connettersi a una serie di URL pseudo-casuali, per poi scaricare un infostealer sotto forma di script Python, eseguito direttamente in memoria.

Cosa leggere

Funzionamento tecnico del malware: generazione di dominio e payload dinamico

Il cuore dell’attacco risiede nel modulo CharStream, un generatore pseudocasuale che produce nomi di sottodomini dinamici. Questi vengono combinati con un dominio costante chimerasandbox.workers.dev, generando fino a dieci URL potenziali. Di questi, uno risulta effettivamente attivo: twdtsgc8iuryd0iu.chimerasandbox.workers.dev/auth.

Il modulo dannoso check_update() tenta di autenticarsi su ognuno di questi endpoint finché non riceve un token di accesso valido, che poi usa per scaricare un secondo script Python tramite l’endpoint /check. Questo codice, contenente la funzione update(), esegue la raccolta e trasmissione di informazioni sensibili, come:

- Token AWS

- Credenziali e configurazioni Jamf

- Variabili d’ambiente da sistemi CI/CD

- Configurazioni Zscaler

- IP pubblico, nome utente e OS dell’host

Il secondo payload, più avanzato, è capace di adattarsi al sistema bersaglio, e prevede l’eventuale esecuzione di un terzo stadio, ancora non identificato nella catena d’infezione.

Chimera: un attacco costruito per evitare sandbox e controlli automatici

Un tratto distintivo del pacchetto chimera-sandbox-extensions è la sua architettura progettata per evitare ambienti sandbox e ambienti di test automatici. Il modulo malevolo non attiva immediatamente il codice dannoso, ma attende una risposta valida da un server remoto, rendendo difficile l’identificazione da parte degli scanner statici e sandbox automatizzate. In molti casi, gli strumenti di analisi delle dipendenze possono classificare il pacchetto come benigno se il payload remoto non viene attivato.

La logica condizionale implementata dal malware gli permette di restare inattivo finché non riceve l’autenticazione dal dominio centrale, superando così i tradizionali sistemi di difesa che si basano su comportamenti osservabili in ambienti isolati.

Implicazioni per la supply chain del software

L’attacco dimostra quanto possa essere fragile l’ecosistema PyPI, spesso utilizzato in modo esteso in pipeline DevOps e ambienti CI/CD. Anche un pacchetto apparentemente legittimo, caricato da un utente con account verificato, può veicolare una minaccia avanzata se la verifica non include analisi dinamica dei comportamenti di rete e di runtime.

Il fatto che il secondo payload sia scritto in Python puro e venga eseguito tramite exec() dinamico complica ulteriormente il rilevamento e l’analisi retrospettiva. Gli ambienti aziendali che utilizzano dipendenze da PyPI dovrebbero rivedere le policy di importazione, implementando controlli più restrittivi sui pacchetti di terze parti e valutando mirror interni o repository verificati.

Rimozione del pacchetto e risposta della comunità

Dopo la segnalazione di JFrog, il pacchetto è stato rimosso da PyPI, ma il fatto che fosse stato scaricato e integrato in diversi progetti evidenzia quanto rapidamente una minaccia possa diffondersi in ambienti open source. Al momento non risultano altri pacchetti caricati dallo stesso utente “chimerai”, ma il dominio di comando e controllo resta attivo, segnale che l’attaccante potrebbe tentare una nuova ondata con pacchetti diversi.

Il caso chimera-sandbox-extensions rafforza l’urgenza di automatizzare controlli dinamici nei flussi CI/CD, inclusa la rilevazione comportamentale di codice remoto e la restrizione di pacchetti con moduli di esecuzione dinamica. È essenziale adottare strumenti di Software Composition Analysis (SCA) avanzati che tengano conto non solo del contenuto statico, ma anche della condotta potenziale dei pacchetti. Una verifica più severa sul lato della rete – come il monitoraggio delle richieste DNS dinamiche o dei tentativi di connessione a sottodomini pseudo-random – può fornire indicatori cruciali per bloccare minacce simili prima che si diffondano in produzione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.