Cyberattacchi colpiscono giganti del retail come Co-op e Louis Vuitton, con il furto di dati personali di milioni di membri e clienti, mentre un soldato USA estorce aziende tech e la CBI chiude un’organizzazione di scam support nel Regno Unito. Co-op conferma l’esfiltrazione di dati di contatto di 6,5 milioni di membri in un attacco avvenuto nell’aprile 2025.

Gli attaccanti hanno utilizzato tecniche di social engineering per resettare password e rubare il file NTDS.dit contenente gli hash delle credenziali. Il gruppo Scattered Spider ha poi distribuito il ransomware DragonForce, causando interruzioni operative e shortage alimentari. La NCA ha arrestato quattro sospetti a Londra e nelle West Midlands. Louis Vuitton collega violazioni di dati nel Regno Unito, Corea del Sud e Turchia a un unico incidente avvenuto il 2 luglio 2025. L’accesso non autorizzato, mediato da un vendor terzo, ha portato all’esfiltrazione di dati personali senza che fosse pagato alcun riscatto. Il gruppo ShinyHunters è ritenuto responsabile, con modus simile ad attacchi contro Tiffany, Dior e Adidas. Nel frattempo, il soldato statunitense Cameron Wagenius si dichiara colpevole di estorsione informatica contro almeno dieci aziende tech tra il 2023 e il 2024. Conosciuto online come kiberphant0m, ha rubato credenziali e minacciato la loro pubblicazione su BreachForums, chiedendo fino a un milione di dollari in criptovalute. È collegato al caso Snowflake e rischia fino a 27 anni di carcere. La CBI indiana ha smantellato un call center fraudolento a Noida nella Operation Chakra V del 7 luglio 2025. Il centro truffava utenti britannici fingendosi supporto Microsoft, causando perdite per 390.000 sterline. Arrestati due operativi grazie alla collaborazione con NCA, FBI e Microsoft. Questi incidenti evidenziano l’espansione del cybercrime transnazionale, la fragilità delle supply chain, il valore delle credenziali rubate e la crescita delle estorsioni digitali.

Il cyberattacco a Co-op e furto dati membri

Il cyberattacco subito da Co-op nell’aprile 2025 si è basato su tecniche di social engineering. Gli aggressori hanno resettato la password di un dipendente, ottenendo accesso alla rete interna e sottraendo il file NTDS.dit contenente gli hash delle password degli account Windows. Questo ha permesso di eseguire cracking offline e infiltrarsi più a fondo nei sistemi. Il gruppo Scattered Spider, già noto per attacchi contro MGM e Caesar’s nel 2023, ha distribuito il ransomware DragonForce, causando la chiusura temporanea dei sistemi e shortage nei negozi. Co-op ha confermato il furto dei dati di contatto di 6,5 milioni di membri, pur precisando che nessun dato finanziario o relativo a transazioni è stato compromesso. La CEO Shirine Khoury-Haq ha parlato di attacco “personale”, sottolineando l’impatto su colleghi, clienti e membri. Il caso è separato dal sequestro di asset legati a Movie2k, ma connesso alla stessa campagna ransomware. Gli arresti, eseguiti dalla NCA, riguardano giovani tra i 17 e i 20 anni e uno dei sospetti risulta legato al precedente attacco a MGM tramite BlackCat. Co-op ha mobilitato i propri team di sicurezza, notificando anche l’Information Commissioner’s Office (ICO). Gli attaccanti hanno minacciato di pubblicare i dati rubati sui principali forum di cybercrime. L’incidente riflette la crescente tendenza dei gruppi come Scattered Spider a colpire la catena di accesso e le credenziali, per poi passare alla fase ransomware. Co-op sta rivedendo i protocolli di sicurezza e rafforzando le misure di autenticazione multifattoriale.

L’estorsione del soldato USA a aziende tech

Il soldato statunitense Cameron Wagenius, in servizio attivo durante gli eventi, ha ammesso di aver estorso aziende tech e telecom tra il 2023 e il 2024, agendo online con gli alias kiberphant0m, cyb3rph4nt0m e buttholio. Wagenius ha rubato credenziali sensibili, minacciandone la diffusione su forum come BreachForums e XSS.is. In almeno un caso, una vittima ha pagato 500.000 dollari in criptovaluta. Il soldato è stato arrestato in Texas a dicembre 2024, e incriminato nello Stato di Washington per frode telematica, furto di identità aggravato ed estorsione informatica. Tra le tecniche impiegate figurano SSH brute force, SIM-swapping, e trasferimenti via Telegram. Wagenius è legato al breach Snowflake e a figure come Connor Moucka e John Binns. Ha minacciato di pubblicare 358 GB di dati rubati da un’altra vittima. Il Dipartimento di Giustizia evidenzia che le attività criminali sono state condotte durante il servizio attivo nell’esercito, esacerbando la gravità del caso. Il processo di sentencing è previsto per ottobre 2025. Il caso rappresenta una tipica insider threat in ambito militare, con impatti su aziende strategiche. Le organizzazioni colpite rafforzano il monitoraggio delle credenziali e l’intelligence sulle minacce interne.

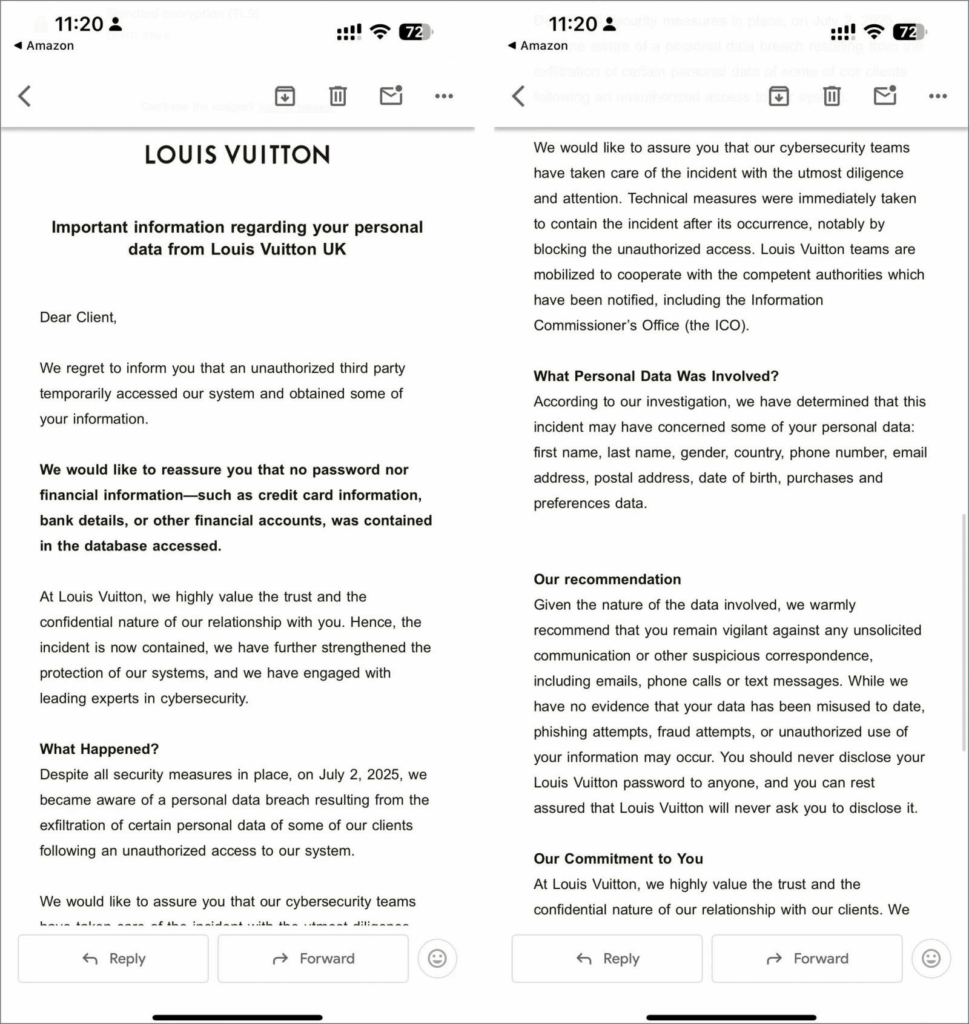

I breaches regionali legati a cyberattacco Louis Vuitton

Louis Vuitton conferma che i cyberattacchi subiti nel Regno Unito, Corea del Sud e Turchia sono parte dello stesso incidente avvenuto il 2 luglio 2025. Gli aggressori hanno ottenuto accesso non autorizzato tramite un vendor terzo, esfiltrando dati personali dei clienti. Il gruppo ShinyHunters, già responsabile di attacchi contro Tiffany (aprile), Dior (maggio) e Adidas (maggio), è ritenuto coinvolto. In tutti i casi, gli attacchi sono partiti da vulnerabilità nella supply chain. Louis Vuitton ha bloccato l’accesso, mobilitato esperti di sicurezza informatica e notificato le autorità, inclusi i regolatori ICO. L’azienda avverte i clienti coinvolti, mentre l’indagine resta in corso. Il caso evidenzia i rischi della filiera dei fornitori, ormai canale privilegiato per compromettere aziende di lusso. Le organizzazioni del settore implementano audit di sicurezza e crittografia dei dati per mitigare i rischi. Il breach segna un trend crescente di targeting verso il luxury retail, spesso con finalità di estorsione futura.

L’operazione CBI contro scam tech support UK

La Central Bureau of Investigation (CBI) smantella un call center fraudolento a Noida il 7 luglio 2025, nel corso della Operation Chakra V, mirata a interrompere truffe a danno di cittadini britannici. Il centro, chiamato FirstIdea, impersonava Microsoft utilizzando VoIP spoofed e chiamate programmate in base al fuso orario delle vittime. Più di 100 utenti britannici sono stati truffati, con perdite totali per 390.000 sterline. Anche l’Australia risulta tra i Paesi colpiti. L’infrastruttura sfruttava SIP trunking e script automatizzati. Durante i raid, sono state osservate chiamate live in corso. La collaborazione tra CBI, NCA, FBI e Microsoft ha portato all’arresto di due operativi, incluso un partner locale. Gli scam impersonavano multinazionali tech, estorcendo denaro in cambio di software fasulli. L’operazione si inserisce in un trend globale che vede crescere i call center di frode, anche in Myanmar e nell’ambito crypto. La CBI ha disabilitato l’infrastruttura e prosegue le indagini, mentre le organizzazioni internazionali puntano a rafforzare l’educazione degli utenti per prevenire nuove vittime.

Cos’è un file NTDS.dit?

Il file NTDS.dit in Active Directory contiene hash NTLM delle password, che possono essere decifrati offline tramite tool come Hashcat su GPU. Gli attaccanti lo estraggono tramite DCSync o VSS snapshot, usando Mimikatz per esportare le credenziali. Questo metodo, che emula una replica del domain controller, è difficile da rilevare. Nel contesto degli scam center, il VoIP spoofing si basa su SIP trunking per camuffare i numeri, aumentando l’anonimato grazie a server distribuiti su più Paesi. Infine, la vulnerabilità CVE-2025-25257 in FortiWeb sfrutta header HTTP manipolati per scrivere file .pth malevoli nei site-packages Python, con esecuzione del codice tramite script CGI. La patch Fortinet ha integrato “sanificazione” degli input per prevenire l’uso di eval() arbitrario.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.