Nel 2025, la sicurezza informatica globale viene nuovamente messa alla prova da una serie di vulnerabilità e attacchi che colpiscono tanto strumenti avanzati di intelligenza artificiale quanto infrastrutture critiche. Microsoft Recall, funzione AI pensata per migliorare l’esperienza utente sui Copilot+ PC, si rivela capace di catturare informazioni altamente sensibili come numeri di carte di credito e password. Parallelamente, il ransomware Akira intensifica la propria attività sfruttando dispositivi SonicWall, mentre una falla in Cursor AI, editor AI-driven per lo sviluppo software, permette esecuzione remota di codice. A questi eventi si aggiunge una violazione su Pi-hole dovuta a un plugin WordPress vulnerabile, e un nuovo appello alla resilienza degli IXP europei, sempre più cruciali nella protezione delle infrastrutture digitali.

Vulnerabilità in Microsoft Recall

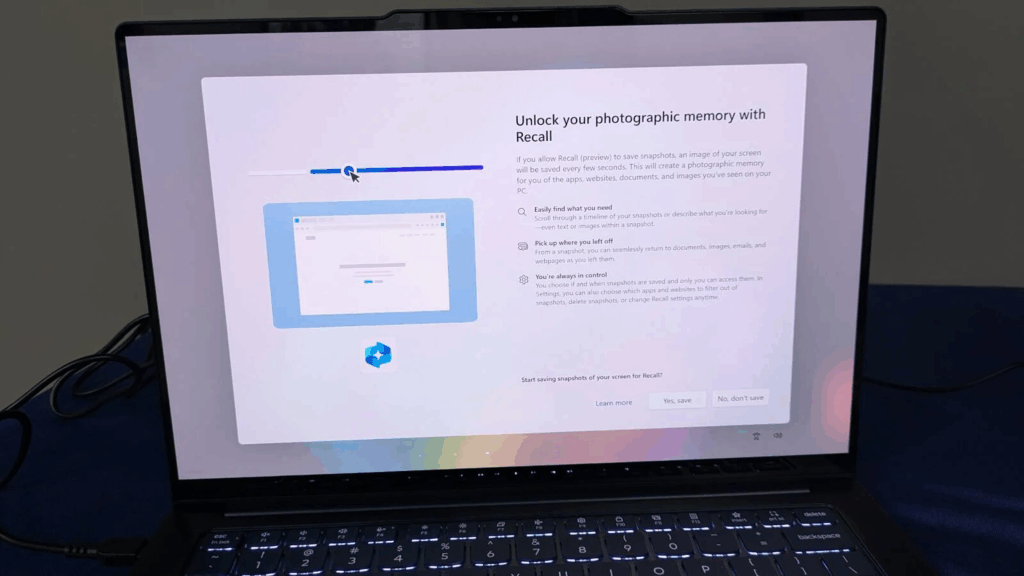

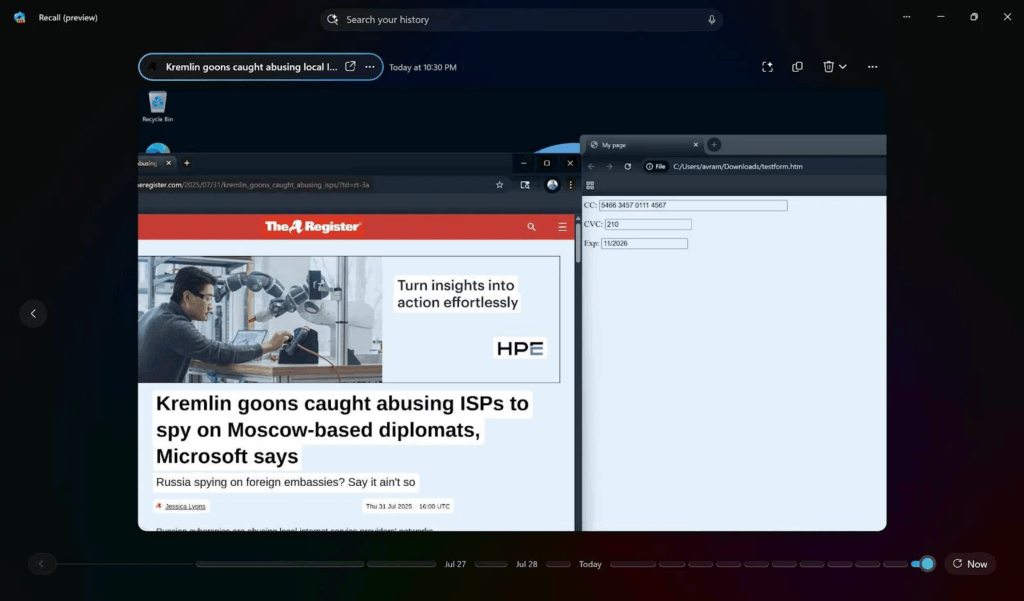

Microsoft Recall è una delle innovazioni chiave dei nuovi Copilot+ PC, progettata per acquisire schermate continue e permettere all’utente di ritrovare informazioni visivamente attraverso l’AI. Tuttavia, fin dal debutto nel 2024, la funzione ha mostrato gravi lacune di sicurezza. Microsoft ha ritirato temporaneamente Recall per poi reintrodurla con meccanismi di protezione come crittografia in enclave VBS, accesso vincolato a Windows Hello e un filtro automatico per dati sensibili.

Test condotti da The Register, tuttavia, hanno dimostrato che Recall cattura comunque numeri completi di carte di credito e password, se queste non sono correttamente etichettate. Screenshot di e-mail contenenti dati finanziari, password in Notepad, immagini di passaporti o credenziali PayPal continuano a essere immagazzinati in chiaro. Anche i sistemi biometrici come TeamViewer possono essere aggirati, lasciando le informazioni esposte. Ricercatori come Dray Agha e Sean Wright mettono in discussione la robustezza del sistema di protezione, evidenziando come l’architettura VBS sia suscettibile a attacchi side-channel.

Microsoft ha promesso miglioramenti, invitando gli utenti a inviare feedback e garantendo lo sviluppo di filtri AI più intelligenti. Intanto, alcuni browser come Brave bloccano Recall per default. L’adozione della funzione resta così condizionata da un delicato bilanciamento tra usabilità e rischio, soprattutto in scenari legati alla privacy domestica e alla violenza di genere.

Fix in Cursor AI

Cursor AI, editor intelligente per sviluppatori basato su AI, ha corretto una vulnerabilità critica catalogata come CVE-2025-54135, con punteggio CVSS pari a 8.6. La falla, soprannominata CurXecute, è stata scoperta da Aim Labs e sfrutta il modulo MCP, utilizzato per integrare dati esterni da repository GitHub o Slack. Gli attaccanti modificavano file come mcp.json per inserire prompt malevoli capaci di avviare comandi da remoto all’interno dell’ambiente Cursor. In alcuni casi, l’agente eseguiva comandi come touch ~/mcp_rce senza che l’utente se ne accorgesse, soprattutto quando Cursor era in esecuzione con privilegi di sviluppo. L’uso di stringhe codificate in Base64 consentiva agli attaccanti di aggirare le denylist statiche. A partire dalla versione 1.3, Cursor ha deprecato il sistema a denylist in favore di una allowlist dinamica, isolato gli ambienti tramite sandbox, e integrato un monitor di runtime per prevenire esecuzioni indesiderate.

Esperti come Mustafa Naamneh e HiddenLayer segnalano che molte piattaforme AI IDE rimangono esposte a forme di injection avanzate, specialmente attraverso prompt invisibili o comandi mascherati nei file README.md. Cursor, con la release 1.3, diventa un caso di studio per l’evoluzione della sicurezza negli IDE AI.

Attacchi Akira su SonicWall

Il ransomware Akira, attivo dal 2023, ha intensificato la sua offensiva nel luglio 2025 prendendo di mira firewall SonicWall, in particolare attraverso accessi non autorizzati via SSL VPN. Secondo Arctic Wolf, gli attaccanti usano VPS per mascherare la provenienza e ottengono accesso iniziale senza brute-force, suggerendo l’esistenza di una vulnerabilità zero-day. Una volta infiltrati, procedono rapidamente con la crittografia dei file. Secondo FBI, il gruppo Akira ha già raccolto oltre 38,5 milioni di euro in riscatti e ha colpito almeno 250 organizzazioni, incluse infrastrutture critiche come case automobilistiche. Akira impiega un payload in linguaggio Rust e integra funzionalità per l’esfiltrazione dati. Gli attacchi recenti hanno indotto SonicWall a rilasciare una patch per la vulnerabilità CVE-2025-40599 e a consigliare la disattivazione temporanea delle VPN. Le vittime vengono monitorate per indicatori di compromissione (IOC). Arctic Wolf ha identificato l’uso di un rootkit battezzato OVERSTEP e ha osservato l’aumento di tre volte degli attacchi a password store. SonicWall sta rafforzando il proprio firmware, mentre gli esperti raccomandano segmentazione delle reti, backup offsite, e l’integrazione di soluzioni EDR per rilevare movimenti laterali ed esfiltrazioni.

Breach in Pi-hole via plugin WordPress

Pihole donation email recipient list leaked?

byu/lolklolk inpihole

Il progetto Pi-hole, noto per il software di blocco pubblicità a livello DNS, ha subito un breach causato da un plugin WordPress vulnerabile: GiveWP. L’incidente ha esposto circa 30.000 nomi e indirizzi email di donatori, pubblicati involontariamente nel codice sorgente del sito. Il breach è stato rilevato grazie a segnalazioni da Reddit e successivamente documentato su GitHub (issue 8042). Il team di Pi-hole ha criticato duramente il ritardo nella risposta da parte di GiveWP, che ha impiegato oltre 17 ore per notificare la vulnerabilità. Fortunatamente, nessun dato finanziario è stato compromesso grazie alla gestione dei pagamenti via Stripe.

New breach: A vulnerability in the GiveWP WordPress plugin exposed the names and email addresses of 30k donors to the Pi-hole network-wide ad blocking project this week. 73% were already in @haveibeenpwned.com. Read more: pi-hole.net/blog/2025/07…

— Have I Been Pwned (@haveibeenpwned.com) 1 agosto 2025 alle ore 00:53

[image or embed]

Nonostante ciò, l’incidente ha danneggiato la reputazione del progetto, con un impatto sulle donazioni. Pi-hole ha pubblicato un post-mortem dettagliato, chiarito che il core del software non è stato compromesso, e ha avviato audit interni sui plugin usati nel proprio stack. GiveWP ha corretto il problema nella versione 4.6.1, integrando controlli di autenticazione più stringenti.

Chiamata alla resilienza IXP

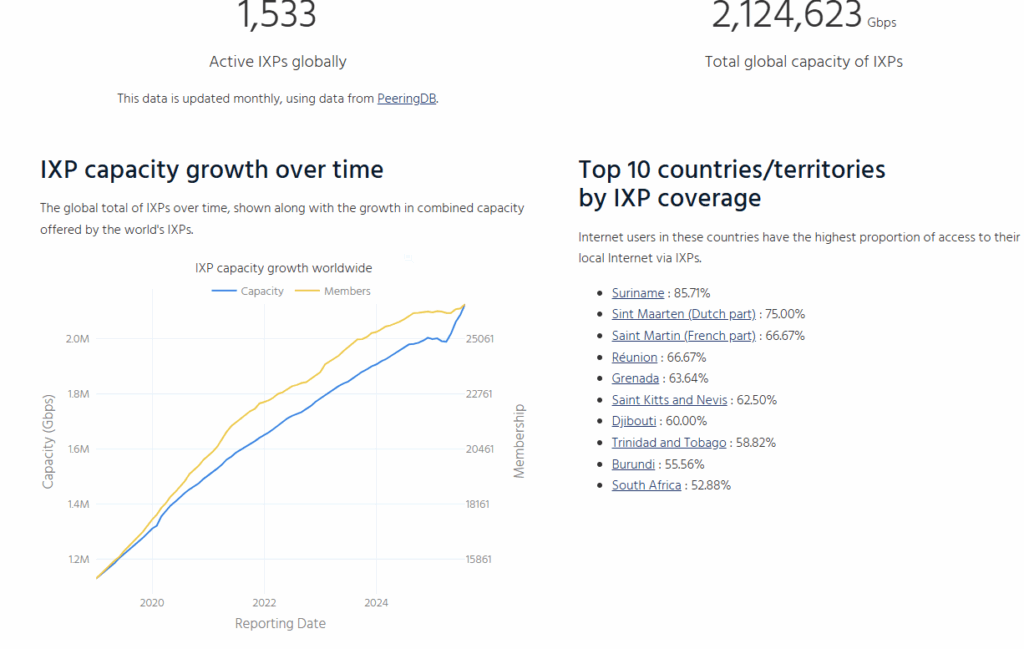

Flavio Luciani, CTO di Namex, ha rilanciato l’importanza della resilienza degli Internet Exchange Point (IXP) in un’analisi pubblicata su RIPE NCC. Con 1519 IXP attivi nel mondo e una capacità aggregata di oltre 2 milioni di Gbps, queste infrastrutture sono fondamentali per la stabilità del traffico Internet ma continuano a essere ignorate nei piani infrastrutturali dei governi. Luciani cita il caso del blackout portoghese del 2025, durante il quale il traffico è calato del 90%. In Spagna, invece, la presenza di IXP robusti ha garantito una continuità di servizio superiore. La proposta include la creazione di un osservatorio UE sulla resilienza IXP, audit di governance, e integrazione degli IXP nei piani di disaster recovery nazionali. Gli IXP, essendo entità neutrali e decentralizzate, offrono maggiore sovranità digitale e mitigano i rischi di attacchi BGP hijack. Luciani sostiene che la loro inclusione nelle strategie di cybersecurity europee possa rafforzare la resilienza dell’intero ecosistema Internet in vista dell’espansione del 5G e della maggiore centralizzazione dei flussi dati.

Nel caso Cursor AI, la vulnerabilità CVE-2025-54135 permette esecuzione remota di codice modificando file di configurazione MCP. Il prompt malevolo viene iniettato via Slack, bypassa i filtri tramite codifica e attiva comandi in meno di 5 secondi. L’introduzione di una allowlist dinamica e sandbox isolanti nel fix 1.3 dimostra un approccio più robusto alla sicurezza degli agenti AI. Nel frattempo, Recall di Microsoft evidenzia quanto i sistemi di AI integrata debbano essere bilanciati con protezione avanzata dei dati: il rischio che screenshot sensibili vengano archiviati senza adeguati filtri resta elevato. Akira continua a colpire, sfruttando infrastrutture chiave come i firewall SonicWall, mentre casi come quello di Pi-hole dimostrano quanto anche i plugin WordPress possano compromettere progetti affidabili se non auditati. In questo contesto, il ruolo degli IXP emerge come centrale per la sovranità digitale europea e la resilienza cyber del continente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.