Il malware PXA Stealer è al centro di una nuova campagna di spionaggio digitale e furto credenziali che prende di mira settori governativi e istituti educativi in Europa e Asia, con un’origine attribuita a un attore vietnamita. Scoperto da Cisco Talos, questo infostealer è scritto in Python e raccoglie dati da browser, portafogli di criptovalute, client VPN, software di messaggistica e strumenti di gaming. L’esfiltrazione avviene tramite bot Telegram, mentre i dati vengono monetizzati attraverso la vendita su canali underground. Il vettore iniziale dell’attacco è una email di phishing contenente un archivio ZIP malevolo che sfrutta un loader in Rust e script batch offuscati. La campagna è in rapida evoluzione, con infrastrutture dinamiche e tool automatizzati che indicano una capacità offensiva avanzata.

Caratteristiche tecniche di PXA Stealer

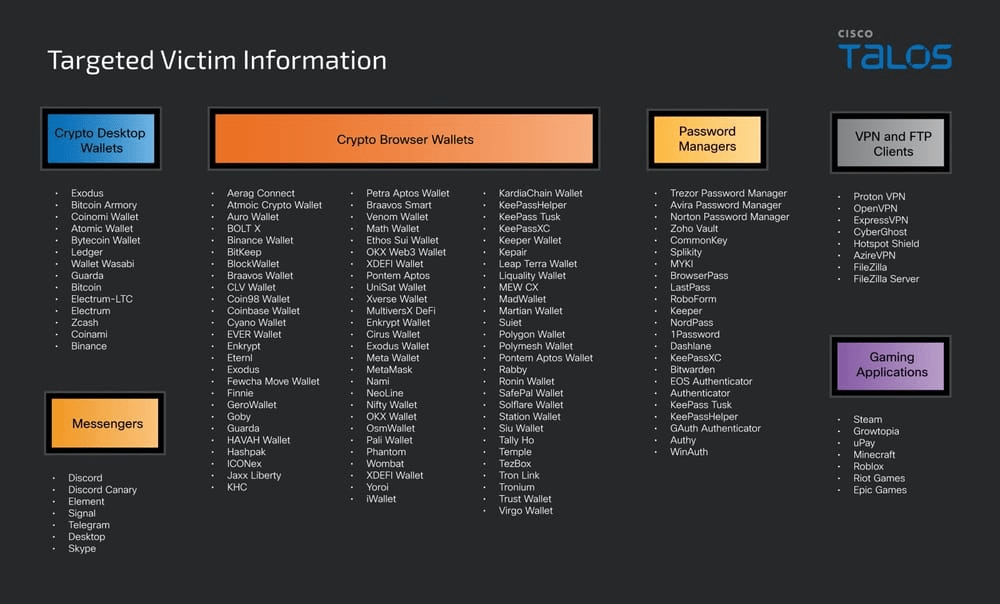

PXA Stealer è un infostealer modulare scritto in Python, progettato per raccogliere un’ampia gamma di dati sensibili, tra cui password salvate nei browser, cookie di sessione, dettagli di carte di credito e chiavi private di wallet cripto. Il malware esegue il decrypt della master password del browser per accedere ai dati salvati in locale e monitora le directory critiche come AppData e Program Files per raccogliere informazioni da applicazioni di uso quotidiano, incluse VPN, client FTP, giochi e software di messaggistica. La sua capacità di persistenza è garantita da registry key e dall’uso minimo di risorse per eludere il rilevamento. Gli script batch sono offuscati con variabili ambientali complesse che vengono decodificate tramite CyberChef, rivelando comandi PowerShell che avviano il payload. L’uso di Telegram come canale di comando e controllo (C2) permette all’attaccante di ricevere i dati in tempo reale. L’analisi del codice ha rivelato commenti in vietnamita, e l’infrastruttura utilizza bot Telegram identificati da token univoci e ID chat precisi.

Catena di infezione e vettori di attacco

La campagna inizia con email di phishing contenenti archivi ZIP malevoli che includono un loader scritto in Rust. L’esecuzione dell’archivio attiva script offuscati che si presentano come documenti PDF innocui. Una volta attivato, il loader Rust esegue gli script batch che decodificano comandi nascosti. Questi script avviano la catena di infezione, scaricando e installando PXA Stealer con persistenza automatica. Il malware è progettato per evitare i sandbox tramite verifiche ambientali e mimetizza i propri processi come legittimi, ad esempio iniettandosi in explorer.exe. La catena include la verifica di connessione a internet e il retry dell’esfiltrazione in caso di fallimento. I dati raccolti vengono compressi per ridurre il footprint di rete, rendendo difficile il rilevamento da parte degli strumenti di sicurezza. Il dominio principale utilizzato è tvdseo[.]com, legato a servizi SEO vietnamiti, ma probabilmente compromesso o usato per copertura.

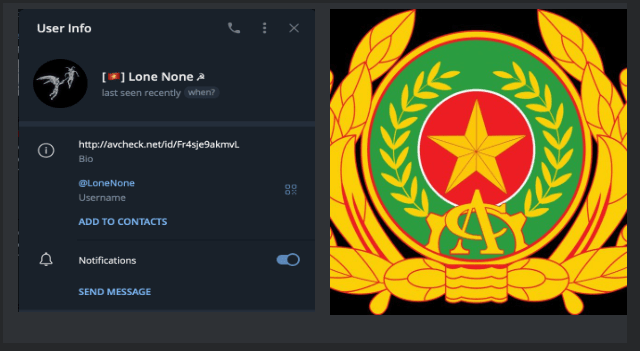

Infrastruttura e attività underground

L’infrastruttura C2 di PXA Stealer si basa su Telegram, con bot attivi e canali collegati a identità digitali riconducibili al Vietnam. Account come “Lone None” utilizzano simbologie associate al Ministero della Sicurezza Pubblica vietnamita, sollevando sospetti su un possibile legame statale o una deliberata operazione di inganno. Il malware è distribuito attraverso domini come tvdseo[.]com/file/PXA/, contenenti script aggiuntivi, e si appoggia a canali Telegram dove l’attaccante promuove anche strumenti per modifica cookie, mining di email e automazione di frodi.

Cisco Talos ha identificato collegamenti a gruppi Telegram come “Mua Bán Scan MINI” e “Cú Black Ads – Dropship”, dove vengono venduti account Facebook, SIM card, wallet cripto rubati e dati utili al riciclaggio. Alcuni video su YouTube mostrano l’uso dei tool offerti dall’attaccante, che viene tracciato anche tramite il dominio aehack[.]com. L’uso di hosting condiviso e tecniche per evitare antivirus privati garantisce un basso tasso di rilevamento.

Attribuzione e vittimologia

Secondo Cisco Talos, l’attore dietro PXA Stealer è quasi certamente vietnamita, come confermato da commenti nel codice, lingua utilizzata nelle interfacce e icone Telegram. L’attribuzione a gruppi noti come CoralRaider è ancora in fase di valutazione. La vittimologia si concentra su istituzioni educative in India e enti governativi in Svezia e Danimarca, con danni significativi alla sicurezza nazionale e alla privacy individuale.

I dati rubati includono credenziali, accessi non autorizzati, informazioni finanziarie e wallet di criptovalute. Le email di phishing mimano comunicazioni ufficiali e i documenti PDF decoy sono costruiti per sembrare report educativi, aumentando il tasso di successo. L’attaccante continua a evolvere la campagna, introducendo nuovi loader, nuovi domini e aggiornamenti del malware venduti underground.

Raccomandazioni e indicatori di compromissione

Cisco Talos fornisce un elenco aggiornato di indicatori di compromissione (IOC) legati a PXA Stealer, tra cui hash, domini, bot Telegram e ID chat. Raccomanda alle organizzazioni di bloccare i domini associati, monitorare il traffico verso Telegram, e applicare patch a browser e client vulnerabili. L’uso di MFA e soluzioni EDR è fortemente suggerito per rilevare e mitigare attività anomale. La segmentazione della rete, il backup offsite e la formazione del personale sul phishing rappresentano ulteriori misure difensive. Talos raccomanda inoltre simulazioni regolari, scansioni programmate e la condivisione di threat intelligence con altri enti per identificare rapidamente le minacce. Le IOC vengono aggiornate regolarmente sul blog ufficiale di Talos.

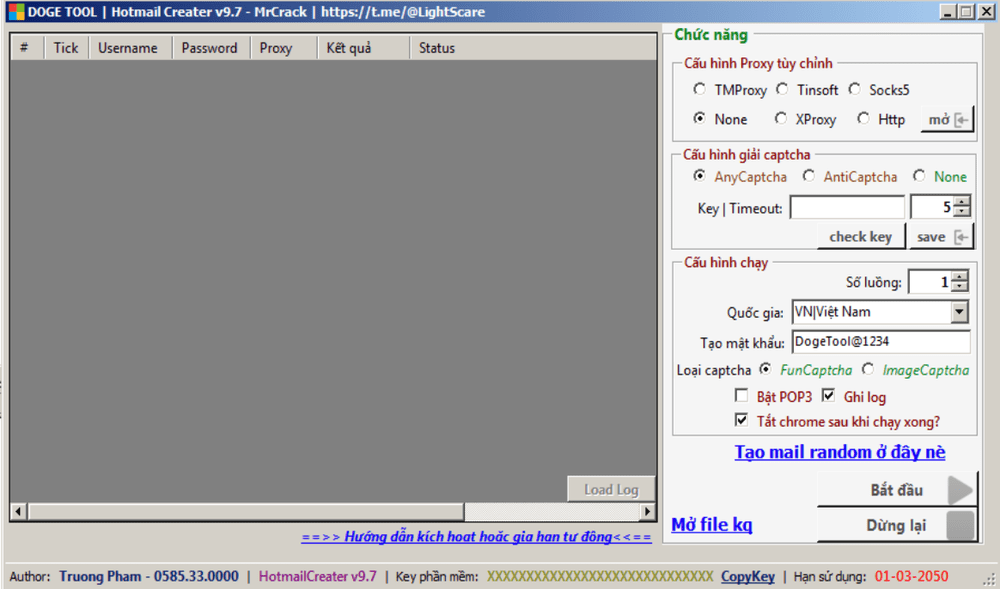

Dettaglio tecnico: deoffuscazione script batch

Gli script batch usati da PXA Stealer contengono placeholder come %[A-Za-z]{6,9}%, sostituiti dinamicamente con valori reali. Cisco Talos utilizza CyberChef per deoffuscare questi script, rivelando i comandi PowerShell nascosti utilizzati per scaricare ed eseguire il payload. Le variabili ambientali, una volta risolte, mostrano loop di persistenza e tecniche di evasione. La deoffuscazione evidenzia anche funzioni di scraping progettate per accedere a directory utente, raccogliere dati e caricarli sui bot Telegram. Il codice è modulare, e gli attaccanti continuano a evolverlo con nuovi layer di offuscamento e nuove tecniche per evadere le analisi statiche. I tool open-source usati da Talos permettono di eseguire la deoffuscazione rapidamente, fornendo così agli analisti una chiave di lettura efficace contro una minaccia altamente dinamica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.